Tendances du marché de Malaisie Cybersécurité Industrie

La gestion des identités et des accès stimulera le marché

- Lessor des services cloud, sociaux et mobiles, a réduit le pare-feu traditionnel à un pare-feu de plus en plus dépassé. Lidentité numérique est devenue cruciale pour faire respecter les contrôles daccès. Par conséquent, la gestion des identités et des accès devrait devenir une priorité pour les entreprises modernes.

- LIAM, autrefois considérée comme un problème opérationnel de back-office, a gagné en visibilité au niveau du conseil dadministration à la suite de multiples violations de haut niveau dues à lincapacité des organisations à gérer et à contrôler efficacement laccès des utilisateurs. Limportance de lIAM a été renforcée par lévolution du paysage réglementaire et des tendances telles que le BYOD (Bring Your Device) et ladoption du cloud. Les risques liés à laccès à linformation et aux données ont également augmenté.

- Limpact dune violation de cybersécurité liée à lidentité par le crime organisé, les armées parrainées par lÉtat et dautres est riche en implications qui peuvent avoir un impact sur la productivité et le moral du personnel, en plus de pertes financières et potentielles substantielles et de nuire davantage au réseau informatique et à la réputation de lentreprise. Ces risques exigent un nouveau niveau de solutions de gestion des identités et des accès.

- Lévolution des processus métier a amené des millions de nouveaux appareils sur le réseau, exigeant des solutions de gestion des accès efficaces pour protéger la propriété intellectuelle et les données sensibles contre les violations. Ces dernières années, les entreprises ont investi massivement dans des solutions IAM pour effectuer des tâches hors de portée des humains, car les pirates informatiques et les employés malveillants sont principalement inconnus et peuvent infliger des dommages massifs à lintérieur dune organisation.

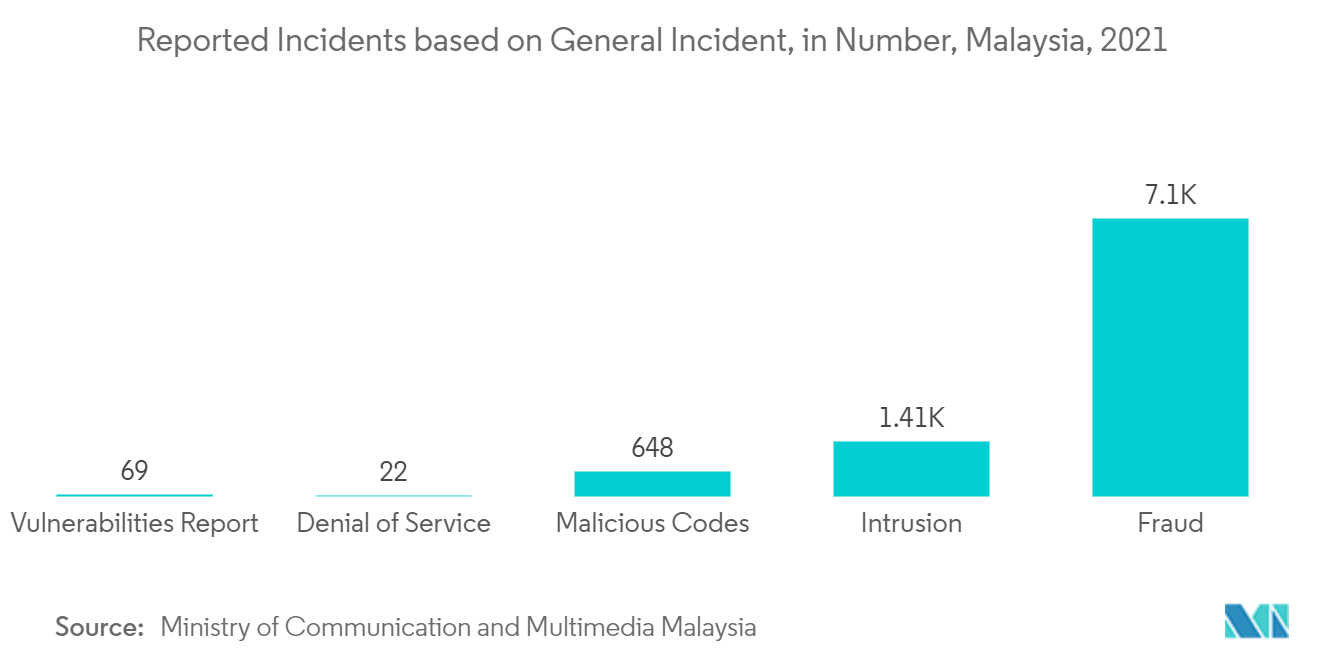

- Comme lIAM centralise lautorisation et lauthentification, il est un candidat de choix pour suivre tous les accès en toute sécurité pour les plateformes Blockchain. Cela est souvent nécessaire pour la conformité et aide lentreprise à détecter et à prévenir la fraude. Une entrée de piste daudit est consignée chaque fois quun utilisateur se connecte ou demande des autorisations spécifiques dans un contexte particulier. Selon le ministère malaisien de la Communication et du Multimédia, lannée dernière, le nombre dincidents de fraude dans la région était plus élevé, avec 7 098 incidents signalés, suivi de lintrusion avec 1 410 incidents signalés et des codes malveillants avec 648 incidents.

La fabrication est lun des secteurs qui stimulent le marché

- Tous les secteurs de lindustrie manufacturière, y compris lautomobile, de nombreuses disciplines dingénierie, les systèmes électriques, les biens de consommation et les produits chimiques, ont adopté les technologies numériques pour améliorer lefficacité opérationnelle globale et réduire les coûts de production. En raison des efforts déployés par les secteurs pour collecter des données et les utiliser à des fins danalyse afin déviter les temps darrêt et de maintenir le secteur manufacturier en activité 24 heures sur 24 et 7 jours sur 7, la communication et la mise en réseau M2M ont augmenté.

- Les équipements industriels sont construits pour durer, les machines étant coûteuses, encombrantes et coûteuses à remplacer. Bien que lIoT offre plusieurs facettes positives à lindustrie, ces innovations sont souvent intégrées progressivement dans les chaînes de montage existantes, car les écarts entre les appareils industriels existants et modernes sont des cibles de choix pour les pirates.

- Le changement de lieu de travail causé par COVID-19 a modifié la façon dont le travail est effectué. Avec des chaînes de montage gérées sur le cloud ou à distance, lutilisation dInternet a augmenté de manière exponentielle. Cette transition, bien que nécessaire, a été précipitée en raison du rythme et de lintensité de la pandémie, laissant plusieurs entreprises dans la nécessité détablir des directives de sécurité pour le fonctionnement de leurs machines.

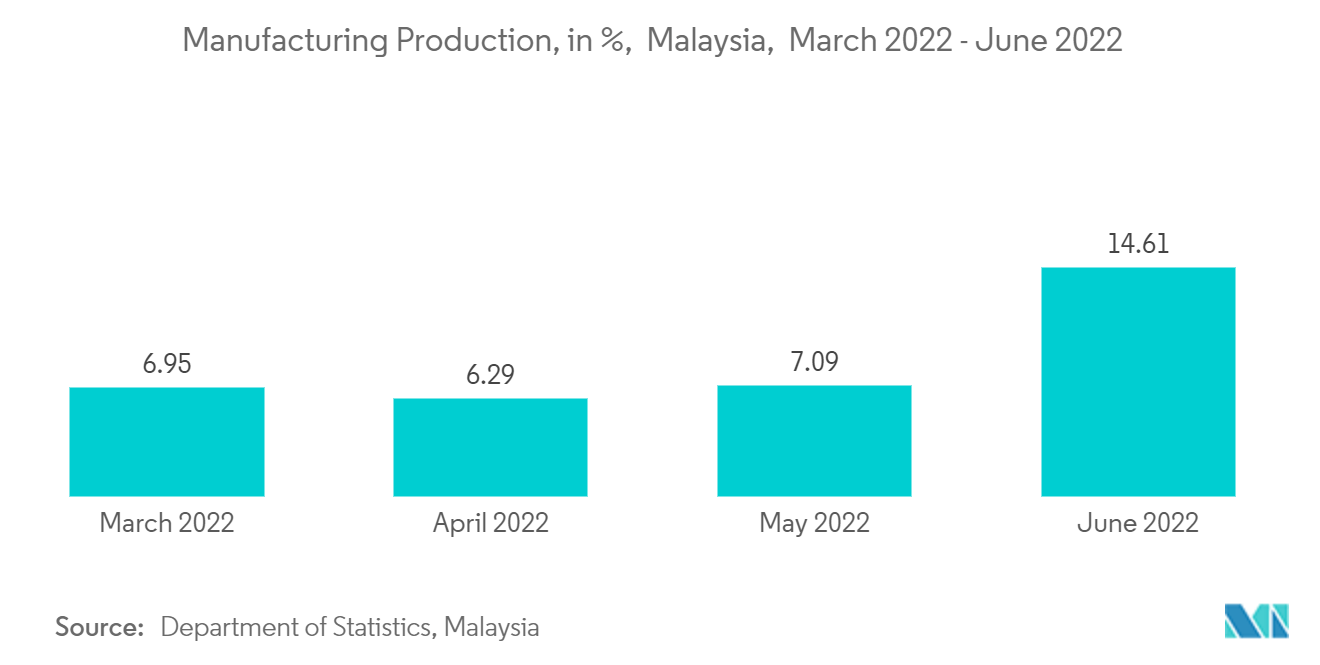

- La convergence des technologies opérationnelles et de linformation a un impact sur la sécurité des systèmes de contrôle industriel (ICS), le contrôle de supervision et les systèmes dacquisition de données (SCADA). Les conceptions sont exposées à des menaces et des cibles croissantes pour les pirates informatiques impliqués dans le terrorisme, la cyberguerre et lespionnage. Selon le Département des statistiques, la production manufacturière de la Malaisie a augmenté de 52 % de mars à juin.

- Les appareils industriels de plus en plus connectés et automatisés avec des réseaux plus larges de lindustrie 4.0 offrent des surfaces dattaque plus larges. La cybersécurité fiable de lindustrie 4.0, la fabrication intelligente et dautres opérations industrielles peuvent aider à empêcher le pipeline de sarrêter pendant une procédure. Les appareils existants doivent bénéficier dune prévention proactive en temps réel. Ils peuvent servir de point dappui aux attaquants pour se propager sur le réseau, car les équipements plus anciens augmentés de connectivité manquent généralement de capacités de surveillance sur lappareil pour assurer la sécurité du réseau IoT.