Tendances du marché de Détection et réponse des points de terminaison Industrie

Adoption du Bring Your Own Device (BYOD) et augmentation du travail à distance

- En raison de la popularité croissante et de ladoption rapide des modèles de travail hybrides, les employés sont autorisés à effectuer leur travail où quils soient et sur nimporte quel appareil dont ils disposent. Dun autre côté, les politiques de travail hybride et à distance soulignent limportance de solutions efficaces de protection des données et de sécurité des points finaux.

- Comme l'indiquent les efforts du gouvernement fédéral pour mettre en œuvre la CMMC 2.0, la capacité des organisations des secteurs commercial et public à se conformer et à adopter les normes de cybersécurité et de protection des données établies dans les cadres de l'industrie est plus importante que jamais.

- Les modèles BYOD (Apportez votre propre appareil) présentent plusieurs menaces pour l'entreprise dans laquelle ils sont mis en œuvre. Certains concernent les données de lentreprise, tandis que dautres concernent des problèmes de confidentialité. Voici quelques-uns des dangers les plus courants liés à la mise en œuvre du BYOD Les programmes non autorisés placés sur un appareil peuvent soulever des problèmes de sécurité car ils mettent en danger l'intégrité, la disponibilité et la confidentialité des informations et des systèmes d'une organisation. Les acteurs malveillants peuvent utiliser des programmes pour mener à bien leurs objectifs malveillants et potentiellement accéder à l'emplacement, aux paramètres réseau, aux fichiers, aux applications et aux données de l'appareil. Le virus crypto peut perturber la disponibilité et lintégrité des données. De telles menaces devraient stimuler le marché étudié.

- Les entreprises doivent évaluer les exigences de sécurité tout en élaborant des règles pour protéger les appareils et les données. Par exemple, dans de nombreuses entreprises, la conformité est une préoccupation majeure ; la mise en œuvre de solutions de risque et de conformité sur les points finaux peut être cruciale pour protéger de manière appropriée les informations sensibles. En outre, les règles BYOD doivent inclure une réaction planifiée à divers scénarios de crise, tels que la perte d'appareils ou le licenciement de personnel.

- Selon CapRelo, l'année dernière, 48,4 % des personnes interrogées dans le monde ont déclaré que la possibilité de travailler à distance était importante lors de la prise de décisions professionnelles futures. 87,4 % des personnes interrogées ont répondu que le travail à distance est essentiel pour les futures décisions de carrière.

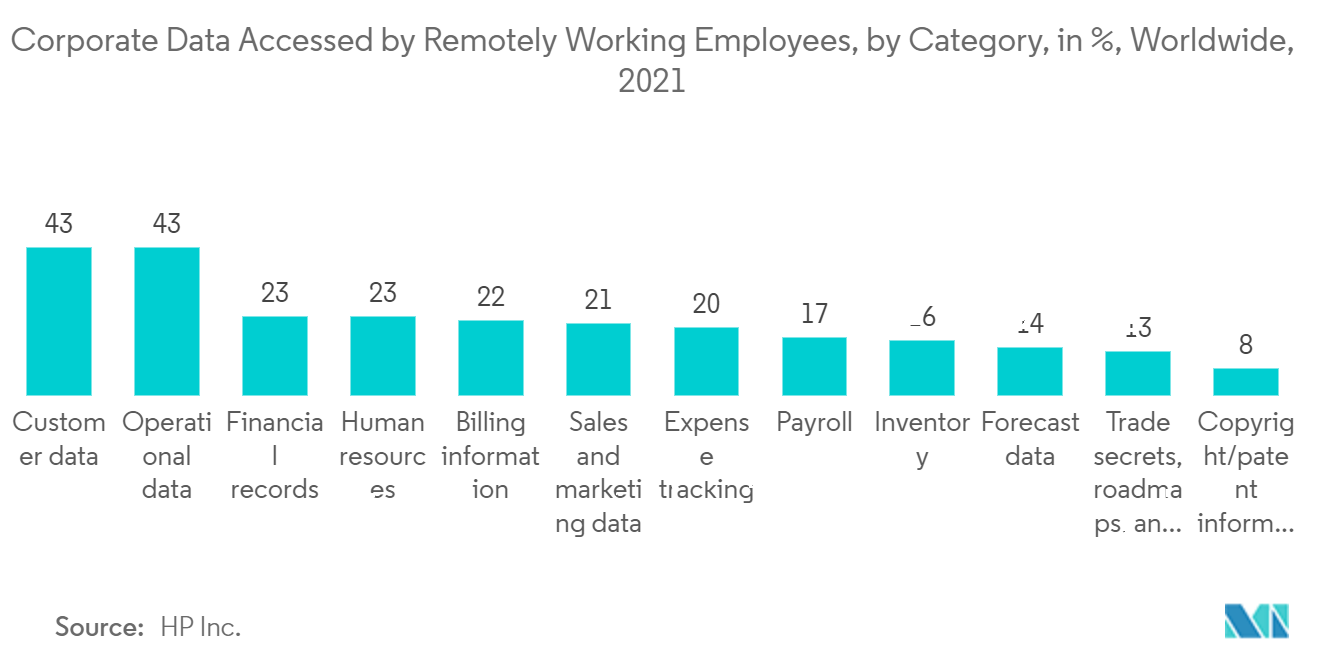

- De plus, selon HP, Inc., 41 % des employés distants dans le monde ont déclaré avoir accès aux données des clients l'année dernière. D'autres formes de données couramment accessibles lorsque l'on travaille à distance sont les données opérationnelles, les informations financières et les données sur les ressources humaines. Le pare-feu de l'entreprise ne sécurisant pas les travailleurs répartis, cela a entraîné des vulnérabilités en matière de sécurité informatique. Cela stimulerait la demande pour le marché étudié.

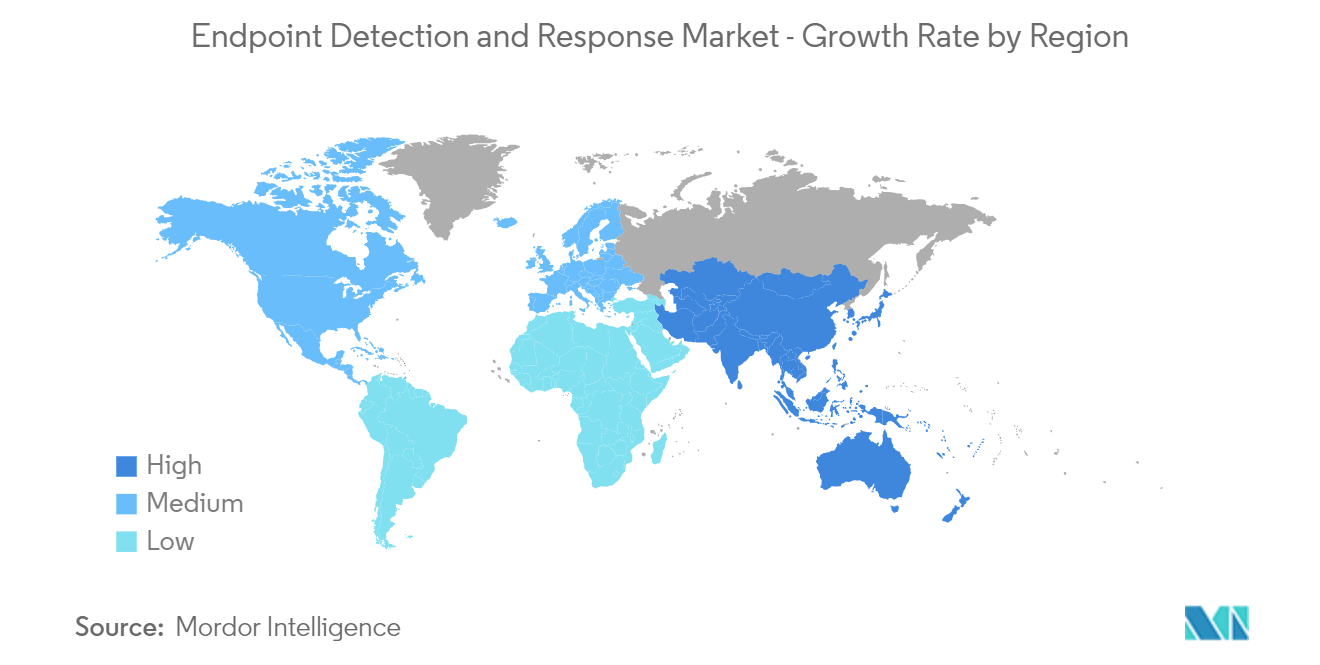

LAsie-Pacifique connaîtra la plus forte croissance

- L'augmentation de la cybercriminalité dans la région offrirait des opportunités pour les solutions de détection des points finaux. Une cyberattaque a été signalée par le géant japonais du jeu vidéo Capcom. Capcom a été confronté à une demande de rançon de 8,8 millions de dollars en échange de la restitution des biens volés, mais l'entreprise a refusé de payer. Cependant, il est soupçonné qu'un groupe cybercriminel russe appelé Ragnar Locker soit à l'origine du vol d'environ 350 000 documents confidentiels.

- Laccent mis par les autorités gouvernementales sur les terminaux POS stimule également la croissance du marché des terminaux POS dans la région. Par exemple, le déploiement de terminaux de point de vente dans les zones semi-urbaines et rurales est au cœur de l'initiative Digital India du gouvernement indien. Par ailleurs, récemment, la Reserve Bank of India a alloué 80 millions de dollars pour accroître le déploiement de terminaux de paiement dans les zones rurales, en se concentrant sur les États de la région nord-est du pays. Ces initiatives stimuleront le marché.

- La sécurité est devenue une considération cruciale à chaque étape du cycle d'adoption du cloud, alors que la fourniture informatique est passée du on-premise à l'extérieur des murs de l'entreprise. Les petites et moyennes entreprises (PME) préfèrent le déploiement du cloud car il leur permet de se concentrer sur leurs compétences de base plutôt que d'investir leur capital dans l'infrastructure de sécurité, car elles disposent de budgets limités en matière de cybersécurité. De plus, le déploiement d'un service cloud public étend la frontière de confiance au-delà de l'organisation, faisant de la sécurité un élément essentiel de l'infrastructure cloud. Cependant, l'utilisation croissante de solutions basées sur le cloud a considérablement simplifié l'adoption par les entreprises de pratiques de cybersécurité.

- Pour répondre aux diverses demandes des clients et augmenter leur part de marché, les sociétés de détection de points finaux développent de nouvelles solutions. À mesure que les employés se connectent aux réseaux de l'entreprise depuis des sites distants via des appareils mobiles et portables, la sécurité des points finaux occupera une place centrale et deviendra le nouveau périmètre de défense.

- Par exemple, en novembre de cette année, Seqrite, un fournisseur de solutions de cybersécurité d'entreprise, a dévoilé la version améliorée de son offre phare, Endpoint Security. Il s'appelle End Point Security 8.0 (EPS 8.0) et prétend protéger les appareils connectés contre les cybermenaces. Seqrite affirme que cette version a encore amélioré l'échelle du système pour gérer un nombre élevé de points de terminaison pour le segment des PME. Selon la société, cela aidera les clients à réduire leur empreinte de déploiement et les tâches de maintenance associées. Cette version protège Linux en temps réel et inclut des rapports de conformité étendus pour les régulateurs, les auditeurs et les clients.