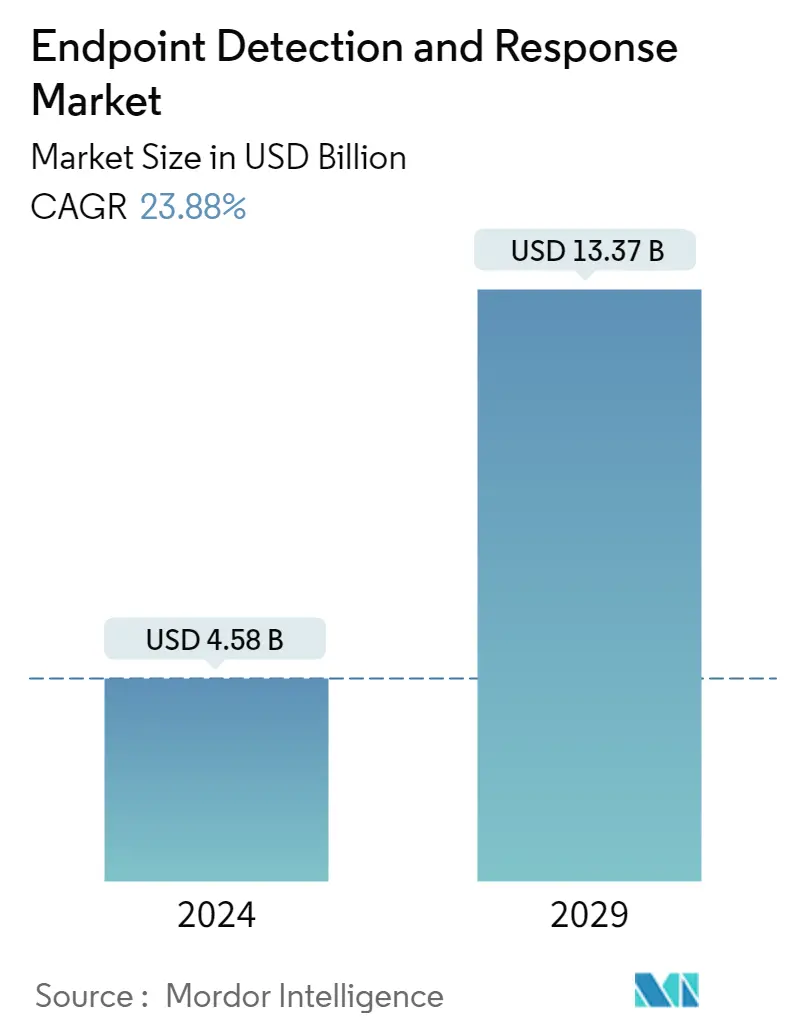

| Période d'étude | 2021 - 2029 |

| Taille du Marché (2024) | USD 5.10 Billion |

| Taille du Marché (2029) | USD 15.45 Billion |

| CAGR (2024 - 2029) | 23.88 % |

| Marché à la Croissance la Plus Rapide | Asie-Pacifique |

| Plus Grand Marché | Amérique du Nord |

| Concentration du Marché | Moyen |

Acteurs majeurs

*Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier |

Analyse du marché de la détection et de la réponse aux points finaux (EDR)

La taille du marché de la détection et de la réponse aux points de terminaison est estimée à 4,58 milliards USD en 2024 et devrait atteindre 13,37 milliards USD dici 2029, avec une croissance de 23,88 % au cours de la période de prévision (2024-2029)

- Les entreprises ont pu protéger leurs réseaux contre les menaces de cybersécurité courantes grâce à une détection sophistiquée des logiciels malveillants. En raison de l'augmentation considérable des activités de travail à distance, les organisations du secteur de la détection et de la réponse aux points finaux (EDR) sont sous surveillance pour proposer des logiciels de point final sûrs et fiables.

- Les outils EDR sont des plates-formes technologiques qui permettent d'enquêter et de contenir rapidement les menaces sur les points finaux et d'avertir les équipes de sécurité des comportements potentiellement dangereux. Les points de terminaison incluent le poste de travail ou l'ordinateur portable d'un employé, un serveur, un système cloud, un smartphone ou un appareil IoT. Les données des points finaux telles que l'exécution des processus, la communication du terminal et les connexions des clients sont souvent regroupées par les systèmes EDR, qui analysent ensuite les données pour détecter les anomalies et les menaces suspectées et enregistrer les données concernant les comportements nuisibles. Cela fournit aux équipes de sécurité les connaissances dont elles ont besoin pour enquêter et résoudre les problèmes. Ils permettent également d'effectuer des tâches manuelles et automatisées sur le point final pour neutraliser les menaces, telles que l'effacement et la réimagerie de l'appareil ou son isolement du réseau.

- Avec une stratégie visant à sécuriser leurs processus et systèmes informatiques, à sécuriser les données critiques des clients et à se conformer aux réglementations gouvernementales, les instituts bancaires publics et privés se concentrent sur la mise en œuvre des dernières technologies pour prévenir les cyberattaques. En outre, les attentes croissantes des clients, les capacités technologiques croissantes et les exigences réglementaires poussent les institutions bancaires à adopter une approche de sécurité proactive. Avec la pénétration croissante de la technologie et des canaux numériques, tels que les services bancaires par Internet, les services bancaires mobiles, etc., les services bancaires en ligne sont devenus le choix préféré des clients en matière de services bancaires. Il existe un besoin important pour les banques de tirer parti des processus avancés dauthentification et de contrôle daccès.

- Avec l'adoption croissante du cloud et des opérations basées sur le cloud, les bases de données cloud mal sécurisées restent fragiles pour les organisations, allant de simples problèmes de configuration aux vulnérabilités des puces matérielles. De nombreux outils sont largement disponibles, qui permettent aux attaquants potentiels d'identifier les ressources cloud mal configurées sur Internet. Par conséquent, pour les organisations, ladoption de solutions de sécurité efficaces est de la plus haute importance. En outre, une détection et une réponse rapides jouent également un rôle essentiel dans la lutte contre ces menaces.

- Le confinement imposé par de nombreux gouvernements a eu un impact positif sur ladoption de la détection et de la réponse aux points finaux (EDR). Suite aux effets du COVID-19, les entreprises se concentrent sur des solutions avancées pour entreprendre des activités sans contact en toute sécurité. Les solutions basées sur l'IA, la technologie informatique, l'automatisation et la détection et la réponse des points de terminaison basées sur le cloud sont des exemples de ces technologies utilisées dans des secteurs tels que BFSI, la santé, le gouvernement et autres. De plus, à mesure que les entreprises se digitalisent, il existe une demande croissante pour une solution EDR fiable, intégrée à l'IA et dotée de capacités de reporting en temps réel.

- L'externalisation des activités de sécurité vers un opérateur de réseau EDR tiers présente plusieurs inconvénients, notamment la sécurité de l'infrastructure tierce et une perte de contrôle. Pour que la cyberarchitecture de l'entreprise de services soit efficace dans la lutte contre les menaces sophistiquées les plus récentes, elle doit être sûre et à jour. L'infrastructure d'un fournisseur de services EDR peut contenir des informations sensibles sur les clients et les employés de plusieurs entreprises, ce qui la rend plus vulnérable aux attaques fréquentes et complexes. En conséquence, les entreprises peuvent hésiter à donner à ces prestataires de services accès à des données précieuses.