Analyse du marché de la détection et de la réponse aux points finaux (EDR)

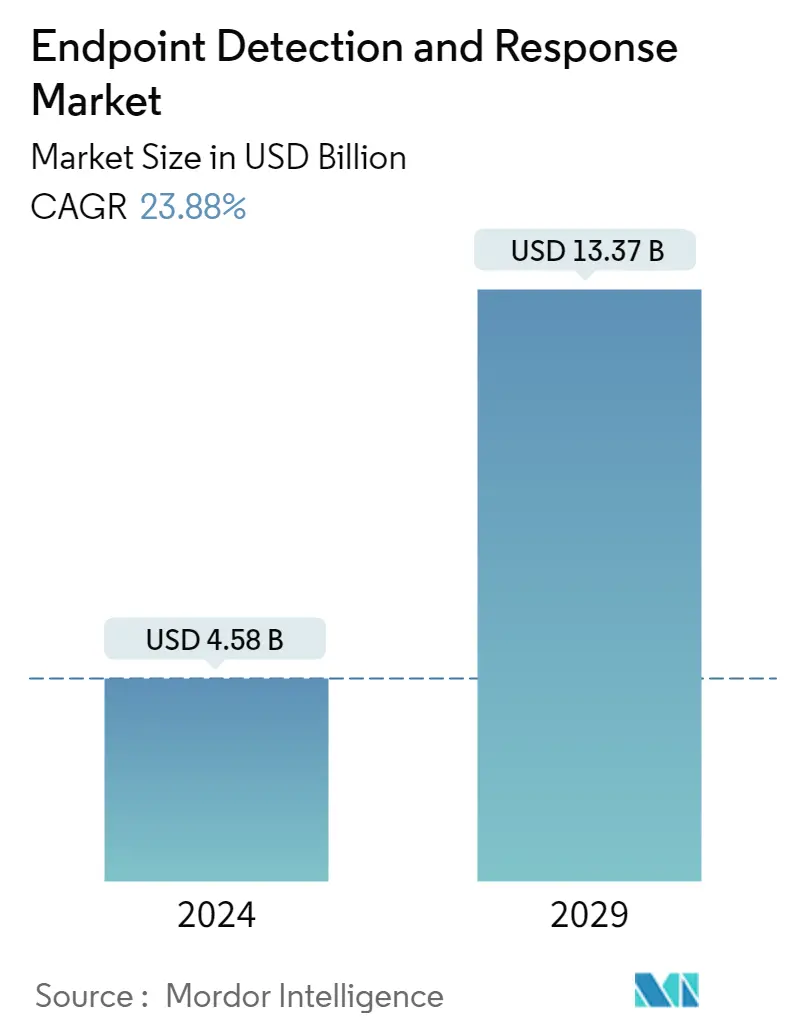

La taille du marché de la détection et de la réponse aux points de terminaison est estimée à 4,58 milliards USD en 2024 et devrait atteindre 13,37 milliards USD dici 2029, avec une croissance de 23,88 % au cours de la période de prévision (2024-2029).

- Les entreprises ont pu protéger leurs réseaux contre les menaces de cybersécurité courantes grâce à une détection sophistiquée des logiciels malveillants. En raison de l'augmentation considérable des activités de travail à distance, les organisations du secteur de la détection et de la réponse aux points finaux (EDR) sont sous surveillance pour proposer des logiciels de point final sûrs et fiables.

- Les outils EDR sont des plates-formes technologiques qui permettent d'enquêter et de contenir rapidement les menaces sur les points finaux et d'avertir les équipes de sécurité des comportements potentiellement dangereux. Les points de terminaison incluent le poste de travail ou l'ordinateur portable d'un employé, un serveur, un système cloud, un smartphone ou un appareil IoT. Les données des points finaux telles que l'exécution des processus, la communication du terminal et les connexions des clients sont souvent regroupées par les systèmes EDR, qui analysent ensuite les données pour détecter les anomalies et les menaces suspectées et enregistrer les données concernant les comportements nuisibles. Cela fournit aux équipes de sécurité les connaissances dont elles ont besoin pour enquêter et résoudre les problèmes. Ils permettent également d'effectuer des tâches manuelles et automatisées sur le point final pour neutraliser les menaces, telles que l'effacement et la réimagerie de l'appareil ou son isolement du réseau.

- Avec une stratégie visant à sécuriser leurs processus et systèmes informatiques, à sécuriser les données critiques des clients et à se conformer aux réglementations gouvernementales, les instituts bancaires publics et privés se concentrent sur la mise en œuvre des dernières technologies pour prévenir les cyberattaques. En outre, les attentes croissantes des clients, les capacités technologiques croissantes et les exigences réglementaires poussent les institutions bancaires à adopter une approche de sécurité proactive. Avec la pénétration croissante de la technologie et des canaux numériques, tels que les services bancaires par Internet, les services bancaires mobiles, etc., les services bancaires en ligne sont devenus le choix préféré des clients en matière de services bancaires. Il existe un besoin important pour les banques de tirer parti des processus avancés dauthentification et de contrôle daccès.

- Avec l'adoption croissante du cloud et des opérations basées sur le cloud, les bases de données cloud mal sécurisées restent fragiles pour les organisations, allant de simples problèmes de configuration aux vulnérabilités des puces matérielles. De nombreux outils sont largement disponibles, qui permettent aux attaquants potentiels d'identifier les ressources cloud mal configurées sur Internet. Par conséquent, pour les organisations, ladoption de solutions de sécurité efficaces est de la plus haute importance. En outre, une détection et une réponse rapides jouent également un rôle essentiel dans la lutte contre ces menaces.

- Le confinement imposé par de nombreux gouvernements a eu un impact positif sur ladoption de la détection et de la réponse aux points finaux (EDR). Suite aux effets du COVID-19, les entreprises se concentrent sur des solutions avancées pour entreprendre des activités sans contact en toute sécurité. Les solutions basées sur l'IA, la technologie informatique, l'automatisation et la détection et la réponse des points de terminaison basées sur le cloud sont des exemples de ces technologies utilisées dans des secteurs tels que BFSI, la santé, le gouvernement et autres. De plus, à mesure que les entreprises se digitalisent, il existe une demande croissante pour une solution EDR fiable, intégrée à l'IA et dotée de capacités de reporting en temps réel.

- L'externalisation des activités de sécurité vers un opérateur de réseau EDR tiers présente plusieurs inconvénients, notamment la sécurité de l'infrastructure tierce et une perte de contrôle. Pour que la cyberarchitecture de l'entreprise de services soit efficace dans la lutte contre les menaces sophistiquées les plus récentes, elle doit être sûre et à jour. L'infrastructure d'un fournisseur de services EDR peut contenir des informations sensibles sur les clients et les employés de plusieurs entreprises, ce qui la rend plus vulnérable aux attaques fréquentes et complexes. En conséquence, les entreprises peuvent hésiter à donner à ces prestataires de services accès à des données précieuses.

Tendances du marché de la détection et de la réponse aux points finaux (EDR)

Adoption du Bring Your Own Device (BYOD) et augmentation du travail à distance

- En raison de la popularité croissante et de ladoption rapide des modèles de travail hybrides, les employés sont autorisés à effectuer leur travail où quils soient et sur nimporte quel appareil dont ils disposent. Dun autre côté, les politiques de travail hybride et à distance soulignent limportance de solutions efficaces de protection des données et de sécurité des points finaux.

- Comme l'indiquent les efforts du gouvernement fédéral pour mettre en œuvre la CMMC 2.0, la capacité des organisations des secteurs commercial et public à se conformer et à adopter les normes de cybersécurité et de protection des données établies dans les cadres de l'industrie est plus importante que jamais.

- Les modèles BYOD (Apportez votre propre appareil) présentent plusieurs menaces pour l'entreprise dans laquelle ils sont mis en œuvre. Certains concernent les données de lentreprise, tandis que dautres concernent des problèmes de confidentialité. Voici quelques-uns des dangers les plus courants liés à la mise en œuvre du BYOD Les programmes non autorisés placés sur un appareil peuvent soulever des problèmes de sécurité car ils mettent en danger l'intégrité, la disponibilité et la confidentialité des informations et des systèmes d'une organisation. Les acteurs malveillants peuvent utiliser des programmes pour mener à bien leurs objectifs malveillants et potentiellement accéder à l'emplacement, aux paramètres réseau, aux fichiers, aux applications et aux données de l'appareil. Le virus crypto peut perturber la disponibilité et lintégrité des données. De telles menaces devraient stimuler le marché étudié.

- Les entreprises doivent évaluer les exigences de sécurité tout en élaborant des règles pour protéger les appareils et les données. Par exemple, dans de nombreuses entreprises, la conformité est une préoccupation majeure ; la mise en œuvre de solutions de risque et de conformité sur les points finaux peut être cruciale pour protéger de manière appropriée les informations sensibles. En outre, les règles BYOD doivent inclure une réaction planifiée à divers scénarios de crise, tels que la perte d'appareils ou le licenciement de personnel.

- Selon CapRelo, l'année dernière, 48,4 % des personnes interrogées dans le monde ont déclaré que la possibilité de travailler à distance était importante lors de la prise de décisions professionnelles futures. 87,4 % des personnes interrogées ont répondu que le travail à distance est essentiel pour les futures décisions de carrière.

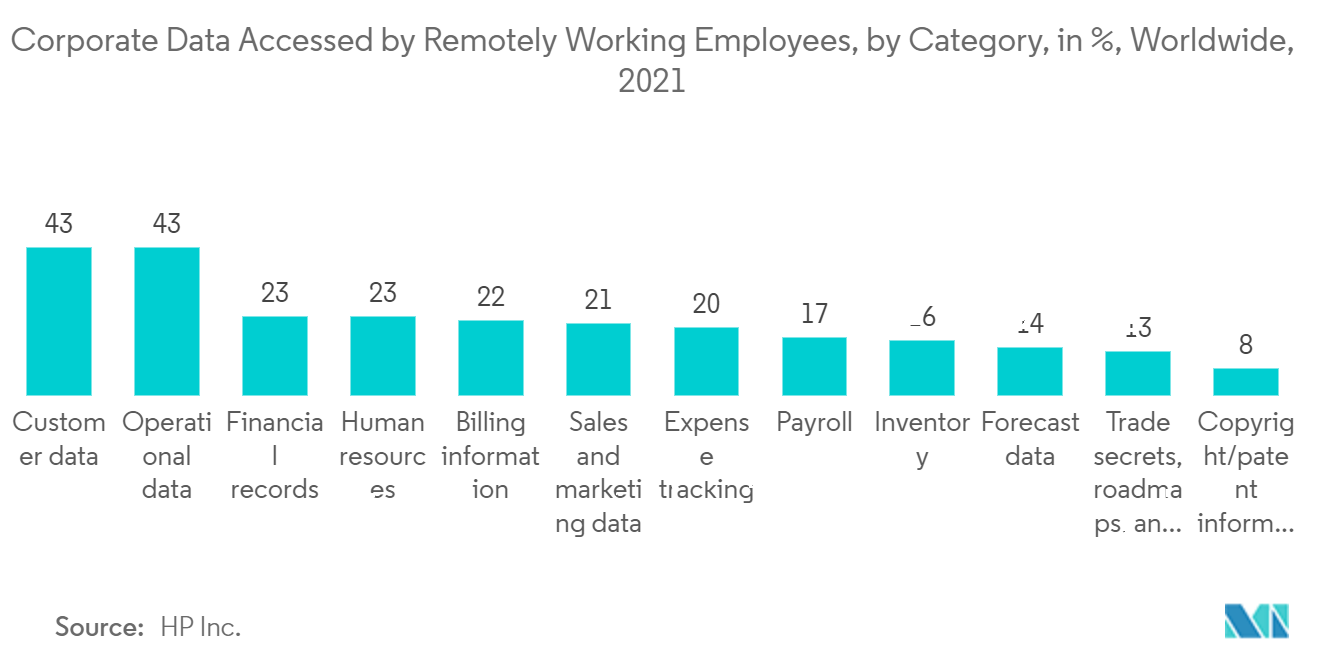

- De plus, selon HP, Inc., 41 % des employés distants dans le monde ont déclaré avoir accès aux données des clients l'année dernière. D'autres formes de données couramment accessibles lorsque l'on travaille à distance sont les données opérationnelles, les informations financières et les données sur les ressources humaines. Le pare-feu de l'entreprise ne sécurisant pas les travailleurs répartis, cela a entraîné des vulnérabilités en matière de sécurité informatique. Cela stimulerait la demande pour le marché étudié.

LAsie-Pacifique connaîtra la plus forte croissance

- L'augmentation de la cybercriminalité dans la région offrirait des opportunités pour les solutions de détection des points finaux. Une cyberattaque a été signalée par le géant japonais du jeu vidéo Capcom. Capcom a été confronté à une demande de rançon de 8,8 millions de dollars en échange de la restitution des biens volés, mais l'entreprise a refusé de payer. Cependant, il est soupçonné qu'un groupe cybercriminel russe appelé Ragnar Locker soit à l'origine du vol d'environ 350 000 documents confidentiels.

- Laccent mis par les autorités gouvernementales sur les terminaux POS stimule également la croissance du marché des terminaux POS dans la région. Par exemple, le déploiement de terminaux de point de vente dans les zones semi-urbaines et rurales est au cœur de l'initiative Digital India du gouvernement indien. Par ailleurs, récemment, la Reserve Bank of India a alloué 80 millions de dollars pour accroître le déploiement de terminaux de paiement dans les zones rurales, en se concentrant sur les États de la région nord-est du pays. Ces initiatives stimuleront le marché.

- La sécurité est devenue une considération cruciale à chaque étape du cycle d'adoption du cloud, alors que la fourniture informatique est passée du on-premise à l'extérieur des murs de l'entreprise. Les petites et moyennes entreprises (PME) préfèrent le déploiement du cloud car il leur permet de se concentrer sur leurs compétences de base plutôt que d'investir leur capital dans l'infrastructure de sécurité, car elles disposent de budgets limités en matière de cybersécurité. De plus, le déploiement d'un service cloud public étend la frontière de confiance au-delà de l'organisation, faisant de la sécurité un élément essentiel de l'infrastructure cloud. Cependant, l'utilisation croissante de solutions basées sur le cloud a considérablement simplifié l'adoption par les entreprises de pratiques de cybersécurité.

- Pour répondre aux diverses demandes des clients et augmenter leur part de marché, les sociétés de détection de points finaux développent de nouvelles solutions. À mesure que les employés se connectent aux réseaux de l'entreprise depuis des sites distants via des appareils mobiles et portables, la sécurité des points finaux occupera une place centrale et deviendra le nouveau périmètre de défense.

- Par exemple, en novembre de cette année, Seqrite, un fournisseur de solutions de cybersécurité d'entreprise, a dévoilé la version améliorée de son offre phare, Endpoint Security. Il s'appelle End Point Security 8.0 (EPS 8.0) et prétend protéger les appareils connectés contre les cybermenaces. Seqrite affirme que cette version a encore amélioré l'échelle du système pour gérer un nombre élevé de points de terminaison pour le segment des PME. Selon la société, cela aidera les clients à réduire leur empreinte de déploiement et les tâches de maintenance associées. Cette version protège Linux en temps réel et inclut des rapports de conformité étendus pour les régulateurs, les auditeurs et les clients.

Aperçu du marché de la détection et de la réponse aux points finaux (EDR)

Le marché de la détection et de la réponse aux terminaux est modérément fragmenté en raison du nombre croissant dacteurs. Pour les grandes organisations, le stockage sécurisé des données personnelles dans ce monde en évolution rapide est devenu la tâche la plus critique. Des géants comme Carbon Black, Cisco Systems et Symantec développent des outils EDR pour répondre à ces organisations.

En octobre 2022, SyncDog, Inc., l'éditeur indépendant de logiciels (ISV) pour la sécurité mobile de nouvelle génération et la prévention des pertes de données, a annoncé une collaboration avec 3Eye Technologies pour produire un produit plus intelligent et plus sophistiqué pour sa stratégie de mobilité et de cloud afin de stimuler les ventes. objectifs. L'espace de travail des systèmes sécurisés de SyncDog offre aux entreprises et aux organisations gouvernementales une solution plus sécurisée et évolutive pour relever tous les défis liés à l'utilisation d'appareils mobiles par les employés, avec des opportunités immédiates pour aider les organisations à se conformer au cadre CMMC 2.0 du gouvernement fédéral et à d'autres normes de sécurité et de confidentialité réglementaires.

En août 2022, Raytheon Intelligence Space, une division de Raytheon Technologies, s'est associée à CrowdStrike, un fournisseur de points de terminaison, de charges de travail, d'identité et de protection des données cloud, pour intégrer ses technologies complémentaires de sécurité des points de terminaison dans la détection et la réponse gérées (MDR) de RIS. ) service. Grâce à cette collaboration, les services MSSP de RIS seront disponibles pour tous les clients de services gérés fédéraux, étatiques, commerciaux et à but non lucratif de RIS en conjonction avec la plateforme CrowdStrike Falcon.

Leaders du marché de la détection et de la réponse aux points finaux (EDR)

-

Carbon Black Inc.

-

Cisco Systems Inc.

-

Crowdstrike Inc.

-

Broadcom Inc. (Symantec Corporation)

-

Cybereason Inc.

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Actualités du marché de la détection et de la réponse aux points finaux (EDR)

- Novembre 2022 Acronis, acteur mondial dans le domaine de la cyberprotection, a dévoilé Acronis Advanced Security + EDR pour Acronis Cyber Protect Cloud. C'est la dernière offre. En minimisant la complexité des solutions EDR existantes, Advanced Security + EDR offre une nouvelle approche pour une détection, un confinement et une correction efficaces des menaces. Acronis Advanced Security + EDR simplifie les solutions complexes nécessaires pour faire face au paysage sophistiqué des menaces d'aujourd'hui en adhérant aux normes établies par l'industrie et en s'adaptant à l'architecture MITRE ATTCK.

- Mars 2022 Microsoft Corp. a annoncé la disponibilité générale (GA) de la version autonome de Microsoft Defender for Business pour renforcer la sécurité des petites et moyennes entreprises (PME). Defender for Business apporte aux PME une sécurité des points de terminaison de niveau entreprise, notamment des capacités de détection et de réponse des points de terminaison pour se protéger contre les ransomwares et autres cybermenaces sophistiquées. Parce qu'il dispose d'une configuration client plus simple via une configuration pilotée par un assistant et qu'il prend en charge toutes les règles de sécurité conseillées, il est simple à utiliser même par les entreprises ne disposant pas d'équipes de sécurité spécialisées.

Segmentation de lindustrie de la détection et de la réponse aux points finaux (EDR)

La détection et la réponse des points finaux (EDR), également appelée détection et réponse aux menaces des points finaux (ETDR), est une solution complète de sécurité des points finaux qui combine une surveillance continue et une collecte de données en temps réel avec des capacités de réaction et d'analyse automatisées basées sur des règles. Les solutions de sécurité EDR capturent les actions et événements des points finaux et des charges de travail, offrant ainsi aux équipes de sécurité la visibilité dont elles ont besoin pour détecter les problèmes qui, autrement, ne seraient pas détectés. Une solution EDR en temps réel doit offrir une visibilité continue et complète sur ce qui se passe sur les points finaux.

Le marché de la détection et de la réponse aux points de terminaison est segmenté par composant (solutions, services), type de déploiement (basé sur le cloud et sur site), type de solution (postes de travail, appareils mobiles, serveurs et terminaux de point de vente), taille de l'organisation (petite et moyenne). entreprises et grandes entreprises), l'industrie de l'utilisateur final (BFSI, informatique et télécommunications, fabrication, soins de santé et vente au détail) et la géographie (Amérique du Nord (États-Unis, Canada), Europe (Allemagne, Royaume-Uni, France et reste de l'Europe) , Asie-Pacifique (Inde, Chine, Japon et reste de l'Asie-Pacifique), Moyen-Orient et Afrique et Amérique latine).

Les tailles et prévisions du marché sont fournies en termes de valeur (en millions de dollars) pour tous les segments ci-dessus.

| Par composant | Solutions | ||

| Prestations de service | |||

| Par type de déploiement | Basé sur le cloud | ||

| Sur site | |||

| Par type de solution | Postes de travail | ||

| Appareils mobiles | |||

| Les serveurs | |||

| Terminaux de point de vente | |||

| Par taille d'organisation | Petites et moyennes entreprises | ||

| Grandes entreprises | |||

| Par secteur d'activité de l'utilisateur final | BFSI | ||

| Informatique et Télécom | |||

| Fabrication | |||

| Soins de santé | |||

| Vente au détail | |||

| Autres industries d'utilisateurs finaux | |||

| Par géographie | Amérique du Nord | États-Unis | |

| Canada | |||

| L'Europe | Allemagne | ||

| Royaume-Uni | |||

| France | |||

| Le reste de l'Europe | |||

| Asie-Pacifique | Chine | ||

| Japon | |||

| Inde | |||

| Reste de l'Asie-Pacifique | |||

| Moyen-Orient et Afrique | |||

| l'Amérique latine | |||

FAQ sur les études de marché sur la détection et la réponse aux points de terminaison (EDR)

Quelle est la taille du marché de la détection et de la réponse aux points de terminaison ?

La taille du marché de la détection et de la réponse aux points de terminaison devrait atteindre 4,58 milliards USD en 2024 et croître à un TCAC de 23,88 % pour atteindre 13,37 milliards USD dici 2029.

Quelle est la taille actuelle du marché de la détection et de la réponse aux points de terminaison ?

En 2024, la taille du marché de la détection et de la réponse aux points de terminaison devrait atteindre 4,58 milliards de dollars.

Qui sont les principaux acteurs du marché de la détection et de la réponse aux points de terminaison ?

Carbon Black Inc., Cisco Systems Inc., Crowdstrike Inc., Broadcom Inc. (Symantec Corporation), Cybereason Inc. sont les principales sociétés opérant sur le marché de la détection et de la réponse aux points finaux.

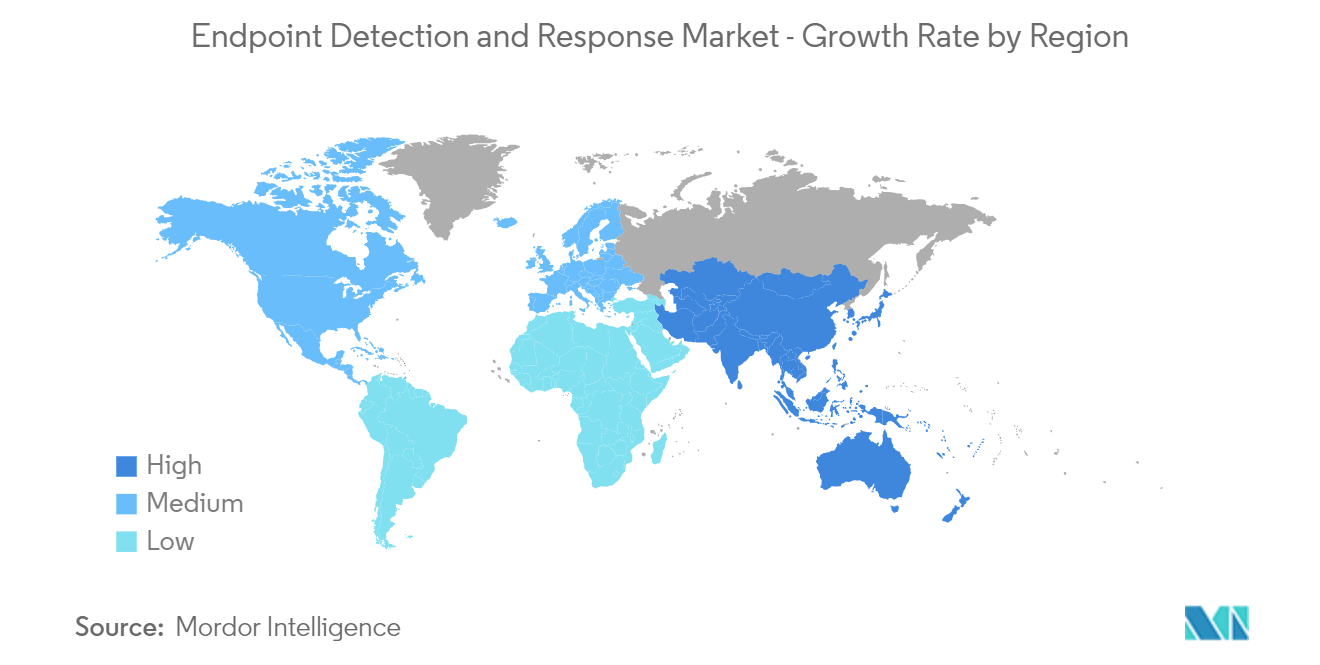

Quelle est la région qui connaît la croissance la plus rapide sur le marché de la détection et de la réponse aux points de terminaison ?

On estime que lAsie-Pacifique connaîtra la croissance du TCAC le plus élevé au cours de la période de prévision (2024-2029).

Quelle région détient la plus grande part du marché de la détection et de la réponse aux points de terminaison ?

En 2024, lAmérique du Nord représente la plus grande part de marché sur le marché de la détection et de la réponse aux points de terminaison.

Quelles années couvre ce marché de la détection et de la réponse aux points de terminaison et quelle était la taille du marché en 2023 ?

En 2023, la taille du marché de la détection et de la réponse aux points de terminaison était estimée à 3,70 milliards de dollars. Le rapport couvre la taille historique du marché du marché de la détection et de la réponse aux points de terminaison pour les années 2021, 2022 et 2023. Le rapport prévoit également la taille du marché de la détection et de la réponse aux points de terminaison pour les années 2024, 2025, 2026, 2027, 2028 et 2029.

Nos rapports les plus vendus

Popular Information Technology Reports

Popular Technology, Media and Telecom Reports

Other Popular Industry Reports

Rapport sur l'industrie de la détection et de la réponse aux points de terminaison

Statistiques sur la part de marché, la taille et le taux de croissance des revenus de la détection et de la réponse aux points de terminaison 2024, créées par Mordor Intelligence™ Industry Reports. Lanalyse de détection et de réponse des points de terminaison comprend des perspectives de prévision du marché jusquen 2029 et un aperçu historique. Obtenez un échantillon de cette analyse de lindustrie sous forme de rapport PDF gratuit à télécharger.