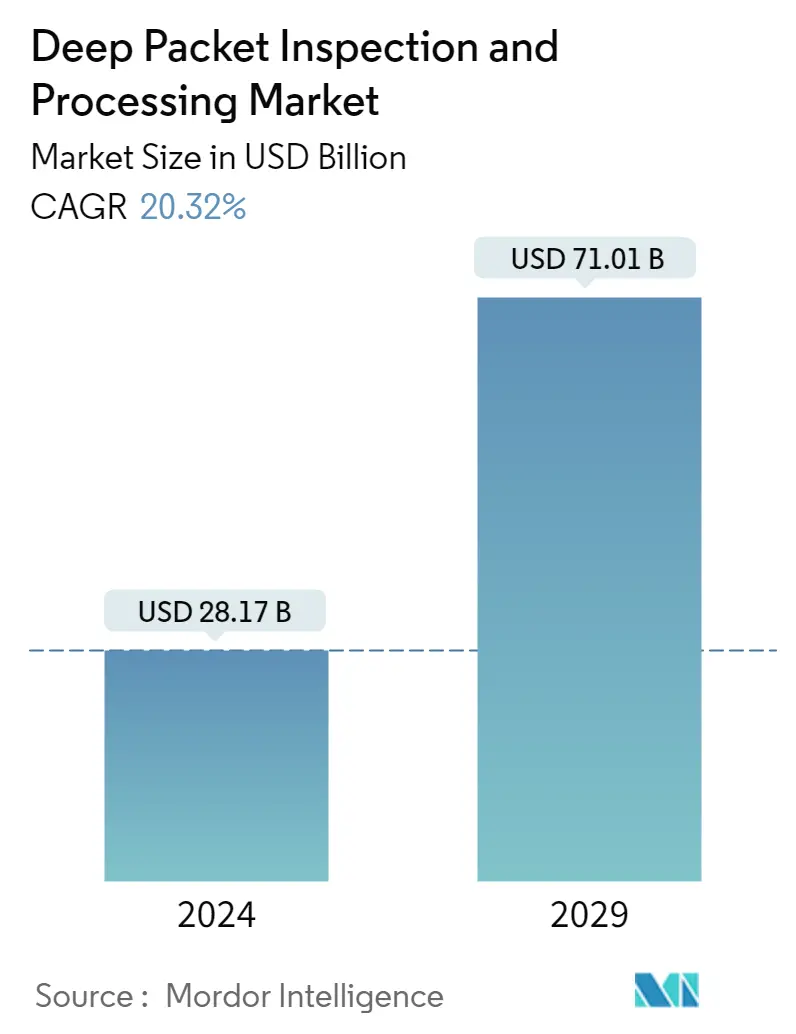

| Période d'étude | 2019 - 2029 |

| Taille du Marché (2024) | USD 33.89 Billion |

| Taille du Marché (2029) | USD 85.47 Billion |

| CAGR (2024 - 2029) | 20.32 % |

| Marché à la Croissance la Plus Rapide | Asie-Pacifique |

| Plus Grand Marché | Amérique du Nord |

| Concentration du Marché | Faible |

Acteurs majeurs

*Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier |

Analyse approfondie du marché de linspection et du traitement des paquets

La taille du marché de linspection et du traitement approfondis des paquets est estimée à 28,17 milliards USD en 2024 et devrait atteindre 71,01 milliards USD dici 2029, avec un TCAC de 20,32 % au cours de la période de prévision (2024-2029)

DPI combine la technologie de correspondance de signature avec un algorithme d'analyse de données pour déterminer l'impact du flux de communication. Les middlebox matériels sont répandus dans les réseaux informatiques, qui entraînent généralement des dépenses de déploiement et de gestion élevées

- Une tendance récente aborde ces problèmes où les chercheurs proposent deux approches pratiques pour mettre en œuvre un boîtier de médiation DPI basé sur le cloud. Le boîtier de médiation DPI externalisé effectue une inspection de la charge utile sur le trafic crypté tout en préservant la confidentialité des données de communication et des règles d'inspection.

- La prolifération des technologies, telles que le déploiement du cloud, le travail à distance, le BYOD, les applications SaaS, etc., multiplient les voies disponibles pour les cyberattaques. Les applications sont devenues des cibles attrayantes pour les cybercriminels, mais sécuriser, protéger et contrôler les réseaux qui les connectent constitue un défi de taille pour les fournisseurs de sécurité réseau.

- En revanche, le DPI est utilisé de manière très différente dans lUnion européenne. Il est utilisé dans le cadre de mécanismes visant à lutter contre le trafic de drogue et la pédopornographie. Lorsque lUE a fait connaître son intention, elle na pas tardé à appliquer des lois contrôlant lutilisation des données. Cette considération relève du Règlement général sur la protection des données (RGPD), un ensemble complet de lois protégeant les citoyens de l'UE et leurs données sensibles.

- Avec l'augmentation du trafic IP mondial augmenté par les appareils mobiles, l'émergence de l'Internet des objets (IoT) et du cloud computing nécessite une attention particulière et des outils puissants pour garantir des opérations sécurisées sur un réseau d'entreprise. Selon CISCO Systems, le trafic mondial de données IP devrait atteindre 278 108 pétaoctets par mois dici 2021.

- De nombreux services cloud sont accessibles sur lintégralité dInternet, ce qui signifie quune meilleure accessibilité du système est un moteur important pour les migrations vers le cloud. Cependant, les serveurs et applications cloud sont régulièrement attaqués par diverses méthodes, partout dans le monde. Une inspection et un traitement approfondis des paquets sont essentiels pour empêcher le mauvais trafic dentrer tout en laissant passer le bon trafic sans trop dinterruption. Il est également important de regarder au-delà de cette couche de défense basée sur le périmètre. Il existe plusieurs approches pour déployer avec succès un contrôle de sécurité basé sur l'inspection approfondie des paquets dans un environnement de cloud public, par exemple en utilisant les solutions des fournisseurs déjà conçues dans ce but précis, et une autre gamme de produits est basée sur des agents exécutés sur les points finaux des clients.

- De plus, les attaquants ont commencé à exploiter la rafale dinformations et la vigilance accrue du public face aux actualités liées au COVID-19. Le phishing, les campagnes de spam et les sites/domaines malveillants ont considérablement augmenté. Pour alléger la charge sur les VPN et atténuer les chances de réussite de l'établissement de canaux de commande et de contrôle (C2) pour les logiciels malveillants, F-Secure recommande d'utiliser une inspection approfondie des paquets sur les concentrateurs VPN et autres périphériques du périmètre du réseau. Certains services en ligne gourmands en bande passante, comme le streaming et divers services de jeux, peuvent être bloqués avec un tel support. Il est également recommandé d'autoriser la communication uniquement sur des ports connus et approuvés, tels que HTTPS. La pandémie augmente considérablement le taux dadoption.