Taille du marché de la cyber-tromperie

| Période d'étude | 2019 - 2029 |

| Année de Base Pour l'Estimation | 2023 |

| TCAC | 15.45 % |

| Marché à la Croissance la Plus Rapide | Asie-Pacifique |

| Plus Grand Marché | Asie-Pacifique |

| Concentration du marché | Faible |

Acteurs majeurs

*Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier |

Comment pouvons-nous vous aider?

Analyse du marché de la cybertromperie

Le marché de la cyber-tromperie devrait connaître un TCAC de 15,45 % au cours de la période de prévision (2021-2026). Avec le nombre croissant d'utilisateurs d'Internet et de smartphones à travers le monde, la violation du système est une activité courante menée par les cyberpirates pour extraire des informations sensibles, ce qui peut conduire à des cyberattaques indésirables. Un réseau de tromperie, également appelé pot de miel ou leurre, est utilisé pour détourner ces types d'attaques vers d'autres nœuds et offrir des avertissements préalables à l'administrateur.

- Ladoption croissante de lInternet des objets (IoT) met en lumière la technologie de cyber-tromperie et favorise une utilisation intensive par rapport à la cybersécurité conventionnelle.

- Le marché de la cyber-tromperie est stimulé par une augmentation des attaques APT et Zero Day, accompagnée du besoin de solutions efficaces pour la détection précoce des cyberattaquants. La pénétration des transactions en ligne et aux guichets automatiques influence la croissance du marché de la cyber-tromperie dans le secteur BFSI.

- De plus, le financement public croissant du secteur financier à travers le monde se traduira probablement par une croissance du marché de la cyber-tromperie. Lomniprésence des données en ligne et numériques et la croissance de la technologie basée sur le cloud augmentent la vulnérabilité de ces données, ce qui accélère la croissance du marché de la cyber-tromperie.

- Au contraire, lutilisation croissante doutils de réseau piratés dans plusieurs économies émergentes, ainsi que le manque dexpertise en cybersécurité, seront lun des freins à la croissance du marché de la cyber-tromperie. La limitation de lallocation budgétaire dans les organisations informatiques et lincapacité de répondre aux exigences techniques des outils de sécurité trompeurs sont susceptibles dentraver le marché de la cyber-tromperie.

Tendances du marché de la cyber-tromperie

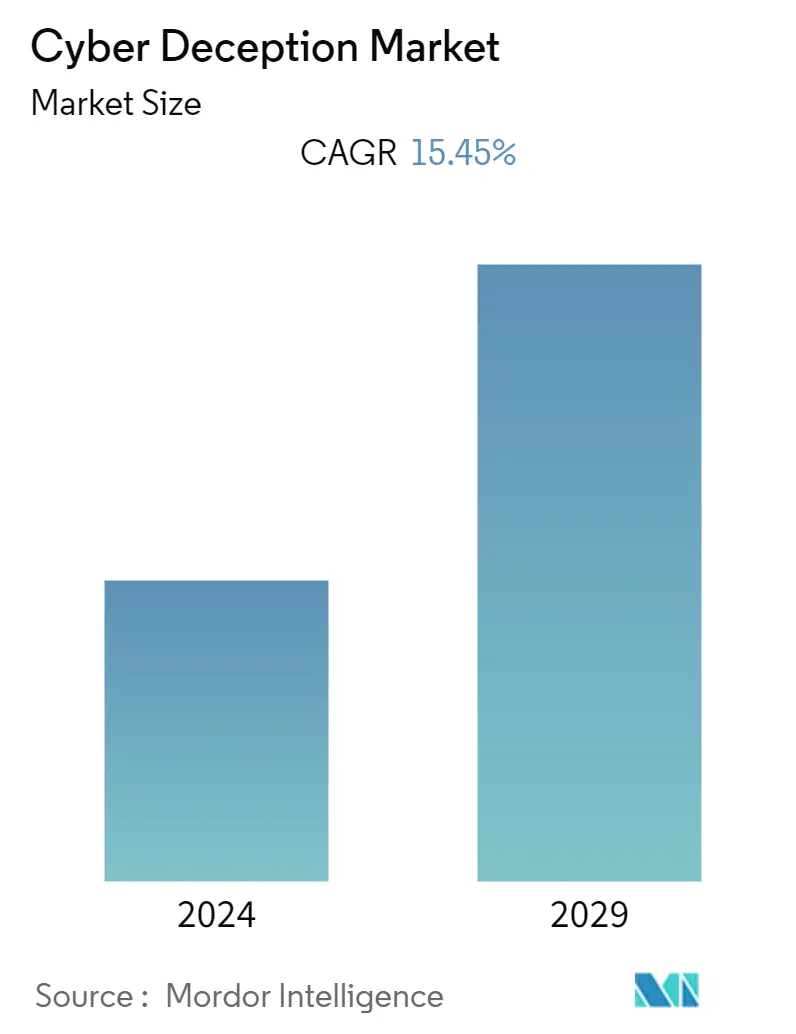

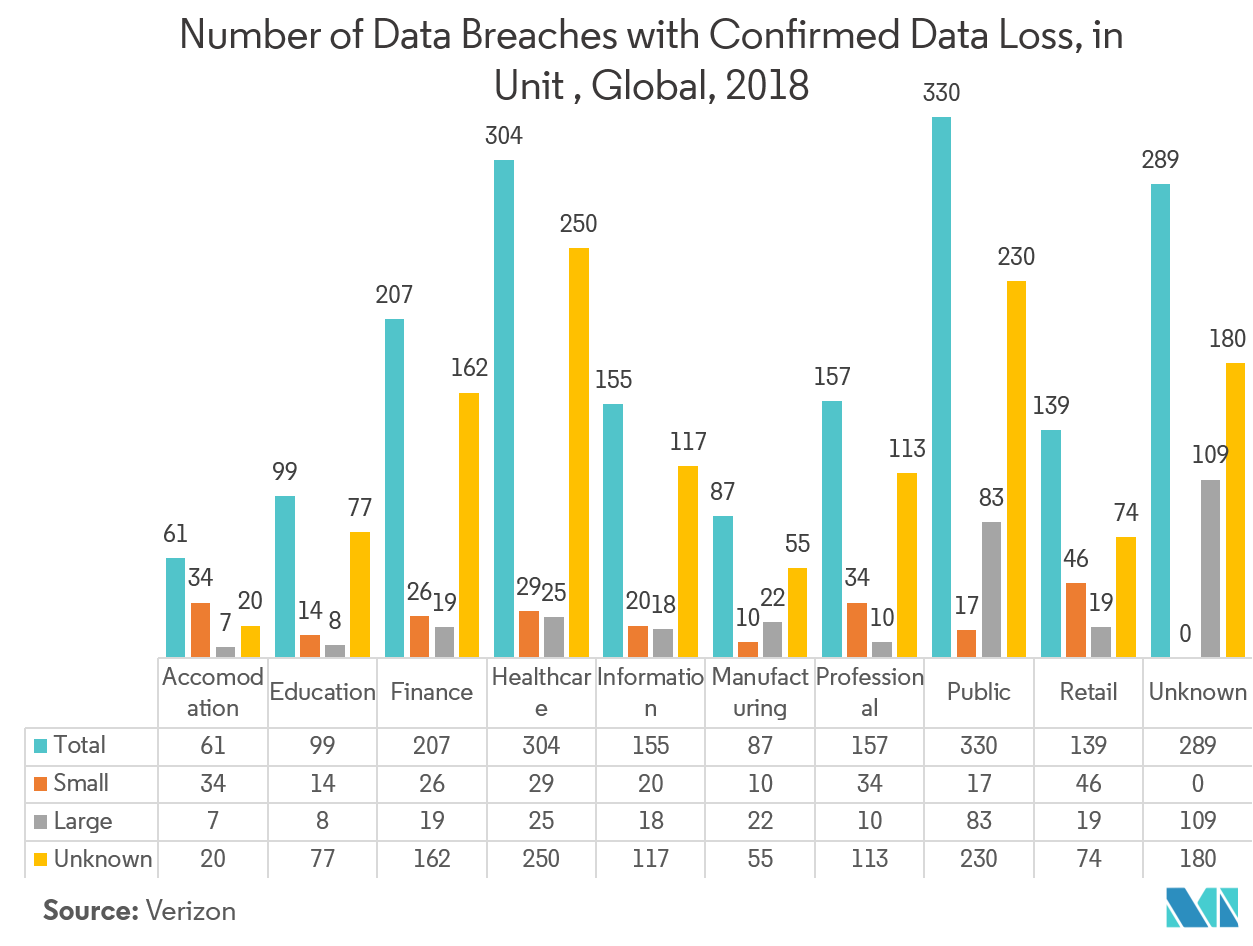

Augmentation des cyberattaques pour stimuler le marché

- Selon le Forum économique mondial, les cyberattaques constituent lune des menaces les plus importantes au monde et nécessitent une sécurité haut de gamme. Les infiltrations de logiciels et les piratages dans le cloud seront probablement les principaux exemples de cyberattaques. En conséquence, il y a une augmentation des examens et des audits de sécurité internes dans les entreprises basées sur le cloud, ce qui donne lieu à une demande croissante de solutions de cyber-tromperie.

- F-Secure, une société de cybersécurité basée en Finlande, a publié que les menaces de cyberattaques étaient multipliées par quatre. Au total, 1 836 millions dattaques de pots de miel ont eu lieu au cours de lexercice 2017-2018. De plus, les attaquants ciblent désormais les industries manufacturières. Le gain financier (53 %) et l'espionnage industriel (47 %) sont les principaux motifs des cyberattaques contre l'industrie manufacturière. Dans le secteur manufacturier, 86 % des cyberattaques sont ciblées. Ces certains cas de cyberattaques, qui à leur tour devraient propulser la croissance du marché au cours des années à venir, à un rythme significatif.

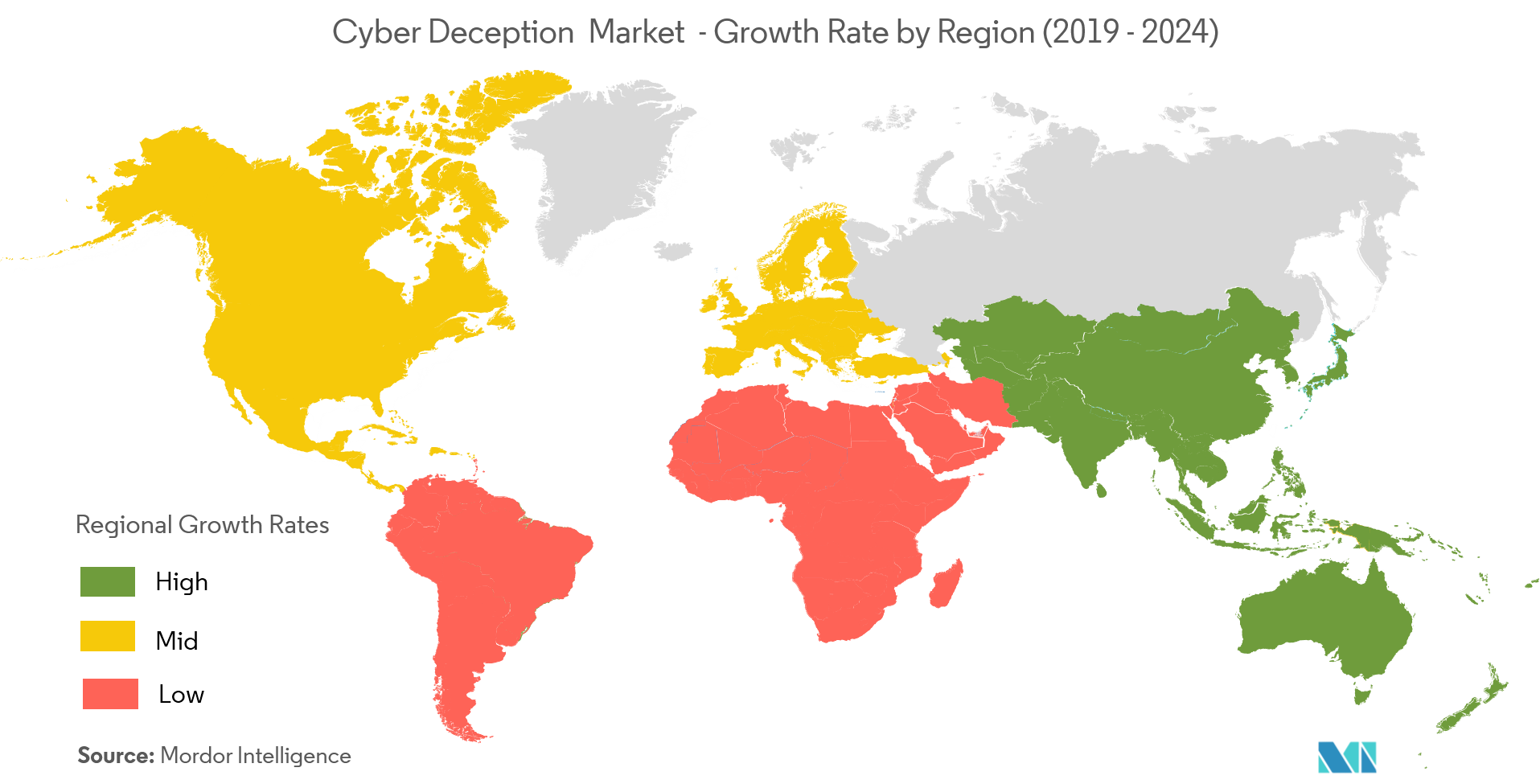

LAsie-Pacifique connaîtra la croissance la plus rapide

- En 2018, selon une étude réalisée par Cisco, dans la région APAC, de nombreuses entreprises ont reçu jusqu'à 10 000 menaces par jour, ce qui signifie que 6 menaces sont reçues chaque minute. 69 % des entreprises interrogées reçoivent plus de 5000 menaces par jour.

- En Asie du Sud-Est, 51 % de toutes les cyberattaques ont entraîné une perte de plus d'un million de dollars. Près de 10 % des personnes interrogées ont déclaré que les cyberattaques leur avaient coûté plus de 5 millions de dollars.

- En plus des pertes financières, les incidents de cybersécurité compromettent également la capacité des organisations de la région Asie-Pacifique à gagner la confiance de leurs consommateurs et des autres parties prenantes, 72 % d'entre elles faisant remarquer que les préoccupations accrues de leurs clients en matière de confidentialité allongent leur cycle de vente.

- Selon Cisco, étude de référence sur les capacités de sécurité de l'APAC, 15 % des entreprises en Inde ont subi des temps d'arrêt d'une durée supérieure à une journée, ce qui est l'un des plus élevés au niveau régional pour cette période. 17 % des entreprises en Inde traitent entre 250 000 et 500 000 alertes par jour. , ce qui est bien au-dessus de la référence régionale de 6 %. En Inde, 26 % des organisations ont déclaré qu'une violation avait coûté plus de 5 millions de dollars, ce qui est très élevé par rapport à la référence régionale de 14 %.

- En raison des résultats ci-dessus, le marché dispose dun potentiel remarquable de pénétration dans la région, ce qui est susceptible de stimuler lindustrie.

Aperçu du secteur de la cybertromperie

Le marché de la cyber-tromperie est fragmenté car de nombreux acteurs proposent des solutions de cybersécurité sur le marché. De plus, larrivée de nouveaux acteurs rend le marché très compétitif. Certains des principaux acteurs incluent Illusive Networks, LogRythm Inc., ForeScout Technologies, Acalvio Technologies, Fidelis Cybersecurity (TopSpin Security), Allure Security, GuardiCore Limited, Cymmetria, entre autres.

- Mai 2019 -LogRhythm, la société qui alimente les centres d'opérations de sécurité d'entreprise (SOC) les plus modernes au monde, a annoncé la sortie d'une version basée sur le cloud de sa plateforme SIEM NextGen LogRhytm Cloud. La plateforme NextGen SIEM de LogRhythm est déjà utilisée par certaines des entreprises les plus grandes et les plus connues au monde. En collectant et en analysant des milliards d'événements de sécurité et d'indicateurs de menaces chaque semaine, LogRhythm permet une détection précise et une neutralisation accélérée des cybermenaces sophistiquées pour les SOC du monde entier. Ces avantages sont dus à l'architecture de la plate-forme de bout en bout de LogRhythm, à ses analyses brevetées basées sur des machines et à ses fonctionnalités intégrées d'orchestration, d'automatisation et de réponse de sécurité (SOAR).

- Avril 2019 -apid7, Inc., l'un des principaux fournisseurs d'analyses et d'automatisation de sécurité, a annoncé l'acquisition de NetFort, une société qui fournit une visibilité et des analyses de bout en bout du trafic réseau sur les réseaux cloud, virtuels et physiques. Rapid7 prévoit d'intégrer les capacités de surveillance, de visibilité et d'analyse du réseau de NetFort dans son cloud Insight pour aider les clients à progresser en toute sécurité.

Leaders du marché de la cyber-tromperie

-

LogRythm Inc.

-

Rapid7 Inc.

-

forescout technologies

-

Fidelis Cybersecurity (TopSpin Security)

-

Illusive Networks

*Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Rapport sur le marché de la cyber-tromperie – Table des matières

-

1. INTRODUCTION

-

1.1 Livrables de l’étude

-

1.2 Hypothèses de l'étude

-

1.3 Portée de l'étude

-

-

2. MÉTHODOLOGIE DE RECHERCHE

-

3. RÉSUMÉ EXÉCUTIF

-

4. DYNAMIQUE DU MARCHÉ

-

4.1 Aperçu du marché

-

4.2 Introduction aux moteurs et contraintes du marché

-

4.3 Facteurs de marché

-

4.3.1 Augmentation des cyberattaques pour stimuler le marché

-

4.3.2 L'omniprésence des données en ligne et numériques et la croissance de la technologie basée sur le cloud accélèrent la croissance

-

-

4.4 Restrictions du marché

-

4.4.1 Utilisation croissante d’outils réseau piratés

-

4.4.2 Manque de cyberexpertise

-

-

4.5 Attractivité de l'industrie - Analyse des cinq forces de Porter

-

4.5.1 Pouvoir de négociation des fournisseurs

-

4.5.2 Pouvoir de négociation des acheteurs/consommateurs

-

4.5.3 La menace de nouveaux participants

-

4.5.4 Menace des produits de substitution

-

4.5.5 Intensité de la rivalité concurrentielle

-

-

-

5. SEGMENTATION DU MARCHÉ

-

5.1 Par couche

-

5.1.1 Sécurité des applications

-

5.1.2 Sécurité Internet

-

5.1.3 Sécurité des données

-

5.1.4 Sécurité des points finaux

-

-

5.2 Par type de service

-

5.2.1 Service professionnel

-

5.2.2 Service géré

-

-

5.3 Par utilisateur final vertical

-

5.3.1 Informatique & Télécom

-

5.3.2 Vente au détail

-

5.3.3 Énergie et puissance

-

5.3.4 BFSI

-

5.3.5 Soins de santé

-

5.3.6 Autres secteurs verticaux des utilisateurs finaux

-

-

5.4 Géographie

-

5.4.1 Amérique du Nord

-

5.4.2 L'Europe

-

5.4.3 Asie-Pacifique

-

5.4.4 l'Amérique latine

-

5.4.5 Moyen-Orient et Afrique

-

-

-

6. PAYSAGE CONCURRENTIEL

-

6.1 Profils d'entreprise

-

6.1.1 Illusive Networks

-

6.1.2 LogRythm Inc.

-

6.1.3 ForeScout Technologies

-

6.1.4 Acalvio Technologies

-

6.1.5 Fidelis Cybersecurity (TopSpin Security)

-

6.1.6 Allure Security

-

6.1.7 GuardiCore Limited

-

6.1.8 Cymmetria

-

-

-

7. ANALYSE D'INVESTISSEMENT

-

8. OPPORTUNITÉS DE MARCHÉ ET TENDANCES FUTURES

Segmentation de lindustrie de la cyber-tromperie

La violation du système est une activité menée par un cyberpirate pour extraire des informations sensibles pouvant conduire à des cyberattaques. La cyber-tromperie est lune des tendances émergentes dans les systèmes de cyberdéfense. Il s'agit d'un acte contrôlé visant à capturer le réseau, à créer de l'incertitude et de la confusion face à des attaques soudaines, établissant une connaissance de la situation. Des cas tels que linfiltration de logiciels et le piratage du cloud augmentent le besoin de solutions de cyber-tromperie dans plusieurs secteurs. Ces solutions peuvent identifier, analyser et se protéger contre diverses formes de cyberattaques en temps réel. Les tentatives de cyber-tromperie les plus connues dans différents secteurs commerciaux sont les honeypots et les honeynets. Les solutions de cyber-tromperie gagnent en popularité pour protéger les réseaux et les appareils contre les attaques malveillantes, les rançons, les cybercriminels sophistiqués et les menaces persistantes avancées (APT).

| Par couche | ||

| ||

| ||

| ||

|

| Par type de service | ||

| ||

|

| Par utilisateur final vertical | ||

| ||

| ||

| ||

| ||

| ||

|

| Géographie | ||

| ||

| ||

| ||

| ||

|

FAQ sur les études de marché sur la cybertromperie

Quelle est la taille actuelle du marché de la cyber-tromperie ?

Le marché de la cyber-tromperie devrait enregistrer un TCAC de 15,45 % au cours de la période de prévision (2024-2029)

Qui sont les principaux acteurs du marché de la cybertromperie ?

LogRythm Inc., Rapid7 Inc., forescout technologies, Fidelis Cybersecurity (TopSpin Security), Illusive Networks sont les principales sociétés opérant sur le marché de la cyber-tromperie.

Quelle est la région qui connaît la croissance la plus rapide sur le marché de la cyber-tromperie ?

On estime que lAsie-Pacifique connaîtra la croissance du TCAC le plus élevé au cours de la période de prévision (2024-2029).

Quelle région détient la plus grande part du marché de la cybertromperie ?

En 2024, la région Asie-Pacifique représente la plus grande part de marché sur le marché de la cyber-tromperie.

Quelles années couvre ce marché de la cyber-tromperie ?

Le rapport couvre la taille historique du marché du marché de la cyber-tromperie pour les années 2019, 2020, 2021, 2022 et 2023. Le rapport prévoit également la taille du marché de la cyber-tromperie pour les années 2024, 2025, 2026, 2027, 2028 et 2029.

Rapport sur l'industrie de la cyber-tromperie

Statistiques sur la part de marché, la taille et le taux de croissance des revenus de la cybertromperie 2024, créées par Mordor Intelligence™ Industry Reports. Lanalyse de Cyber Deception comprend des perspectives de prévisions de marché jusquen 2029 et un aperçu historique. Obtenez un échantillon de cette analyse de lindustrie sous forme de rapport PDF gratuit à télécharger.