Analyse du marché du désarmement et de la reconstruction du contenu

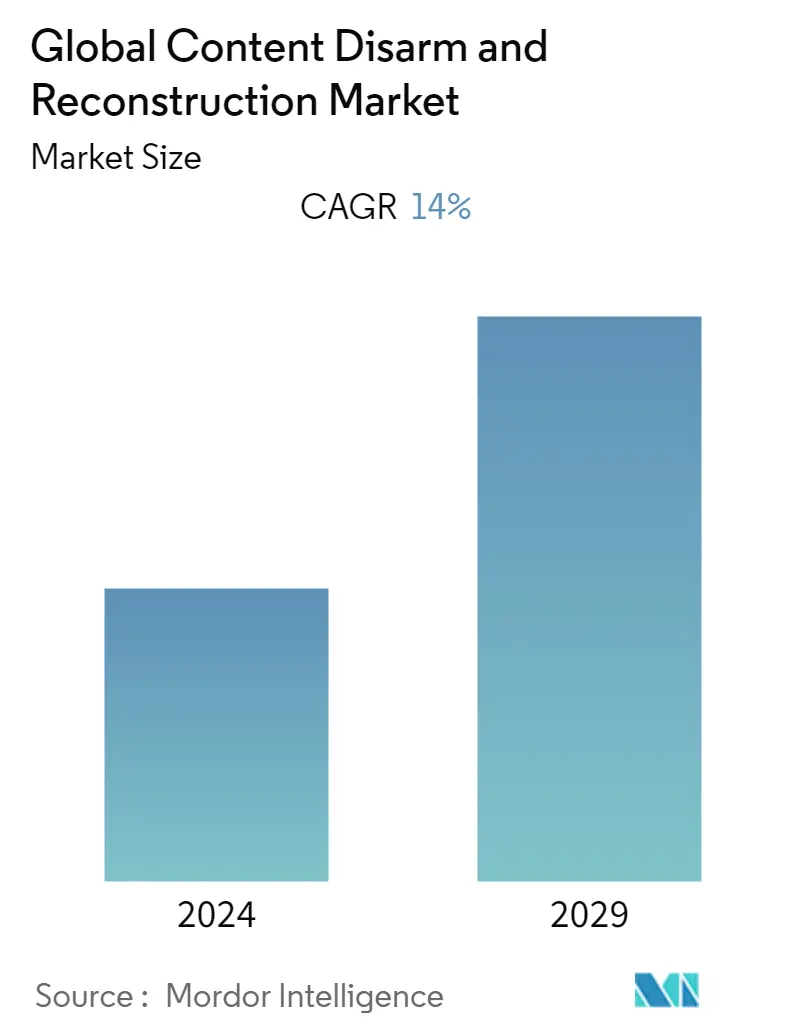

Le marché mondial du désarmement et de la reconstruction du contenu devrait croître à un TCAC de 14 % au cours de la période de prévision (2022-2027). La nécessité croissante de protéger les données contre les menaces persistantes avancées (APT), les ransomwares et les attaques Zero Day, ainsi que la quantité croissante de logiciels malveillants et d'attaques basées sur les fichiers, sont susceptibles de stimuler le marché du désarmement et de la reconstruction des contenus. Les entreprises de divers secteurs passent par la numérisation et lautomatisation pour optimiser le coût et léchelle de leurs expériences dans un monde de réseaux de plus en plus complexe. Les entreprises doivent également maintenir la conformité, un élément essentiel de tout logiciel de cybersécurité.

- Les dommages causés par les ransomwares devraient atteindre un montant global de 15 à 16 milliards de dollars en 2021, soit plusieurs fois plus que les dommages mondiaux causés en 2015, qui étaient d'environ 260 millions de dollars. En raison de l'augmentation rapide des attaques, le marché a connu un afflux record de capitaux d'investisseurs dans plus de 1 000 transactions, dont 84 d'un montant supérieur à 100 millions de dollars.

- Momentum Cyber a également suggéré que ces transactions comprenaient un investissement de série D de 200 millions de dollars garanti par la start-up de cybersécurité industrielle Dragos, l'augmentation de 140 millions de dollars de Claroty avant l'introduction en bourse et la série A de 543 millions de dollars levés par la société d'authentification sans mot de passe Transmit Security. De plus, la valeur totale du financement était de 138 % par rapport à l'année précédente. Grâce à ce volume d'investissement historique, un nombre record de startups de sécurité ont été qualifiées de licornes en 2021. Plus de 30 startups ont atteint une valorisation de plus d'un milliard de dollars, dont Wiz, Noname Security et LaceWork, contre seulement six startups l'année précédente. année.

- Le marché devrait croître en raison de lacceptation croissante des solutions de sécurité basées sur le cloud, de la sensibilisation accrue aux menaces de sécurité et du développement de solutions de cybersécurité pour les appareils IoT connectés. En outre, l'évolution des tendances informatiques et l'adoption croissante de solutions cloud ouvrent des perspectives de croissance potentielles pour les solutions de désarmement et de reconstruction de contenu, qui sont utilisées pour protéger les données, la valeur de la marque et l'identité d'une organisation.

- En outre, avec la mise en œuvre du règlement général sur la protection des données (RGPD) pour lutter contre les fuites de sécurité persistantes d'informations personnelles sensibles, les gouvernements et les organismes de réglementation attendent de plus en plus de normes de conformité et de réglementation plus strictes en matière de sécurité des contenus. La demande de solutions de désarmement et de reconstruction des contenus augmente à mesure que les gouvernements du monde entier investissent massivement dans la numérisation et la transformation de linfrastructure informatique.

- Par ailleurs, Swissinfo.ch indique que le NCSC (National Cyber Security Center) a signalé 350 cyberattaques (phishing, faux sites Web, attaques directes contre des organisations, etc.), contre 100 à 150 occurrences. L'augmentation du travail à domicile a été attribuée à la pandémie de coronavirus, car les personnes travaillant à domicile ne bénéficient pas des mêmes mesures de protection et de dissuasion intrinsèques que celles travaillant dans un environnement de travail (par exemple, sécurité Internet). La menace de telles violations créera des opportunités lucratives pour le marché mondial du désarmement et de la reconstruction des contenus afin dempêcher les attaquants malveillants de pénétrer dans le périmètre du réseau.

Tendances du marché du désarmement et de la reconstruction du contenu

Le segment des PME connaîtra une croissance plus rapide au cours de la période de prévision

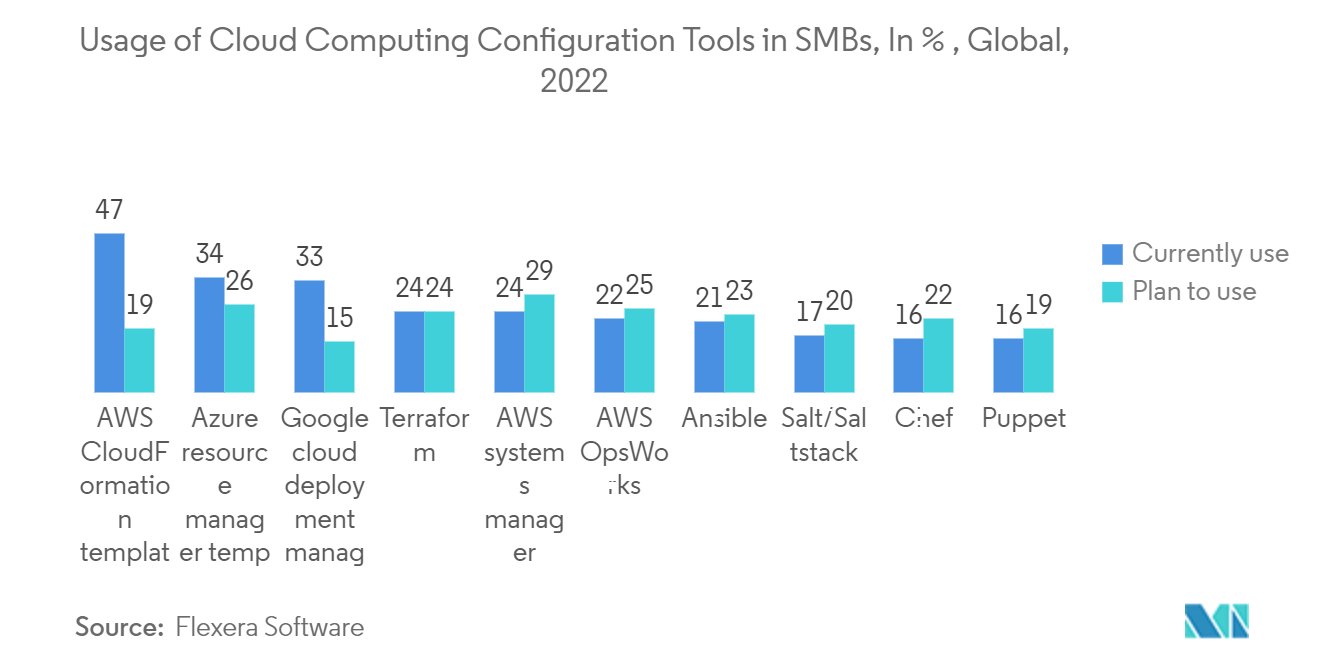

- Le segment des PME devrait croître à un TCAC plus élevé au cours de la période de prévision en raison de la réglementation croissante en matière de protection des données et de la rareté des solutions de sécurité coûteuses au sein de l'infrastructure réseau. Les PME sont de petite taille mais approvisionnent un grand nombre de clients à léchelle mondiale. La solution robuste et complète de désarmement et de reconstruction n'est pas mise en œuvre dans les PME en raison des contraintes financières de ces organisations. Une cybersécurité faible et un budget réduit rendent les PME plus vulnérables aux violations de données et aux vols d'identité.

- Le mode de déploiement cloud devrait croître à un TCAC plus élevé à mesure que les petites et moyennes entreprises (PME) adoptent rapidement le modèle de déploiement cloud rentable. Il existe une tendance croissante au PaaS et à l'IaaS parmi les PME pour les services cloud grand public, le partage de fichiers, le CRM, la messagerie électronique, le chat et la communication interne. Tout en conservant le réseau sur site, les PME sont plus disposées à intégrer le cloud dans leur infrastructure réseau à mesure qu'elles adoptent de nouvelles technologies.

- Dans lensemble, les PME ont dexcellentes opportunités dadopter des stratégies efficaces pour rivaliser avec la concurrence, et le cloud joue un rôle essentiel dans ce processus. Par exemple, une étude récente réalisée par Microsoft a interrogé plus de 3 000 PME dans 16 pays pour comprendre si les PME étaient intéressées à adopter le cloud computing. L'une des conclusions était que d'ici trois ans, 43 % des charges de travail deviendraient des services Cloud payants.

- Les solutions cloud offrent une gamme d'avantages aux propriétaires de petites et moyennes entreprises. Grâce à lévolutivité et à la flexibilité des solutions cloud, il est possible davancer rapidement en bénéficiant davantages concurrentiels. Par exemple, Apogaeis Technologies LLP fournit des solutions SaaS et PaaS à de nombreuses PME mondiales et ajoute de la valeur à l'ensemble de leurs processus commerciaux.

- De plus, en mars 2021, les attaques contre les serveurs Microsoft Exchange sur site se sont multipliées, selon les agences de sécurité. Les petites et moyennes entreprises utilisent fréquemment des serveurs de messagerie. Cest donc contre eux que ces attaques ont été menées. Pour ces raisons, Microsoft a introduit un nouvel outil d'atténuation en un clic pour les clients disposant de serveurs Microsoft Exchange sur site. Les clients inexpérimentés avec le processus de correctif/mise à jour en bénéficieront.

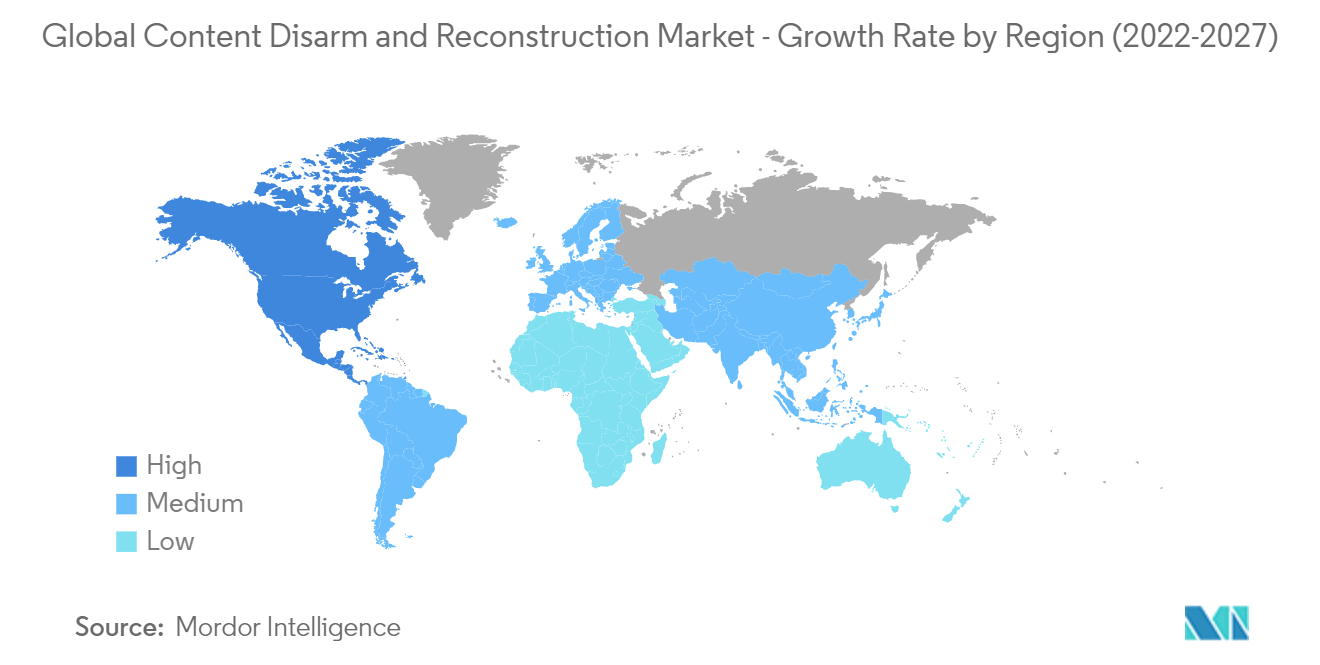

LAmérique du Nord représentera la plus grande taille de marché

- LAmérique du Nord est censée devenir la zone génératrice de revenus la plus importante pour le désarmement des contenus, les solutions de reconstruction et les fournisseurs de services. Le nombre croissant de ransomwares, dAPT, dattaques zero-day et la quantité croissante de logiciels malveillants et dattaques basées sur les fichiers sont quelques-uns des principaux facteurs qui devraient alimenter la croissance du marché en Amérique du Nord.

- L'Amérique du Nord comprend des économies majeures, comme les États-Unis d'Amérique et le Canada, qui utilisent rapidement la solution CDR. Le marché des CDR dans la région gagne du terrain car il propose des mesures de sécurité proactives pour protéger les systèmes informatiques contre les logiciels malveillants. Les PME et les grandes entreprises de la région sont devenues très conscientes des services CDR et ont commencé à les utiliser pour lutter contre les cybermenaces.

- Afin de sauvegarder les intérêts des gouvernements et des entités privées, diverses initiatives ont été lancées qui devraient tracer la carte de la cybersécurité des infrastructures dans les années à venir. Par exemple, en mars 2021, les États-Unis ont annoncé leur intention de lancer trois nouveaux programmes de recherche pour protéger la sécurité du système énergétique du pays. Le Bureau de cybersécurité, de sécurité énergétique et d'intervention d'urgence (CESER) du DOE a annoncé de nouveaux programmes visant à protéger le système énergétique américain contre les dangers cybernétiques et physiques croissants. De telles initiatives devraient ouvrir la voie à ladoption de solutions dans ce segment.

- En outre, selon le Bureau de la gestion et du budget des États-Unis, pour l'exercice 2021, le gouvernement des États-Unis a proposé un budget de 18,78 milliards de dollars pour la cybersécurité, soutenant une stratégie de cybersécurité à grande échelle visant à sécuriser le gouvernement et à renforcer la sécurité des infrastructures critiques et technologies essentielles. La Californie a déclaré une perte de plus de 573 millions de dollars américains à cause de la cybercriminalité, soit presque le double du montant de New York, deuxième, qui a déclaré 293 millions de dollars américains de pertes, selon IC3.

- Le marché nord-américain gagne du terrain, car la solution de désarmement et de reconstruction du contenu offre des moyens de sécurité proactifs pour stopper les violations de données. Les PME et les grandes organisations régionales sont devenues plus conscientes du processus de désarmement et de reconstruction des contenus et de ses avantages et ont commencé à les adopter pour lutter contre la cyber-fraude et les vols de données.

Aperçu du secteur du désarmement et de la reconstruction

Le marché du désarmement et de la reconstruction du contenu est modérément compétitif et se compose de plusieurs acteurs clés. Les principaux fournisseurs proposant des services dans le monde entier sont Check Point Software Technologies, Fortinet, Deep Secure, Sasa Software, ReSec Technologies et OPSWAT, entre autres. Ces fournisseurs ont adopté diverses stratégies de croissance organique et inorganique, telles que des lancements de nouveaux produits, des partenariats, des collaborations et des acquisitions, pour élargir leur offre sur le marché du désarmement et de la reconstruction de contenu.

- Juillet 2022 OPSWAT, solutions de cybersécurité et CDR pour la protection des infrastructures critiques (CIP), annonce avoir atteint la compétence de sécurité Amazon Web Services (AWS) dans la catégorie protection des données. Cette accréditation reconnaît qu'OPSWAT a prouvé qu'elle peut fournir à ses clients une expertise en cybersécurité en matière de protection des données pour les aider à atteindre leurs objectifs de sécurité cloud et qu'elle a répondu avec succès aux exigences techniques et de qualité d'AWS.

- Mars 2022 Glasswall, un fournisseur de technologie de désarmement et de reconstruction de contenu (CDR), a récemment rendu son outil CDR de bureau dominant le marché disponible dans une version freemium appelée Glasswall Desktop Freedom. Il offre une protection qui n'attend pas la détection afin que les utilisateurs puissent faire confiance à chaque fichier. Cette technologie a été développée pour aider à protéger les organisations des secteurs public et privé contre les risques d'attaques basées sur des fichiers telles que les logiciels malveillants et les ransomwares. Les utilisateurs ont accès à l'édition freemium pendant 12 mois après la date de leur téléchargement initial.

Leaders du marché du désarmement et de la reconstruction

-

Check Point Software Technologies

-

Fortinet, Inc.

-

OPSWAT, Inc.

-

Deep Secure Inc.

-

Glasswall Solutions Limited

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Contenu Actualités sur le marché du désarmement et de la reconstruction

Juin 2022 Forcepoint, un fournisseur de solutions de cybersécurité axées sur les données qui protègent les données et les réseaux vitaux de dizaines de milliers de clients dans le monde, a annoncé avoir finalisé un accord pour acquérir Deep Secure, une société basée au Royaume-Uni. Les outils et services de cybersécurité proposés par Deep Secure aident à protéger les entreprises contre les intrusions basées sur des logiciels malveillants et à stopper la perte involontaire de données. De plus, l'acquisition présentera des options pour intégrer les capacités de contenu, de désarmement et de reconstruction (CDR) de niveau défense de Deep Secure dans l'architecture SASE Data-first de Forcepoint pour les sociétés multinationales.

Juin 2022 Glasswall, fournisseur de technologie Content Disarm and Reconstruction (CDR), a annoncé la disponibilité d'un nouveau plug-in qui permet d'intégrer sa plate-forme CDR aux pare-feu de nouvelle génération de Palo Alto Networks. Ce plug-in fournit une couche de protection supplémentaire pour les solutions de pare-feu de Palo Alto Networks, garantissant ainsi la protection des utilisateurs contre les menaces basées sur les fichiers.

Segmentation de lindustrie du désarmement et de la reconstruction

Content Disarm and Reconstruction (CDR) est une technologie de sécurité informatique permettant d'éliminer le code éventuellement malveillant des fichiers. Contrairement à l'analyse des logiciels malveillants, la technologie CDR ne vérifie ni ne reconnaît la fonctionnalité des logiciels malveillants, mais exclut tous les composants de fichiers qui ne sont pas pris en charge dans les définitions et politiques du système. Le CDR est appliqué pour empêcher les menaces de cybersécurité dinfiltrer le périmètre dun réseau dentreprise. Les canaux que CDR peut être utilisé pour défendre contiennent le trafic du site Web et le courrier électronique.

| Solutions |

| Prestations de service |

| Sur site |

| Nuage |

| la toile |

| Protocole de transfer de fichier |

| Autres domaines d'application |

| Petites et moyennes entreprises |

| Grandes entreprises |

| BFSI |

| Informatique et Télécom |

| Gouvernement |

| Fabrication |

| Soins de santé |

| Autres secteurs verticaux des utilisateurs finaux |

| Amérique du Nord |

| L'Europe |

| Asie-Pacifique |

| l'Amérique latine |

| Moyen-Orient et Afrique |

| Par composant | Solutions |

| Prestations de service | |

| Par mode de déploiement | Sur site |

| Nuage | |

| Par domaine d'application | |

| la toile | |

| Protocole de transfer de fichier | |

| Autres domaines d'application | |

| Par taille d'organisation | Petites et moyennes entreprises |

| Grandes entreprises | |

| Par utilisateur final vertical | BFSI |

| Informatique et Télécom | |

| Gouvernement | |

| Fabrication | |

| Soins de santé | |

| Autres secteurs verticaux des utilisateurs finaux | |

| Par géographie | Amérique du Nord |

| L'Europe | |

| Asie-Pacifique | |

| l'Amérique latine | |

| Moyen-Orient et Afrique |

FAQ sur les études de marché sur le désarmement et la reconstruction

Quelle est la taille actuelle du marché mondial du désarmement et de la reconstruction du contenu ?

Le marché mondial du désarmement et de la reconstruction du contenu devrait enregistrer un TCAC de 14 % au cours de la période de prévision (2024-2029)

Qui sont les principaux acteurs du marché mondial du désarmement et de la reconstruction du contenu ?

Check Point Software Technologies, Fortinet, Inc., OPSWAT, Inc., Deep Secure Inc., Glasswall Solutions Limited sont les principales sociétés opérant sur le marché mondial du désarmement et de la reconstruction du contenu.

Quelle est la région qui connaît la croissance la plus rapide sur le marché mondial du désarmement et de la reconstruction du contenu ?

On estime que lAsie-Pacifique connaîtra la croissance du TCAC le plus élevé au cours de la période de prévision (2024-2029).

Quelle région détient la plus grande part du marché mondial du désarmement et de la reconstruction du contenu ?

En 2024, lAmérique du Nord représente la plus grande part de marché sur le marché mondial du désarmement et de la reconstruction du contenu.

Quelles années couvre ce marché mondial du désarmement et de la reconstruction du contenu ?

Le rapport couvre la taille historique du marché du marché mondial du désarmement et de la reconstruction du contenu pour les années 2019, 2020, 2021, 2022 et 2023. Le rapport prévoit également la taille du marché mondial du désarmement et de la reconstruction du contenu pour les années 2024, 2025, 2026, 2027, 2028. et 2029.

Dernière mise à jour de la page le:

Rapport mondial sur lindustrie du désarmement et de la reconstruction du contenu

Statistiques sur la part de marché, la taille et le taux de croissance des revenus du désarmement et de la reconstruction du contenu mondial 2024, créées par Mordor Intelligence™ Industry Reports. Lanalyse mondiale du désarmement et de la reconstruction du contenu comprend des perspectives de marché jusquen 2029 et un aperçu historique. Obtenez un échantillon de cette analyse de lindustrie sous forme de rapport PDF gratuit à télécharger.

.webp)