Tendances du marché de Marché de la sécurité du cloud dans le secteur manufacturier Industrie

La détection et la prévention des intrusions constituent le segment à la croissance la plus rapide

- Un logiciel de détection et de prévention des intrusions (IDPS) est un système de sécurité qui surveille le trafic réseau à la recherche de tout signe d'attaques potentielles. Son objectif principal est d'identifier toute activité potentiellement dangereuse et de prendre des mesures immédiates pour empêcher l'attaque. Cela peut impliquer la suppression de paquets malveillants, le blocage du trafic réseau ou la réinitialisation des connexions. De plus, l'IDPS envoie généralement une alerte aux administrateurs de sécurité pour les informer de la menace potentielle.

- Les jumeaux numériques sont des représentations virtuelles d'objets physiques, d'environnements et de processus, créés à partir des données de l'Internet des objets (IoT). Les fabricants peuvent utiliser les jumeaux numériques pour optimiser leurs produits, processus et décisions en simulant et en analysant les données dans un environnement virtuel. Les moyens de connexion et de gestion des données tout au long de leur cycle de vie sont appelés fils numériques.

- Les fabricants bénéficiant de performances informatiques améliorées peuvent optimiser leur prise en charge pour différents scénarios d'application en tirant parti des simulations, de la modélisation et de l'analyse des données informatiques. Les capacités de calcul haute performance (HPC), telles que les calculs complexes, une plus grande agilité opérationnelle et une meilleure utilisation des ressources informatiques, sont des outils standard utilisés dans ce processus d'optimisation. Les systèmes HPC sont incroyablement polyvalents et largement utilisés dans divers secteurs, notamment la fabrication pharmaceutique, discrète et de transformation.

- L'ingénierie numérique, qui implique l'utilisation d'outils de données de fabrication basés sur le cloud et d'un écosystème de solutions partenaires compatibles, peut aider les fabricants à accélérer leur processus de développement de produits.

- Le déploiement et le fonctionnement réussis d'un système IDS ou IPS reposent sur deux facteurs principaux les signatures déployées et le trafic réseau qui le traverse. Une base de données de signatures complète et régulièrement mise à jour garantit que le système peut détecter avec précision les menaces potentielles. Le trafic réseau qui traverse le système est la principale source dinformations et le système doit être capable de le traiter et de lanalyser en temps réel.

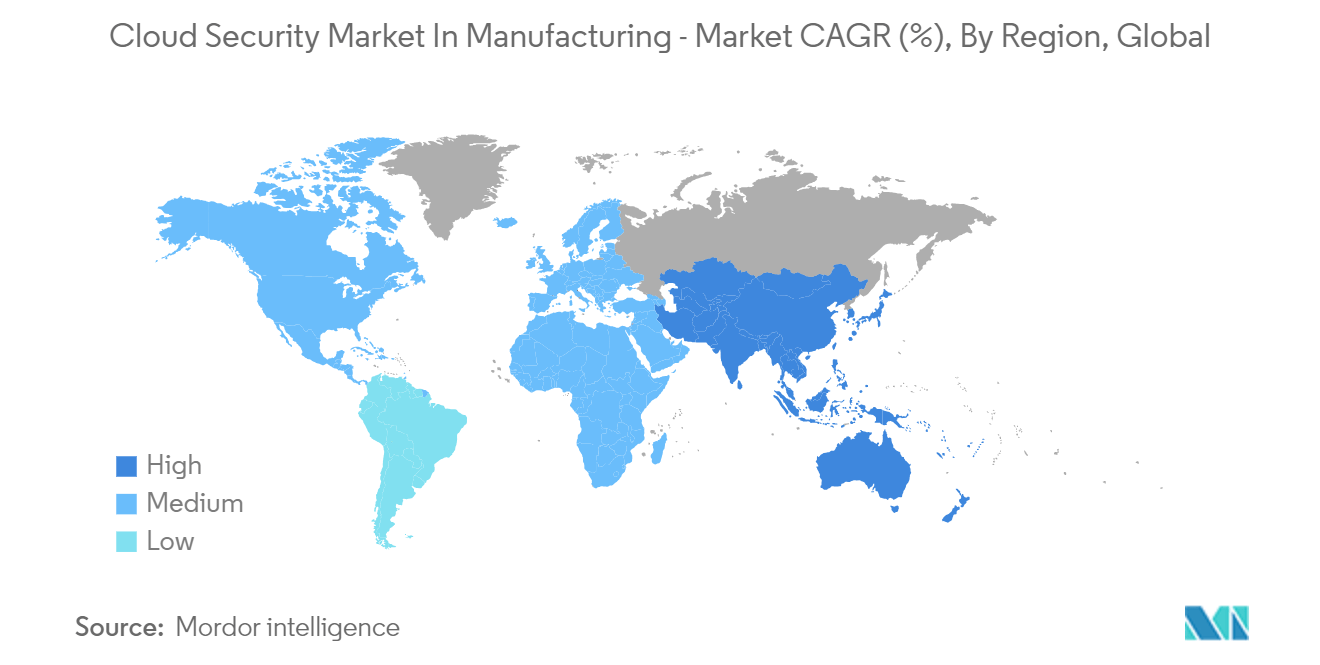

LAsie-Pacifique connaîtra la plus forte croissance

- La région Asie-Pacifique connaît actuellement la croissance la plus rapide au monde, en grande partie grâce à lexpansion de son secteur manufacturier. Selon un rapport de l'ASEAN Post, l'industrie manufacturière a été un moteur crucial de la croissance économique de l'Association des nations de l'Asie du Sud-Est (ASEAN).

- Lune des principales initiatives à lorigine de cette croissance est la Communauté économique de lASEAN (AEC), qui vise à faire de lASEAN un marché et une base de production uniques. En outre, les méga-accords commerciaux tels que le Partenariat économique régional global (RCEP) pourraient constituer une étape importante vers la création dune zone de libre-échange plus large pour la région Asie-Pacifique (FTAAP), qui servirait de forum intergouvernemental précieux pour promouvoir le libre-échange..

- Pour aider les entreprises de la région Asie-Pacifique (APAC) à se préparer et à gérer la menace croissante des cyberattaques, IBM a annoncé un investissement important dans ses ressources en matière de cybersécurité. La pièce maîtresse de cet investissement est l'IBM Security Command Center, qui utilise des cyberattaques simulées très réalistes pour enseigner les techniques de réponse à tous, du personnel technique aux dirigeants.

- Dans le cadre de cet investissement, IBM a également acquis un tout nouveau centre d'opérations de sécurité (SOC), qui sera intégré au vaste réseau mondial de SOC de l'entreprise pour fournir des services de réponse de sécurité 24 heures sur 24 aux clients du monde entier.

- De nombreuses grandes entreprises étendent leur présence dans la région APAC. Par exemple, Google a récemment augmenté le nombre de régions Google Cloud Platform dans la région APAC de trois à six.

Marché de la sécurité du cloud dans le secteur manufacturier Instantanés du rapport

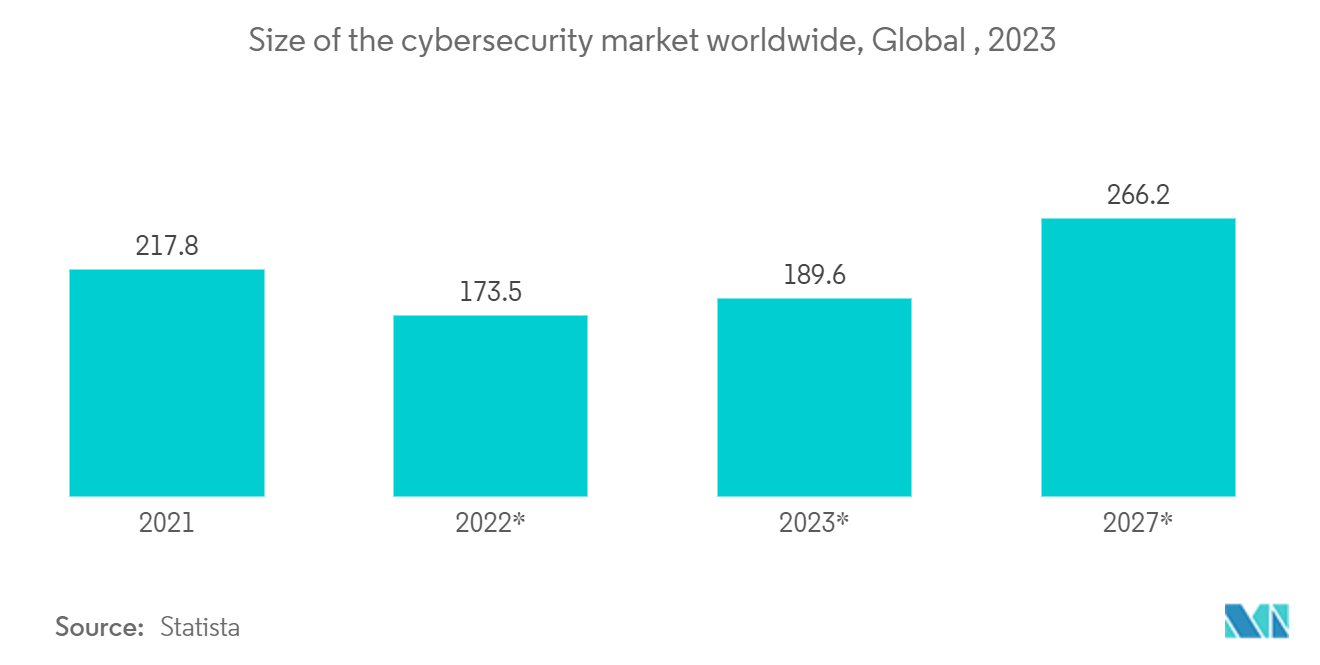

- Marché de la sécurité du cloud dans le secteur manufacturier Taille du Marché

- Marché de la sécurité du cloud dans le secteur manufacturier Part de marché

- Marché de la sécurité du cloud dans le secteur manufacturier Tendances du marché

- Marché de la sécurité du cloud dans le secteur manufacturier entreprises