Analyse du marché de la protection des points de terminaison dans le cloud

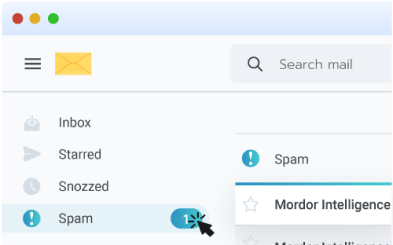

Le marché de la protection des points de terminaison dans le cloud devrait enregistrer un TCAC de 12,3 % au cours de la période de prévision de 2021 à 2026. Les solutions de protection des points de terminaison basées sur le cloud, comme les systèmes traditionnels, sont autorisées à protéger les appareils des points de terminaison et la sécurité du réseau interne. Ces appareils comprennent les appareils intelligents, les ordinateurs portables, les ordinateurs de bureau, les serveurs, les appareils mobiles et autres technologies se connectant à Internet. Il nécessite moins de ressources internes et savère plus avantageux que le système sur site. Dans le cas des solutions sur site, l'entreprise est entièrement responsable de l'hébergement et de la maintenance du logiciel. Il faut un serveur dédié (ou plusieurs) pour organiser le logiciel et surveiller les points finaux. Outre le coût réel du serveur, les organisations doivent également prendre en compte les coûts de fonctionnement et de maintenance. Les produits basés sur le cloud sont hébergés sur les serveurs du fournisseur, éliminant ainsi le besoin d'embaucher du personnel supplémentaire et de payer une facture d'électricité plus élevée.

- Laugmentation rapide des appareils connectés, ladoption de la tendance BYOD et dautres solutions de mobilité devraient stimuler encore davantage ladoption de solutions de protection des points de terminaison dans le cloud. Bring Your Device (BYOD) est devenu une tendance importante dans cette nouvelle ère de flexibilité et d'accessibilité au réseau pour diverses organisations à travers le monde, rendant le lieu de travail plus productif. Selon Cisco, les entreprises ayant mis en place une politique BYOD économisent en moyenne 350 USD par an et par employé. De plus, les programmes réactifs peuvent augmenter ces économies jusqu'à 1 300 USD par an et par employé. Pour les petites et moyennes entreprises (PME), ces économies peuvent s'accumuler rapidement et permettre à ces PME de mieux protéger leurs résultats tout en améliorant la productivité des employés.

- De plus, la dépendance croissante à légard des appareils connectés a créé la nécessité de protéger les appareils connectés contre les cyberattaques. Selon Ericsson, on s'attend à ce que près d'env. Avec les connexions cellulaires en 2016, quatre cent millions d'appareils IoT devraient atteindre 1,5 milliard d'ici 2022. Cette croissance robuste devrait être tirée par l'attention accrue de l'industrie sur le déploiement de l'écosystème connecté et la standardisation des technologies IoT cellulaires 3GPP.. Le segment de la sécurité des réseaux IoT couvre divers sous-segments, tels que les pare-feu, les serveurs, les VPN, les IDS, les IPS, les WIDPS, les passerelles et le matériel réseau. Selon ATT, 47 % des organisations manquent de sécurité interne, 44 % sont passées à une couverture de sécurité 247 et 42 % d'entre elles recherchent des stratégies de réduction des coûts.

- En outre, les fournisseurs redéfinissent l'informatique de l'utilisateur final en proposant une solution tout-en-un pour les marchés VDI, DaaS et IoT, qui répond aux besoins croissants de sécurité et de protection des points finaux, simplifiant l'expérience utilisateur et permettant aux clients de maximiser les avantages de l'existant. matériel de bureau via la conversion PC. En juin 2020, Stratodesk a annoncé le lancement du périphérique client léger léger Stratodesk NoTouch Go. Avec NoTouch Go, les entreprises et les organisations peuvent profiter d'une mobilité informatique inégalée des utilisateurs finaux pour les espaces de travail VDI, IoT et Cloud, tout en bénéficiant d'un contrôle et d'une gérabilité totale sur les appareils de leur personnel. NoTouch Go s'exécute sur n'importe quel point de terminaison, n'importe où, et s'exécute côte à côte avec les installations Windows existantes.

- En outre, les cyberattaques, telles que les attaques de phishing, se multiplient pendant la pandémie actuelle de COVID-19. En février 2020, l'OMS a publié une déclaration indiquant que des pirates informatiques et des cyberescrocs envoient des e-mails et des messages WhatsApp frauduleux qui tentent d'inciter les gens à cliquer sur des liens malveillants ou à ouvrir des pièces jointes et a également mentionné de ne pas partager d'informations personnelles telles que des noms d'utilisateur, des mots de passe. ainsi que de ne pas cliquer sur des liens se faisant passer pour l'OMS, qui tendent à proposer des emplois, à demander une inscription ou un paiement par quelque moyen que ce soit. De tels facteurs devraient globalement stimuler la croissance du marché étudié pour le marché de la protection des points de terminaison dans le cloud.

Tendances du marché de la protection des points de terminaison dans le cloud

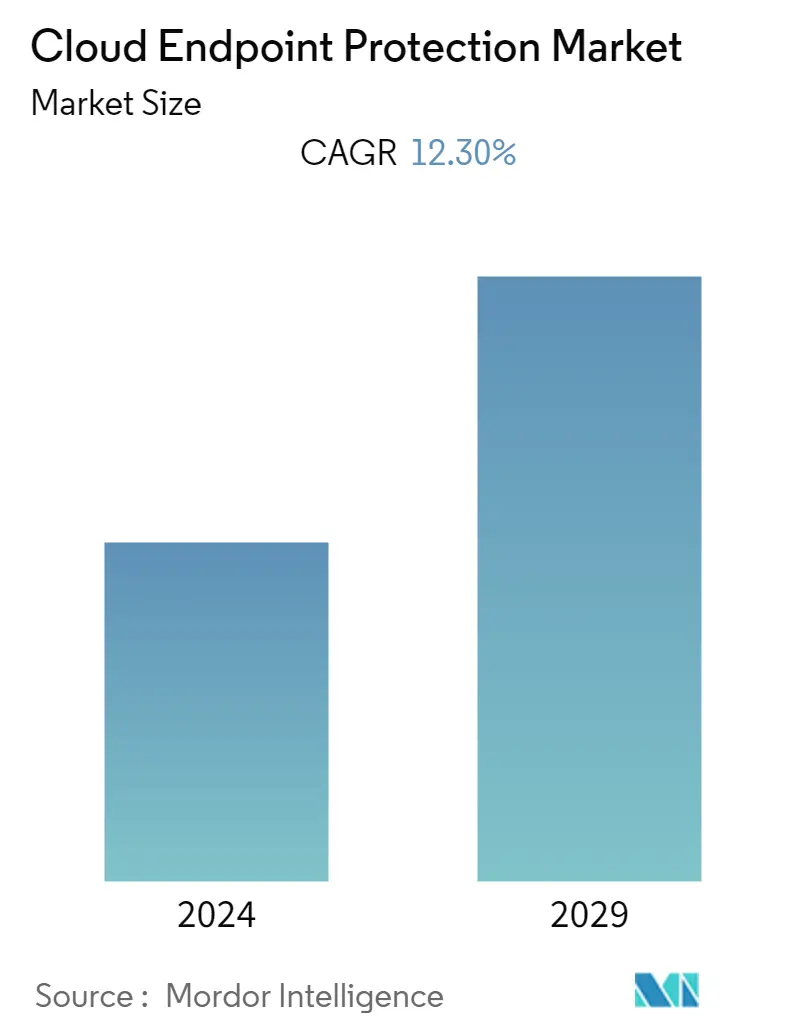

Le segment de la santé devrait connaître une croissance significative

- Les soins de santé ont été impactés positivement par la numérisation et ont évolué au cours des deux dernières décennies pour devenir un secteur numérisé. Les dossiers de santé sont stockés sous forme numérique et contiennent des données privées et confidentielles. Le secteur de la santé continue d'adopter diverses nouvelles technologies, telles que les équipements de surveillance à domicile/à distance intégrés à l'IoT, les dispositifs de surveillance de l'hygiène compatibles IoT, etc., pour offrir des services et des traitements essentiels à la vie. Un tel accès doit rester sécurisé et permettre le partage entre partenaires de confiance. Bien quil sagisse du secteur le plus ciblé, où le coût moyen des violations est le plus élevé (6,45 millions de dollars par an), les établissements de santé sont à la traîne dans ladoption et la mise en œuvre dapproches de cybersécurité pour protéger leurs solutions.

- La protection moderne des points de terminaison dans le cloud de santé comprend souvent la gestion des correctifs et d'autres fonctionnalités de gestion des points de terminaison, ainsi que des compétences traditionnelles, comme la protection antivirus, destinées au secteur de la santé. La protection des points de terminaison dans le cloud est intégrée par de nombreux acteurs du secteur de la santé, alertant leur équipe de sécurité informatique lorsqu'un appareil ne dispose pas de correctif de sécurité ou s'il utilise des informations obsolètes. Un acteur, comme ColorTokens Spectrum Platform, fournit une protection des points finaux, qui aide les organismes de santé à prévenir les violations de sécurité entre les charges de travail, les applications, les utilisateurs et les points finaux.

- La solution est fournie dans le cloud et protège les données critiques telles que les ePHI, les PII et les DSE. ColorTokens adopte une approche indépendante du fournisseur et protège les anciens points de terminaison distribués et réduit le risque de violations de données ainsi que d'attaques de ransomware provenant de menaces externes et internes. En outre, les tendances récentes de juin 2020 indiquent que la santé est le secteur le plus touché par le groupe de 19 vulnérabilités critiques connues sous le nom de Ripple20, qui ont été découvertes dans les piles de communication TCP/IP de centaines de millions d'IoT et d'appareils connectés. L'impact est actuellement inconnu, étant donné que les failles se trouvent dans les logiciels embarqués et les composants Web.

- Dans la période à venir, le secteur de la santé sera confronté à certains des défis les plus complexes, principalement autour de l'IoT, qui dépassera généralement le nombre de postes de travail et de serveurs sur le réseau d'entreprise à l'avenir. Ce facteur stimule considérablement la demande dune solution de protection des points de terminaison dans le cloud. En outre, les données de la plateforme d'intelligence artificielle de protection des terminaux SentinelOne montrent que du 23 février au 16 mars 2020, avec le début de l'épidémie de COVID-19, il y a eu une tendance à la hausse des tentatives d'attaques avec des pics à 145 menaces pour 1000 terminaux. contre 30 ou 37 au début de cette période. Cela répond de manière significative à la forte demande de protection des points de terminaison cloud pendant la pandémie.

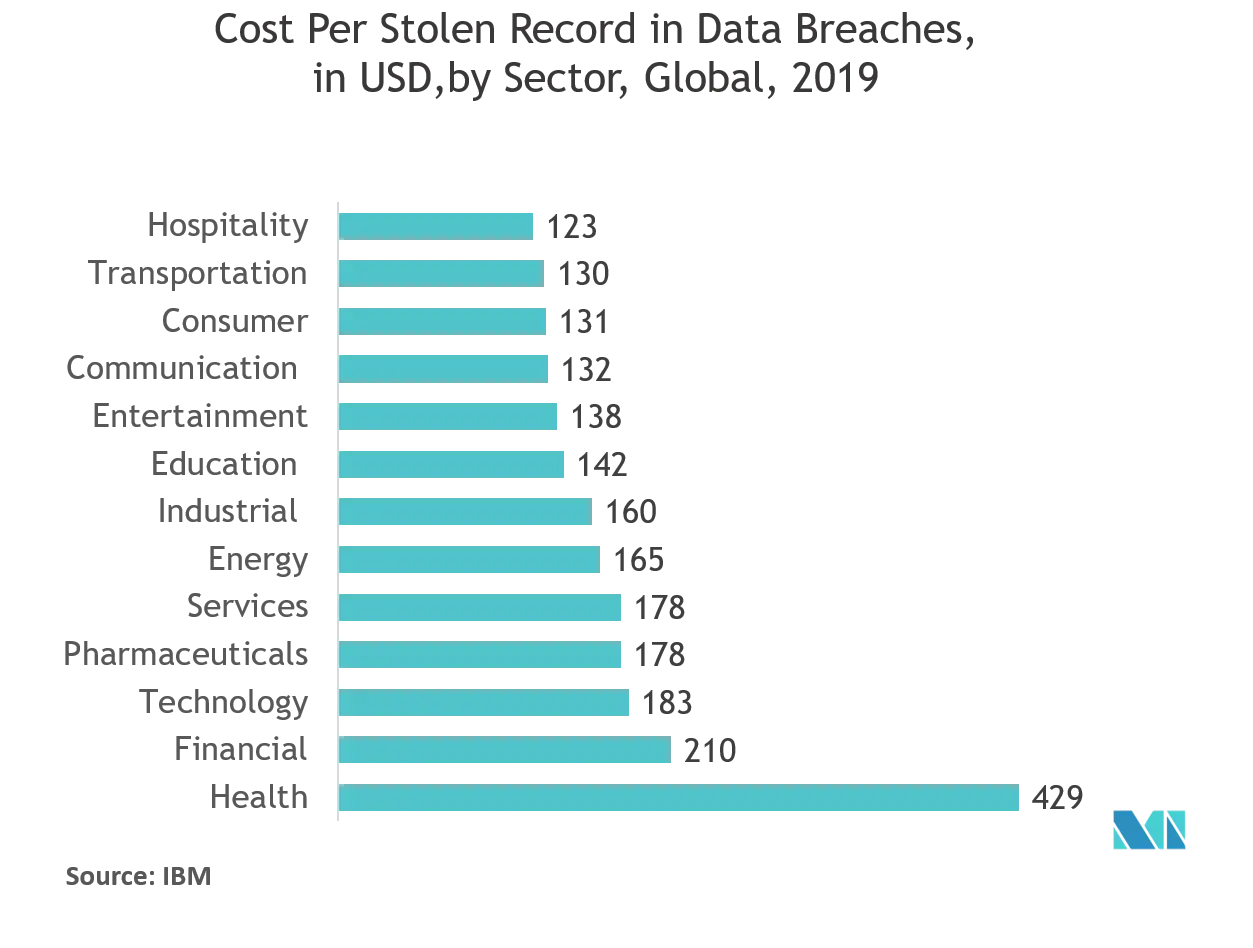

LAsie-Pacifique connaîtra une croissance significative

- L'adoption rapide des technologies IoT et le nombre croissant d'appareils connectés dans différents secteurs de la région devraient alimenter les solutions de sécurité des points finaux du cloud au cours de la période de prévision. De plus, l'Institut national des technologies de l'information et de la communication a prédit que le nombre de cyberattaques contre Les appareils IoT devraient atteindre 30 milliards d'appareils d'ici 2020, contre 15 milliards d'appareils en 2015. De tels cas incitent les acteurs à proposer des solutions qui leur permettent de prédéterminer l'occurrence de tels événements et devraient donc stimuler le marché des appareils IoT. solutions de protection des points de terminaison dans le cloud.

- LAsie-Pacifique est lune des principales régions en passe de devenir le centre manufacturier. Le pays connaît donc une transformation numérique en raison du vieillissement de la population et de laugmentation des coûts de main-dœuvre, avec des pays comme lInde et la Chine en première ligne. Selon les estimations de la China Investment Corporation (CIC), l'IIoT en Chine devrait atteindre 150 milliards CNY d'ici 2020. Selon le rapport Cisco VNI, d'ici 2022, la région devrait compter 2,6 milliards d'utilisateurs d'Internet (62 % des utilisateurs d'Internet). la population), contre 1,7 milliard (41 % de la population) en 2017, ainsi que 13,1 milliards d'appareils/connexions en réseau d'ici 2022, contre 8,6 milliards en 2017.

- Lessor de la numérisation en Asie, par exemple dans le secteur BFSI, devrait favoriser de telles solutions au cours de la période de prévision. Par exemple, selon RBI, la part des transactions électroniques dans le volume total des paiements de détail est passée à 95,4 % en 2018-19, contre 92,6 % l'année précédente. Pour faire face à ce changement soudain et colossal, les banques sont impatientes d'adopter des solutions telles que des solutions de sécurité des points finaux qui les aideront à offrir à leurs utilisateurs des services ininterrompus.

- Dun autre côté, ladoption croissante du cloud computing public conduit de plus en plus dentreprises à réaffecter leurs activités aux plateformes cloud. Les problèmes liés à la sécurité des données, à lisolement des locataires, au contrôle daccès, etc. devraient propulser la croissance du marché. Par exemple, en février 2020, ST Engineering et Janus Technologies ont annoncé en collaboration le lancement de BIOS-SHIELD, le premier micrologiciel asiatique qui offre aux entreprises une gestion et un contrôle hautement sécurisés des points finaux avec un portail de gestion basé sur le cloud.

Présentation du secteur de la protection des points de terminaison dans le cloud

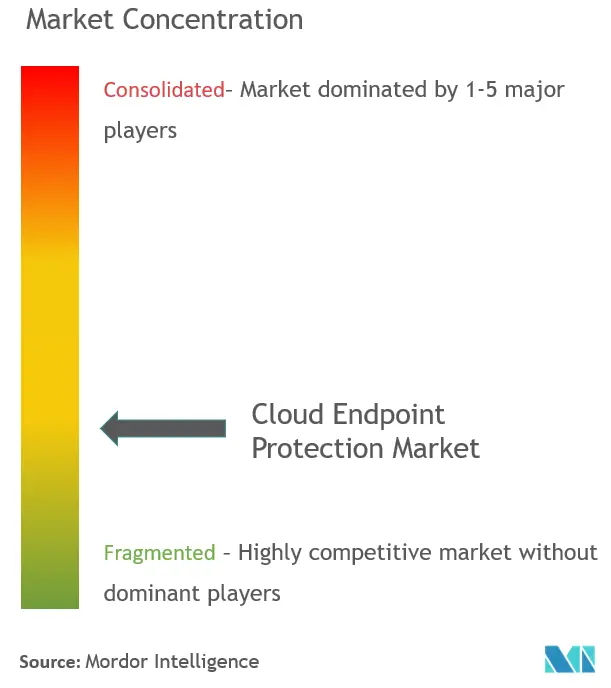

Le marché de la sécurité des points de terminaison dans le cloud est très fragmenté en raison de la présence de plusieurs fournisseurs basés à toutes les échelles, c'est-à-dire à petite échelle, régionale et à grande échelle multinationale. En raison dune intense rivalité sur le marché, tous les acteurs sefforcent de créer des prépositions de valeur uniques, de différencier les produits et même de former de multiples partenariats pour accroître leur présence géographique.

- Juin 2020 - Corrata a annoncé la disponibilité de la première intégration de point de terminaison mobile avec Microsoft Cloud App Security (MCAS). L'intégration étend la découverte d'applications cloud basées sur les points de terminaison et le contrôle total aux appareils iOS et Android. Les organisations de toute taille peuvent utiliser les informations de trafic collectées par Corrata pour contrôler le Shadow IT sur les appareils Android et iOS. Cette intégration complète les fonctionnalités existantes de découverte et de contrôle de Microsoft Cloud App Security pour les points de terminaison Windows.

- Mars 2020 - Pax8 a annoncé un nouveau partenariat avec Bitdefender pour fournir Bitdefender Cloud Security aux fournisseurs de services gérés (MSP), y compris des couches avancées de prévention, de détection et de réponse automatique aux partenaires à travers l'Amérique du Nord. En plus de Bitdefender Cloud Security for MSPs, les partenaires Pax8 peuvent accéder et vendre la solution mono-agent de l'entreprise avec des produits complémentaires via leur plateforme de sécurité GravityZone MSP, y compris Endpoint Detection Response.

Leaders du marché de la protection des points de terminaison dans le cloud

-

Microsoft Corporation

-

CrowdStrike Holdings, Inc.

-

Kaspersky Lab Inc.

-

Sophos Group PLC

-

Bitdefender LLC

- *Avis de non-responsabilité : les principaux acteurs sont triés sans ordre particulier

Segmentation du secteur de la protection des points de terminaison dans le cloud

Se protéger contre toutes les menaces liées aux terminaux est une tâche difficile ; par conséquent, les organisations se sont concentrées sur une détection et une réponse rapides via un service de détection et de réponse des points finaux (EDR) dans le cloud pour augmenter leurs besoins en matière de sécurité et de protection des points finaux. L'étude de marché comprend des modes de déploiement, tels que le cloud privé, le cloud public et le cloud hybride, fournissant des solutions à diverses industries d'utilisateurs finaux, telles que BFSI, le gouvernement, la santé, l'énergie et l'électricité, et d'autres industries d'utilisateurs finaux, ainsi que le régions associées.

| Petites et moyennes entreprises |

| Grandes entreprises |

| Nuage privé |

| Nuage public |

| Nuage hybride |

| BFSI |

| Gouvernement |

| Soins de santé |

| Énergie et puissance |

| Vente au détail |

| Informatique & Télécom |

| Autre industrie d'utilisateur final |

| Amérique du Nord |

| L'Europe |

| Asie-Pacifique |

| l'Amérique latine |

| Moyen-Orient et Afrique |

| Par taille d'entreprise | Petites et moyennes entreprises |

| Grandes entreprises | |

| Par modèle de déploiement | Nuage privé |

| Nuage public | |

| Nuage hybride | |

| Par secteur d'activité de l'utilisateur final | BFSI |

| Gouvernement | |

| Soins de santé | |

| Énergie et puissance | |

| Vente au détail | |

| Informatique & Télécom | |

| Autre industrie d'utilisateur final | |

| Géographie | Amérique du Nord |

| L'Europe | |

| Asie-Pacifique | |

| l'Amérique latine | |

| Moyen-Orient et Afrique |

FAQ sur les études de marché sur la protection des points de terminaison dans le cloud

Quelle est la taille actuelle du marché de la protection des points de terminaison dans le cloud ?

Le marché de la protection des points de terminaison dans le cloud devrait enregistrer un TCAC de 12,30 % au cours de la période de prévision (2024-2029)

Qui sont les principaux acteurs du marché de la protection des points de terminaison dans le cloud ?

Microsoft Corporation, CrowdStrike Holdings, Inc., Kaspersky Lab Inc., Sophos Group PLC, Bitdefender LLC sont les principales sociétés opérant sur le marché de la protection des points de terminaison dans le cloud.

Quelle est la région qui connaît la croissance la plus rapide sur le marché de la protection des points de terminaison dans le cloud ?

On estime que lAsie-Pacifique connaîtra la croissance du TCAC le plus élevé au cours de la période de prévision (2024-2029).

Quelle région détient la plus grande part du marché de la protection des points de terminaison dans le cloud ?

En 2024, lAmérique du Nord représente la plus grande part de marché sur le marché de la protection des points de terminaison dans le cloud.

Quelles années couvre ce marché de la protection des points de terminaison dans le cloud ?

Le rapport couvre la taille historique du marché de la protection des points de terminaison dans le cloud pour les années 2019, 2020, 2021, 2022 et 2023. Le rapport prévoit également la taille du marché de la protection des points de terminaison dans le cloud pour les années 2024, 2025, 2026, 2027, 2028 et 2029.

Dernière mise à jour de la page le:

Rapport sur l'industrie de la protection des points de terminaison dans le cloud

Statistiques sur la part de marché, la taille et le taux de croissance des revenus de la protection des points de terminaison cloud 2024, créées par Mordor Intelligence™ Industry Reports. Lanalyse de Cloud Endpoint Protection comprend des perspectives de marché jusquen 2029 et un aperçu historique. Obtenez un échantillon de cette analyse de lindustrie sous forme de rapport PDF gratuit à télécharger.