Tendencias del Mercado de Ciberseguridad en Malasia Industria

La gestión de identidades y accesos impulsará el mercado

- El auge de los servicios en la nube, sociales y móviles, ha reducido el cortafuegos tradicional a un nivel cada vez más anticuado. La identidad digital se ha vuelto crucial para hacer cumplir los controles de acceso. Como resultado, se espera que la gestión de identidades y accesos se convierta en una prioridad para las empresas modernas.

- La IAM, que antes se consideraba un problema de back-office operativo, ha ido ganando visibilidad a nivel de junta directiva tras múltiples infracciones de alto nivel debido a la incapacidad de las organizaciones para gestionar y controlar el acceso de los usuarios de forma eficaz. La prominencia de IAM se ha visto aún más elevada por un panorama normativo en evolución y tendencias como Bring Your Device (BYOD) y la adopción de la nube. Los riesgos relacionados con el acceso a la información y a los datos también han aumentado.

- El impacto de una violación de la ciberseguridad relacionada con la identidad por parte del crimen organizado, los ejércitos patrocinados por el estado y otros está repleto de implicaciones que pueden afectar la productividad y la moral del personal, además de pérdidas financieras y potenciales de vidas sustanciales, y dañar aún más la red de TI y la reputación de la empresa. Estos riesgos exigen un nuevo nivel de soluciones de gestión de identidades y accesos.

- Los cambiantes procesos empresariales introdujeron millones de nuevos dispositivos en la red, lo que exigió soluciones eficaces de gestión de acceso para proteger la IP y los datos confidenciales de las infracciones. En los últimos años, las empresas han estado invirtiendo significativamente en soluciones de IAM para realizar trabajos que están fuera del alcance de los humanos, ya que los piratas informáticos y los empleados malintencionados son principalmente desconocidos y pueden infligir daños masivos al interior de una organización.

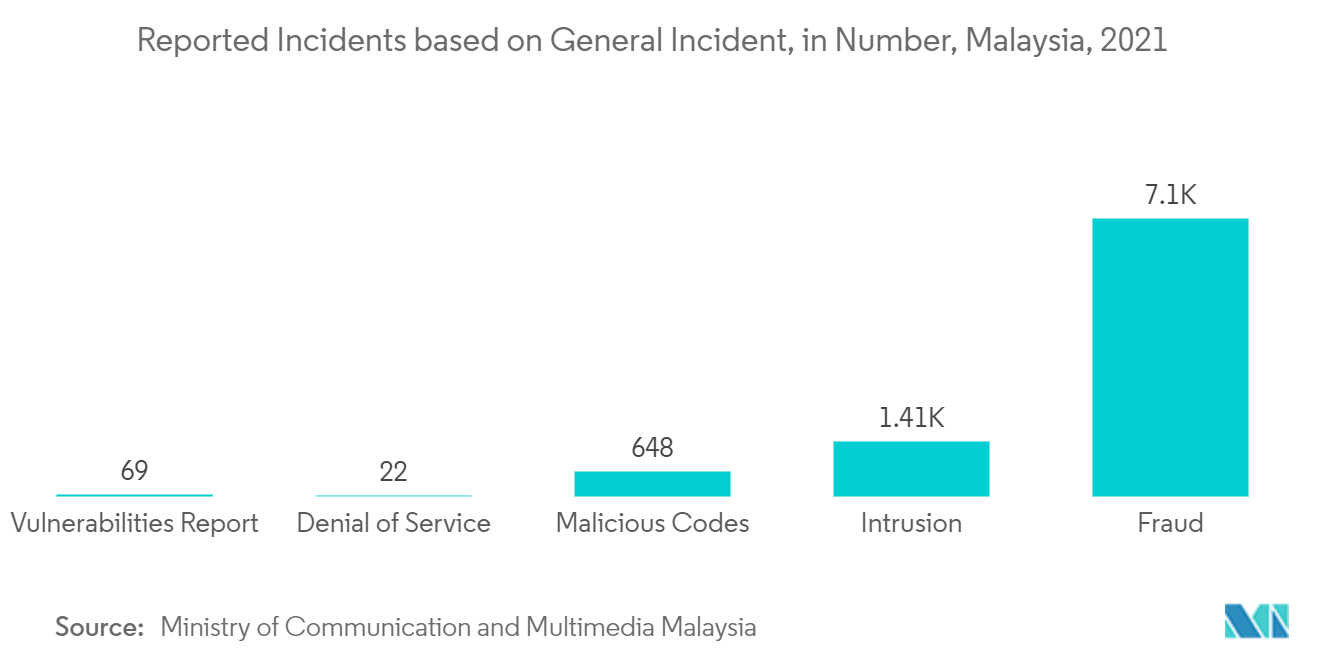

- A medida que IAM centraliza la autorización y la autenticación, es un candidato principal para rastrear todos los accesos de forma segura para las plataformas Blockchain. Esto suele ser necesario para el cumplimiento y ayuda a la empresa a detectar y prevenir el fraude. Se registra una entrada de seguimiento de auditoría cada vez que un usuario inicia sesión o solicita permisos específicos en un contexto determinado. Según el Ministerio de Comunicación y Multimedia de Malasia, el año pasado, el número de incidentes de fraude en la región fue mayor, con 7.098 incidentes reportados, seguido de la intrusión con 1.410 incidentes reportados y los códigos maliciosos con 648 incidentes.

La fabricación es uno de los sectores que impulsa el mercado

- Todos los sectores de la industria manufacturera, incluida la automoción, numerosas disciplinas de ingeniería, los sistemas de energía, los bienes de consumo y los productos químicos, han adoptado tecnologías digitales para mejorar la eficiencia operativa general y reducir los costos de producción. Debido a los esfuerzos de los sectores por recopilar datos y utilizarlos para el análisis con el fin de evitar el tiempo de inactividad y mantener el sector manufacturero funcionando las 24 horas del día, los 7 días de la semana, la comunicación y las redes M2M han aumentado.

- Los equipos industriales están construidos para durar, y la maquinaria es costosa, engorrosa y costosa de reemplazar. Aunque IoT ofrece varias facetas positivas a la industria, estas innovaciones a menudo se incorporan gradualmente dentro de las líneas de ensamblaje existentes, ya que las brechas entre los dispositivos industriales heredados y modernos son los principales objetivos de los piratas informáticos.

- El cambio en el lugar de trabajo causado por el COVID-19 ha alterado la forma en que se lleva a cabo el trabajo. Con las líneas de montaje gestionadas en la nube o de forma remota, el uso de Internet aumentó exponencialmente. Esta transición, aunque necesaria, se precipitó debido al ritmo y la intensidad de la pandemia, lo que obligó a varias empresas a establecer pautas de seguridad para sus operaciones de máquinas.

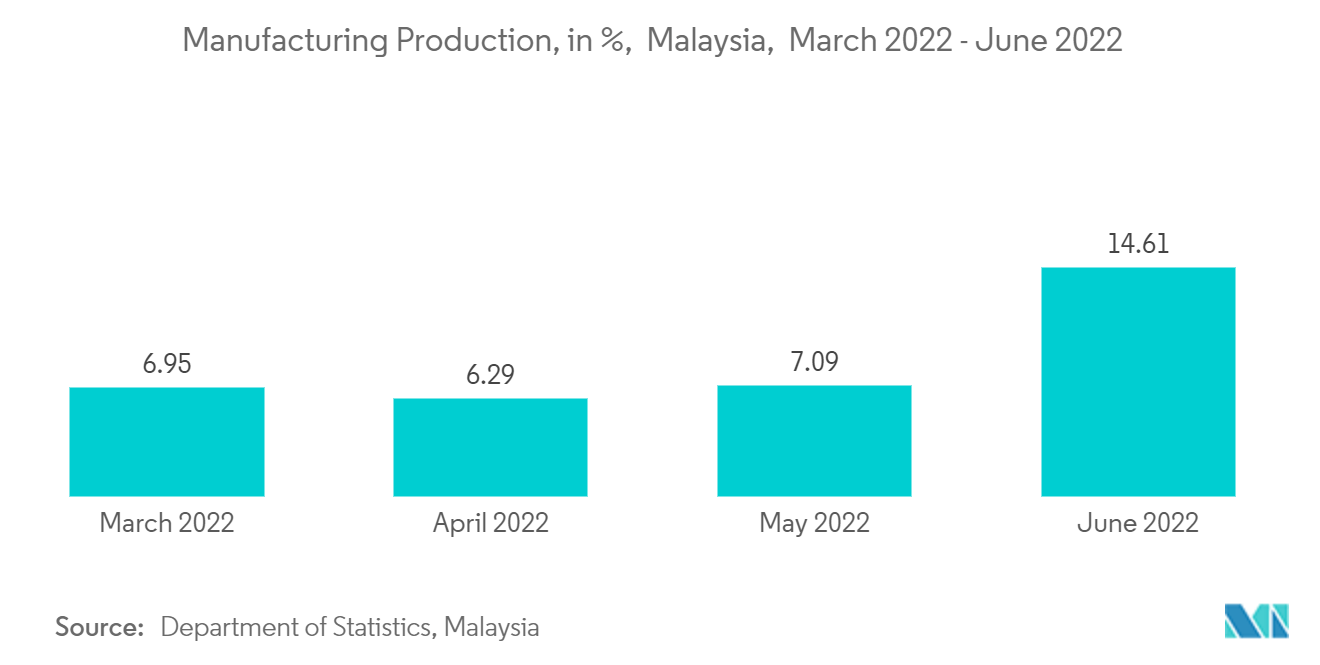

- La convergencia de la tecnología operativa y de la información afecta a la seguridad de los sistemas de control industrial (ICS), el control de supervisión y los sistemas de adquisición de datos (SCADA). Los diseños están expuestos a crecientes amenazas y objetivos para los piratas informáticos involucrados en el terrorismo, la guerra cibernética y el espionaje. Según el Departamento de Estadísticas, la producción manufacturera de Malasia aumentó un 52% de marzo a junio.

- Los dispositivos industriales cada vez más conectados y automatizados con redes más amplias de la Industria 4.0 ofrecen superficies de ataque más amplias. La ciberseguridad confiable de la industria 4.0, la fabricación inteligente y otras operaciones industriales pueden ayudar a evitar que la tubería se detenga durante un procedimiento. Los dispositivos heredados deben tener una prevención proactiva en tiempo real. Pueden ser un punto de apoyo para que los atacantes se propaguen por toda la red, ya que los equipos más antiguos aumentados con conectividad generalmente carecen de capacidades de monitoreo en el dispositivo para garantizar la seguridad de la red IoT.