Tendencias del Mercado de Detección y respuesta de terminales Industria

Adopción de Traiga su Propio Dispositivo (BYOD) y aumento del trabajo remoto

- Debido a la creciente popularidad y la rápida adopción de modelos de trabajo híbridos, los empleados pueden realizar su trabajo desde cualquier lugar y en cualquier dispositivo que tengan. Por otro lado, las políticas de trabajo híbrido y remoto subrayan la importancia de una protección de datos eficaz y soluciones de seguridad de endpoints.

- Como lo indica el impulso del gobierno federal para implementar CMMC 2.0, la capacidad de las organizaciones comerciales y del sector público para lograr el cumplimiento y adoptar los estándares de ciberseguridad y protección de datos establecidos en los marcos de la industria es más importante que nunca.

- Los modelos de tipo traiga su propio dispositivo (BYOD) plantean varias amenazas para la empresa en la que se implementan. Algunos tratan sobre datos corporativos, mientras que otros tratan sobre cuestiones de privacidad. Los siguientes son algunos de los peligros más típicos de la implementación de BYOD Los programas no autorizados colocados en un dispositivo pueden generar problemas de seguridad, ya que ponen en peligro la integridad, disponibilidad y confidencialidad de la información y los sistemas de una organización. Los actores de amenazas pueden utilizar programas para llevar a cabo fines maliciosos y potencialmente obtener acceso a la ubicación del dispositivo, la configuración de red, los archivos, las aplicaciones y los datos. Los criptovirus pueden alterar la disponibilidad e integridad de los datos. Se espera que estas amenazas impulsen el mercado estudiado.

- Las empresas deben evaluar los requisitos de seguridad mientras desarrollan reglas para proteger los dispositivos y los datos. Por ejemplo, en muchas empresas, el cumplimiento es una preocupación importante; La implementación de soluciones de riesgo y cumplimiento en los puntos finales puede ser crucial para proteger adecuadamente la información confidencial. Además, las reglas BYOD deben incluir una reacción planificada ante diversos escenarios de crisis, como la pérdida de dispositivos o el despido de personal.

- Según CapRelo, el año pasado, el 48,4% de los encuestados a nivel mundial dijeron que la oportunidad de trabajar de forma remota es importante a la hora de tomar decisiones laborales futuras. El 87,4% de los encuestados respondió que el trabajo remoto es esencial para futuras decisiones profesionales.

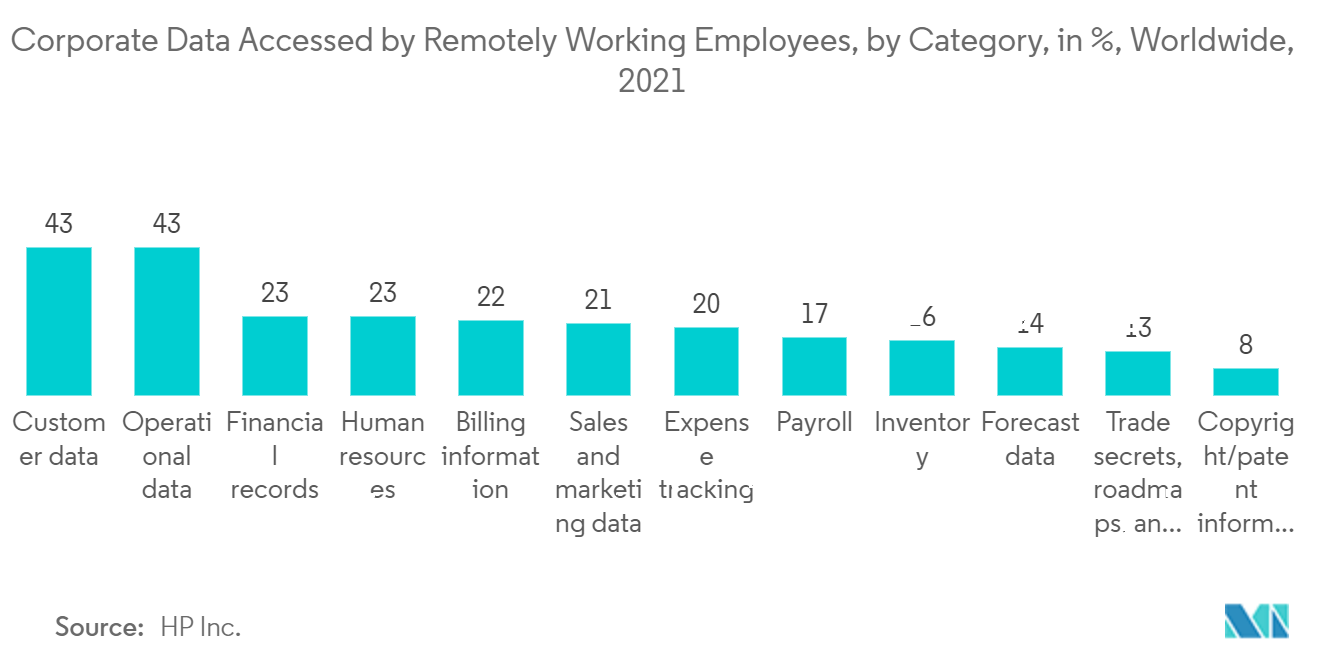

- Además, según HP, Inc., el 41% de los empleados remotos en todo el mundo dijeron que tuvieron acceso a los datos de los clientes el año pasado. Otras formas de datos comúnmente accesibles cuando se trabaja de forma remota son los datos operativos, la información financiera y los datos de recursos humanos. Debido a que el firewall corporativo no protegía a los trabajadores distribuidos, esto provocó vulnerabilidades de seguridad de TI. Esto impulsaría la demanda del mercado estudiado.

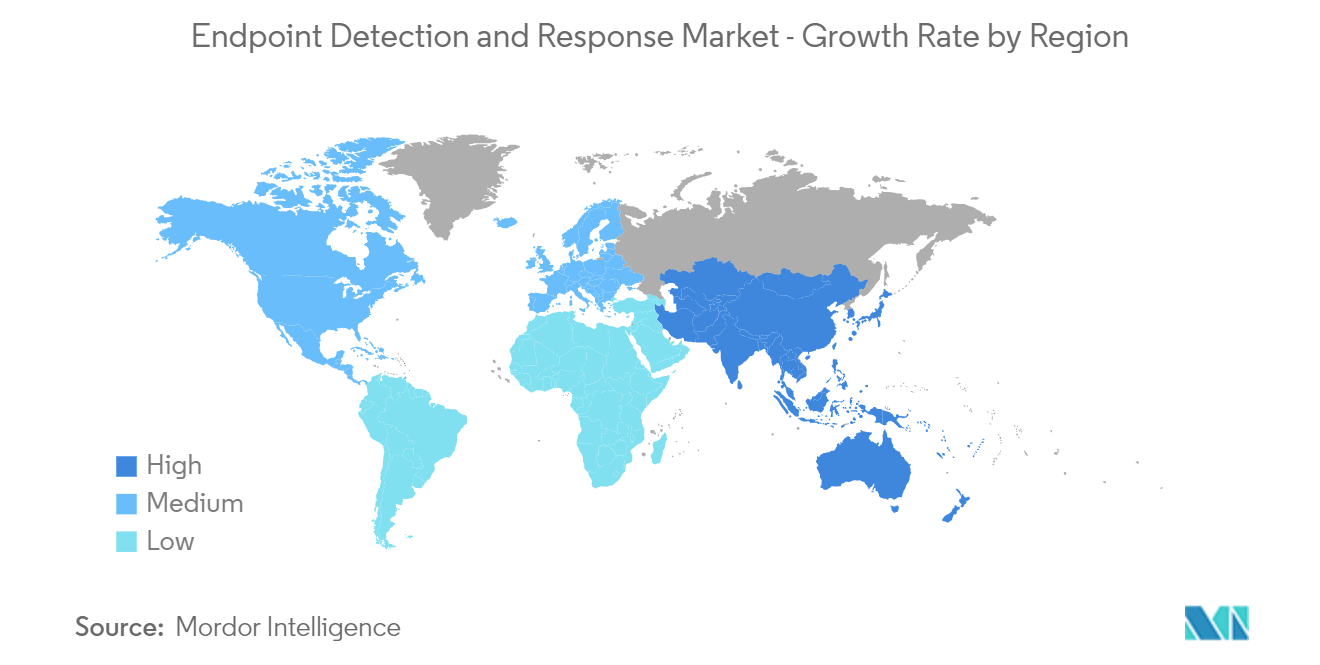

Asia Pacífico será testigo del mayor crecimiento

- El aumento de los delitos cibernéticos en la región brindaría oportunidades para soluciones de detección de endpoints. El gigante japonés de los videojuegos Capcom informó de un ciberataque. Capcom se enfrentó a una demanda de rescate de 8,8 millones de dólares a cambio de la devolución de bienes robados, pero la empresa se negó a pagar. Sin embargo, se sospecha que un grupo cibercriminal ruso llamado Ragnar Locker estuvo detrás del robo de alrededor de 350.000 documentos confidenciales.

- El énfasis en los terminales POS por parte de las autoridades gubernamentales también está impulsando el crecimiento del mercado de terminales POS en la región. Por ejemplo, la implementación de terminales POS en áreas semiurbanas y rurales es fundamental para la iniciativa Digital India del gobierno indio. Además, recientemente, el Banco de la Reserva de la India destinó 80 millones de dólares para incrementar el despliegue de terminales de pago en zonas rurales, centrándose en los estados de la región noreste del país. Estas iniciativas impulsarán el mercado.

- La seguridad ha sido una consideración crítica en cada paso del ciclo de adopción de la nube a medida que la provisión de TI pasó de las instalaciones a fuera de los muros de la empresa. Las pequeñas y medianas empresas (PYME) prefieren la implementación de la nube porque les permite centrarse en sus competencias básicas en lugar de invertir su capital en infraestructura de seguridad, ya que tienen presupuestos limitados para ciberseguridad. Además, la implementación de un servicio de nube pública amplía los límites de la confianza más allá de la organización, lo que hace que la seguridad sea una parte vital de la infraestructura de la nube. Sin embargo, el uso cada vez mayor de soluciones basadas en la nube ha simplificado significativamente la adopción de prácticas de ciberseguridad por parte de las empresas.

- Para satisfacer las diversas demandas de los clientes y aumentar la cuota de mercado, las empresas de detección de terminales están desarrollando nuevas soluciones. A medida que los empleados se conectan a las redes de la empresa desde ubicaciones remotas a través de dispositivos móviles y portátiles, la seguridad de los puntos finales ocupará un lugar central y se convertirá en la nueva defensa perimetral.

- Por ejemplo, en noviembre de este año, Seqrite, un proveedor de soluciones de ciberseguridad empresarial, presentó la versión mejorada de su oferta insignia, Endpoint Security. Se llama End Point Security 8.0 (EPS 8.0) y pretende proteger los dispositivos conectados de las amenazas cibernéticas. Seqrite afirma que esta versión ha mejorado aún más la escala del sistema para gestionar una gran cantidad de puntos finales para el segmento de PYME. Según la corporación, esto ayudará a los clientes a reducir su huella de implementación y las tareas de mantenimiento relacionadas. Esta versión protege Linux en tiempo real e incluye informes de cumplimiento ampliados para reguladores, auditores y clientes.