Análisis de mercado de detección y respuesta de endpoints (EDR)

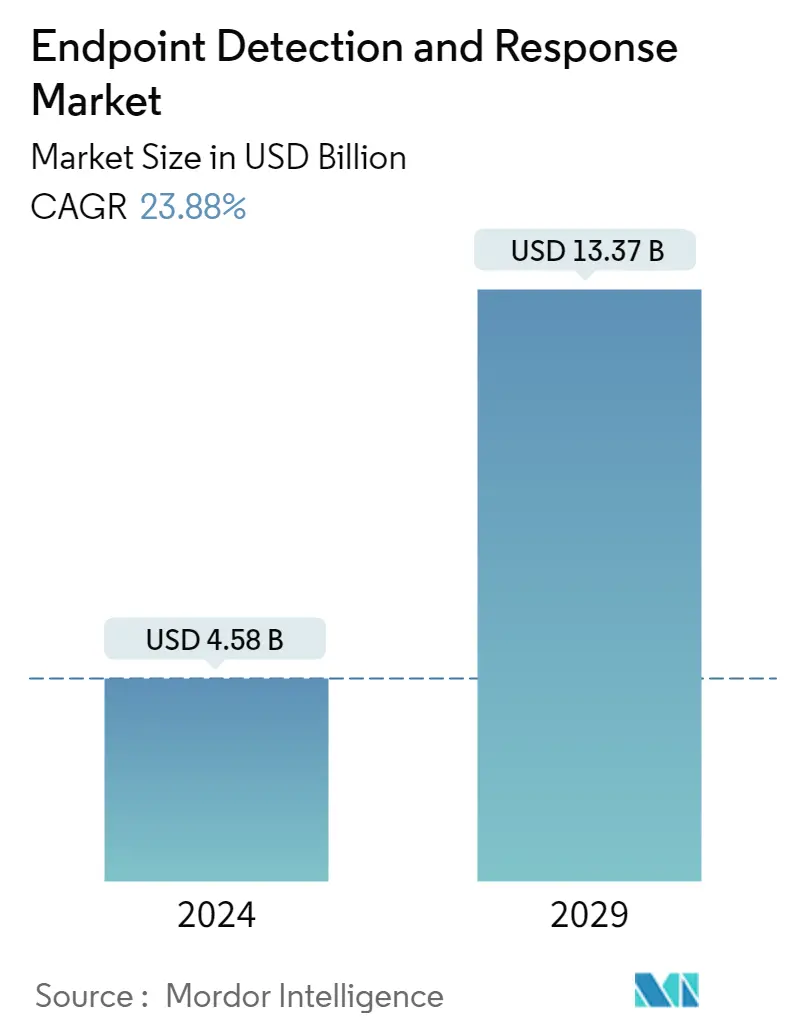

El tamaño del mercado de detección y respuesta de endpoints se estima en 4,58 mil millones de dólares en 2024, y se espera que alcance los 13,37 mil millones de dólares en 2029, creciendo a una tasa compuesta anual del 23,88% durante el período previsto (2024-2029).

- Las empresas han podido proteger sus redes de amenazas comunes a la ciberseguridad gracias a una sofisticada detección de malware. Debido al considerable aumento de las actividades de trabajo remoto, las organizaciones del sector de detección y respuesta de terminales (EDR) están bajo escrutinio por ofrecer software de terminales seguro y confiable.

- Las herramientas EDR son plataformas tecnológicas que permiten una rápida investigación y contención de amenazas a los terminales y advierten a los equipos de seguridad sobre comportamientos potencialmente peligrosos. Los puntos finales incluyen la estación de trabajo o computadora portátil de un empleado, un servidor, un sistema en la nube, un teléfono inteligente o un dispositivo IoT. Los datos de los puntos finales, como la ejecución de procesos, la comunicación del terminal y los inicios de sesión de los clientes, a menudo son agregados por los sistemas EDR, que luego analizan los datos para detectar anomalías y amenazas sospechosas y registran datos sobre comportamientos dañinos. Esto proporciona a los equipos de seguridad el conocimiento que necesitan para investigar y resolver inquietudes. También permiten tareas manuales y automatizadas en el punto final para neutralizar amenazas, como borrar y volver a crear imágenes del dispositivo o aislarlo de la red.

- Con una estrategia para proteger sus procesos y sistemas de TI, proteger los datos críticos de los clientes y cumplir con las regulaciones gubernamentales, los institutos bancarios públicos y privados se están enfocando en implementar la última tecnología para prevenir ataques cibernéticos. Además, con mayores expectativas de los clientes, crecientes capacidades tecnológicas y requisitos regulatorios, las instituciones bancarias se ven obligadas a adoptar un enfoque de seguridad proactivo. Con la creciente penetración tecnológica y los canales digitales, como la banca por Internet, la banca móvil, etc., la banca en línea se ha convertido en la opción preferida de los clientes para los servicios bancarios. Existe una gran necesidad de que los bancos aprovechen los procesos avanzados de autenticación y control de acceso.

- Con la creciente adopción de la nube y de operaciones basadas en la nube, las bases de datos en la nube mal protegidas siguen siendo débiles para las organizaciones, desde simples problemas de mala configuración hasta vulnerabilidades en los chips de hardware. Hay múltiples herramientas ampliamente disponibles que permiten a los atacantes potenciales identificar recursos de nube mal configurados en Internet. Por lo tanto, para las organizaciones, adoptar soluciones de seguridad efectivas es de suma importancia. Además, la detección y respuesta rápidas también desempeñan un papel fundamental a la hora de hacer frente a dichas amenazas.

- El bloqueo impuesto por muchos gobiernos ha afectado positivamente la adopción de la detección y respuesta de puntos finales (EDR). Tras los efectos de COVID-19, las empresas se centran en soluciones avanzadas para realizar actividades sin contacto de forma segura. Las soluciones impulsadas por IA, la tecnología informática, la automatización y la detección y respuesta de terminales basadas en la nube son ejemplos de estas tecnologías utilizadas en industrias como BFSI, atención médica, gobierno y otras. Además, a medida que las empresas se digitalizan, existe una demanda cada vez mayor de una solución EDR que sea confiable, esté integrada con IA y tenga capacidades de generación de informes en tiempo real.

- La subcontratación de actividades de seguridad a un operador de red EDR externo tiene varios inconvenientes, incluida la seguridad de la infraestructura de terceros y la pérdida de control. Para que la arquitectura cibernética de la empresa de servicios sea eficaz a la hora de combatir las amenazas sofisticadas más recientes, debe ser segura y estar actualizada. La infraestructura de un proveedor de servicios EDR puede contener información confidencial de clientes y empleados de varias empresas, lo que la hace más vulnerable a ataques frecuentes y complejos. Como resultado, las empresas pueden dudar en dar a estos proveedores de servicios acceso a datos valiosos.

Tendencias del mercado de detección y respuesta de endpoints (EDR)

Adopción de Traiga su Propio Dispositivo (BYOD) y aumento del trabajo remoto

- Debido a la creciente popularidad y la rápida adopción de modelos de trabajo híbridos, los empleados pueden realizar su trabajo desde cualquier lugar y en cualquier dispositivo que tengan. Por otro lado, las políticas de trabajo híbrido y remoto subrayan la importancia de una protección de datos eficaz y soluciones de seguridad de endpoints.

- Como lo indica el impulso del gobierno federal para implementar CMMC 2.0, la capacidad de las organizaciones comerciales y del sector público para lograr el cumplimiento y adoptar los estándares de ciberseguridad y protección de datos establecidos en los marcos de la industria es más importante que nunca.

- Los modelos de tipo traiga su propio dispositivo (BYOD) plantean varias amenazas para la empresa en la que se implementan. Algunos tratan sobre datos corporativos, mientras que otros tratan sobre cuestiones de privacidad. Los siguientes son algunos de los peligros más típicos de la implementación de BYOD Los programas no autorizados colocados en un dispositivo pueden generar problemas de seguridad, ya que ponen en peligro la integridad, disponibilidad y confidencialidad de la información y los sistemas de una organización. Los actores de amenazas pueden utilizar programas para llevar a cabo fines maliciosos y potencialmente obtener acceso a la ubicación del dispositivo, la configuración de red, los archivos, las aplicaciones y los datos. Los criptovirus pueden alterar la disponibilidad e integridad de los datos. Se espera que estas amenazas impulsen el mercado estudiado.

- Las empresas deben evaluar los requisitos de seguridad mientras desarrollan reglas para proteger los dispositivos y los datos. Por ejemplo, en muchas empresas, el cumplimiento es una preocupación importante; La implementación de soluciones de riesgo y cumplimiento en los puntos finales puede ser crucial para proteger adecuadamente la información confidencial. Además, las reglas BYOD deben incluir una reacción planificada ante diversos escenarios de crisis, como la pérdida de dispositivos o el despido de personal.

- Según CapRelo, el año pasado, el 48,4% de los encuestados a nivel mundial dijeron que la oportunidad de trabajar de forma remota es importante a la hora de tomar decisiones laborales futuras. El 87,4% de los encuestados respondió que el trabajo remoto es esencial para futuras decisiones profesionales.

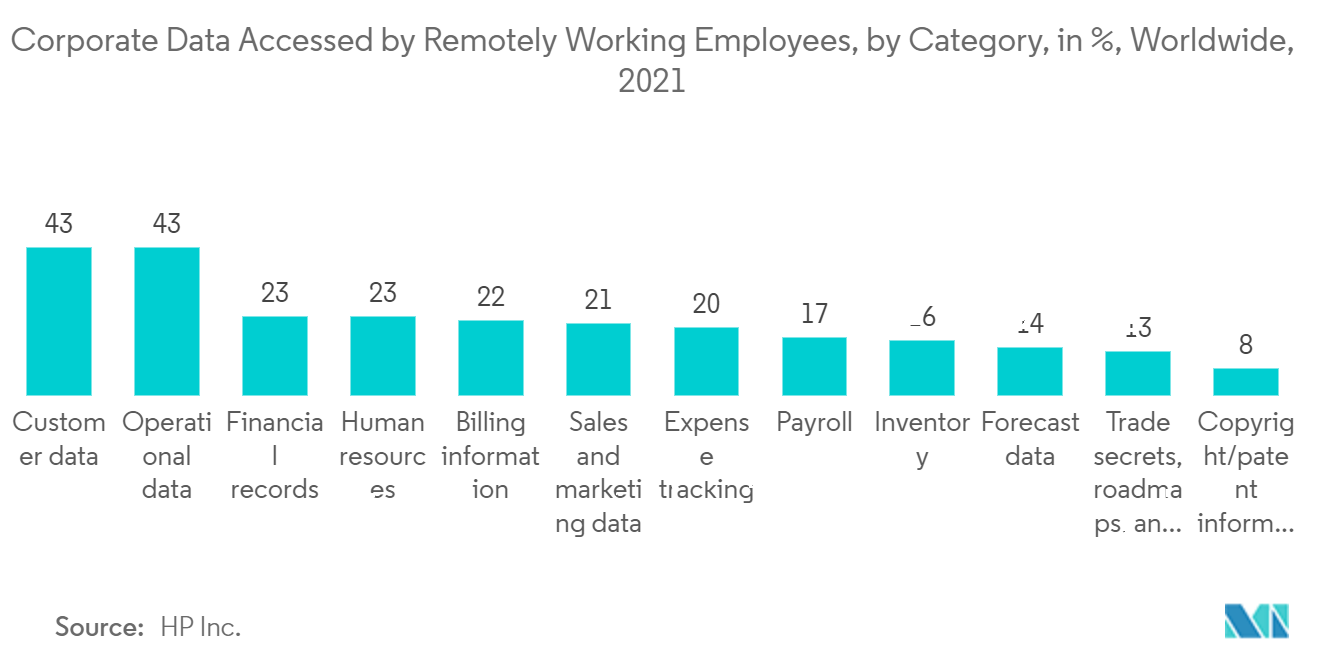

- Además, según HP, Inc., el 41% de los empleados remotos en todo el mundo dijeron que tuvieron acceso a los datos de los clientes el año pasado. Otras formas de datos comúnmente accesibles cuando se trabaja de forma remota son los datos operativos, la información financiera y los datos de recursos humanos. Debido a que el firewall corporativo no protegía a los trabajadores distribuidos, esto provocó vulnerabilidades de seguridad de TI. Esto impulsaría la demanda del mercado estudiado.

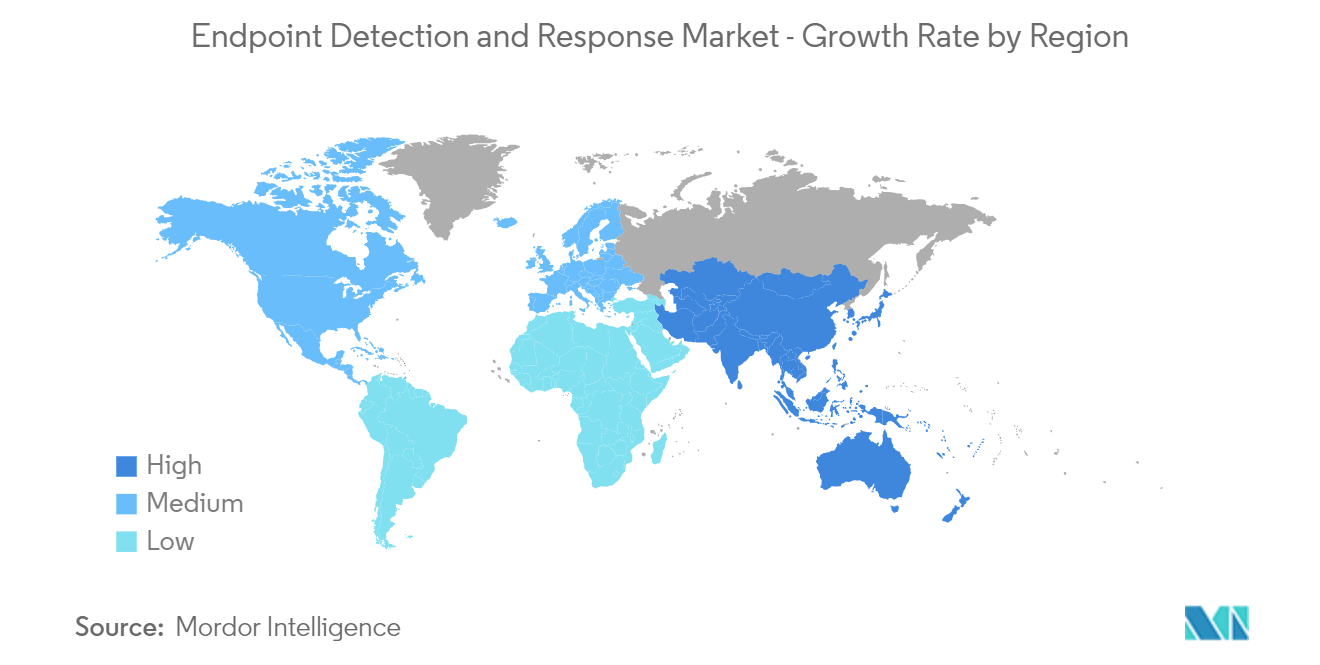

Asia Pacífico será testigo del mayor crecimiento

- El aumento de los delitos cibernéticos en la región brindaría oportunidades para soluciones de detección de endpoints. El gigante japonés de los videojuegos Capcom informó de un ciberataque. Capcom se enfrentó a una demanda de rescate de 8,8 millones de dólares a cambio de la devolución de bienes robados, pero la empresa se negó a pagar. Sin embargo, se sospecha que un grupo cibercriminal ruso llamado Ragnar Locker estuvo detrás del robo de alrededor de 350.000 documentos confidenciales.

- El énfasis en los terminales POS por parte de las autoridades gubernamentales también está impulsando el crecimiento del mercado de terminales POS en la región. Por ejemplo, la implementación de terminales POS en áreas semiurbanas y rurales es fundamental para la iniciativa Digital India del gobierno indio. Además, recientemente, el Banco de la Reserva de la India destinó 80 millones de dólares para incrementar el despliegue de terminales de pago en zonas rurales, centrándose en los estados de la región noreste del país. Estas iniciativas impulsarán el mercado.

- La seguridad ha sido una consideración crítica en cada paso del ciclo de adopción de la nube a medida que la provisión de TI pasó de las instalaciones a fuera de los muros de la empresa. Las pequeñas y medianas empresas (PYME) prefieren la implementación de la nube porque les permite centrarse en sus competencias básicas en lugar de invertir su capital en infraestructura de seguridad, ya que tienen presupuestos limitados para ciberseguridad. Además, la implementación de un servicio de nube pública amplía los límites de la confianza más allá de la organización, lo que hace que la seguridad sea una parte vital de la infraestructura de la nube. Sin embargo, el uso cada vez mayor de soluciones basadas en la nube ha simplificado significativamente la adopción de prácticas de ciberseguridad por parte de las empresas.

- Para satisfacer las diversas demandas de los clientes y aumentar la cuota de mercado, las empresas de detección de terminales están desarrollando nuevas soluciones. A medida que los empleados se conectan a las redes de la empresa desde ubicaciones remotas a través de dispositivos móviles y portátiles, la seguridad de los puntos finales ocupará un lugar central y se convertirá en la nueva defensa perimetral.

- Por ejemplo, en noviembre de este año, Seqrite, un proveedor de soluciones de ciberseguridad empresarial, presentó la versión mejorada de su oferta insignia, Endpoint Security. Se llama End Point Security 8.0 (EPS 8.0) y pretende proteger los dispositivos conectados de las amenazas cibernéticas. Seqrite afirma que esta versión ha mejorado aún más la escala del sistema para gestionar una gran cantidad de puntos finales para el segmento de PYME. Según la corporación, esto ayudará a los clientes a reducir su huella de implementación y las tareas de mantenimiento relacionadas. Esta versión protege Linux en tiempo real e incluye informes de cumplimiento ampliados para reguladores, auditores y clientes.

Descripción general de la industria de detección y respuesta de endpoints (EDR)

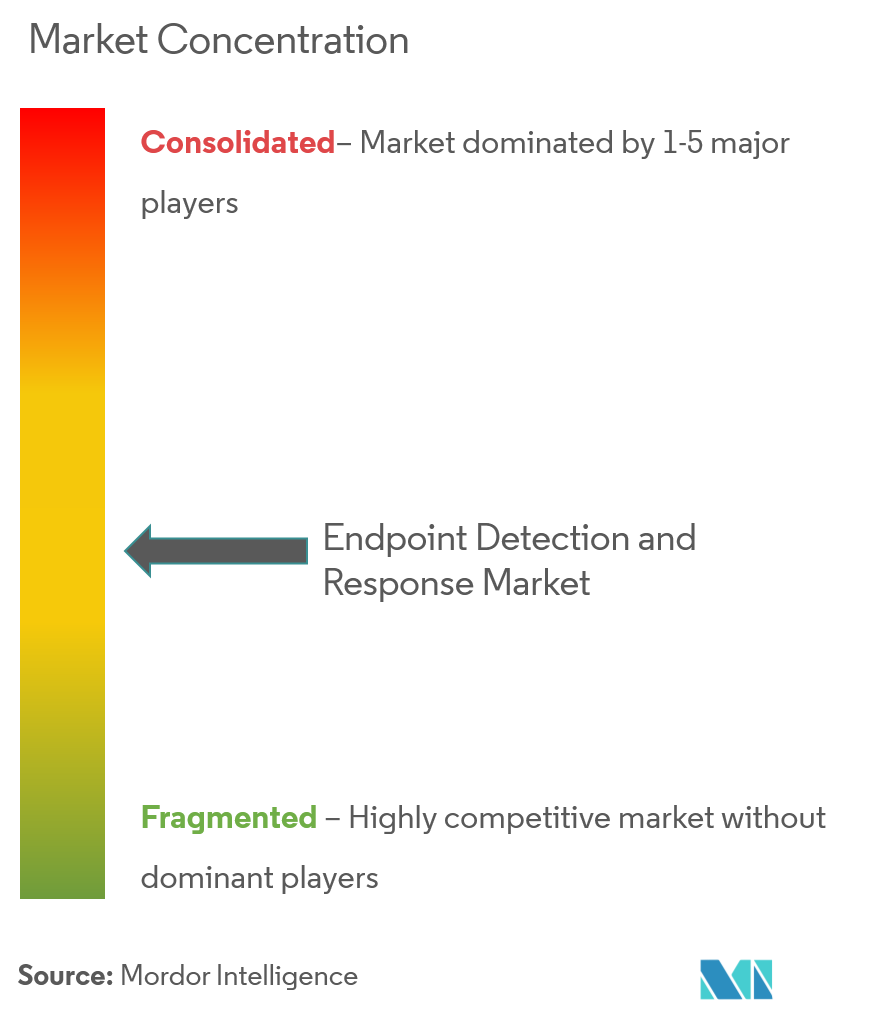

El mercado de detección y respuesta de endpoints está moderadamente fragmentado debido al creciente número de actores. Para las grandes organizaciones, almacenar datos personales de forma segura en este mundo acelerado se ha convertido en la tarea más crítica. Gigantes como Carbon Black, Cisco Systems y Symantec están desarrollando herramientas EDR para atender a este tipo de organizaciones.

En octubre de 2022, SyncDog, Inc., el proveedor de software independiente (ISV) para seguridad móvil de próxima generación y prevención de pérdida de datos, anunció una colaboración con 3Eye Technologies para producir un producto más inteligente y sofisticado para su estrategia de movilidad y nube para impulsar las ventas. objetivos. Secure Systems Workspace de SyncDog ofrece a las empresas y organizaciones gubernamentales una solución más segura y escalable para abordar todos los desafíos de habilitar a los empleados en dispositivos móviles, con oportunidades inmediatas para ayudar a las organizaciones a cumplir con el marco CMMC 2.0 del gobierno federal y otros estándares de seguridad y privacidad regulatorios.

En agosto de 2022, Raytheon Intelligence Space, una división de Raytheon Technologies, se asoció con CrowdStrike, un proveedor de protección de datos, identidades y terminales entregados en la nube, para incorporar sus tecnologías complementarias de seguridad de terminales en la detección y respuesta administradas (MDR) de RIS. ) servicio. Con esta colaboración, los servicios MSSP de RIS estarán disponibles para todos los clientes de servicios administrados federales, estatales, comerciales y sin fines de lucro de RIS junto con la plataforma CrowdStrike Falcon.

Líderes del mercado de detección y respuesta de endpoints (EDR)

-

Carbon Black Inc.

-

Cisco Systems Inc.

-

Crowdstrike Inc.

-

Broadcom Inc. (Symantec Corporation)

-

Cybereason Inc.

- *Nota aclaratoria: los principales jugadores no se ordenaron de un modo en especial

Noticias del mercado de detección y respuesta de endpoints (EDR)

- Noviembre de 2022 Acronis, un actor global en el campo de la ciberprotección, presentó Acronis Advanced Security + EDR para Acronis Cyber Protect Cloud. Es la oferta más nueva. Al minimizar la complejidad observada en las soluciones EDR existentes, Advanced Security + EDR proporciona un enfoque novedoso para la detección, contención y remediación eficiente de amenazas. Acronis Advanced Security + EDR simplifica las complicadas soluciones necesarias para mantenerse al día con el sofisticado panorama de amenazas actual al adherirse a los estándares establecidos en la industria y mapear la arquitectura MITRE ATTCK.

- Marzo de 2022 Microsoft Corp. anunció la disponibilidad general (GA) de la versión independiente de Microsoft Defender for Business para impulsar la seguridad de las pequeñas y medianas empresas (PYMES). Defender for Business ofrece seguridad de endpoints de nivel empresarial a las PYMES, incluidas capacidades de respuesta y detección de endpoints para proteger contra ransomware y otras amenazas cibernéticas sofisticadas. Debido a que tiene una configuración de cliente más simple a través de un asistente y admite todas las reglas de seguridad recomendadas, es fácil de usar incluso para empresas sin equipos de seguridad especializados.

Segmentación de la industria de detección y respuesta de endpoints (EDR)

La detección y respuesta de endpoints (EDR), también conocida como detección y respuesta de amenazas de endpoints (ETDR), es una solución integral de seguridad de endpoints que combina monitoreo continuo en tiempo real y recopilación de datos con capacidades de análisis y reacción automatizadas basadas en reglas. Las soluciones de seguridad de EDR capturan acciones y eventos de terminales y cargas de trabajo, brindando a los equipos de seguridad la visibilidad que necesitan para encontrar problemas que de otro modo pasarían desapercibidos. Una solución EDR en tiempo real debe brindar una visibilidad continua y exhaustiva de lo que sucede en los puntos finales.

El mercado de detección y respuesta de endpoints está segmentado por componente (soluciones, servicios), tipo de implementación (basada en la nube y local), tipo de solución (estaciones de trabajo, dispositivos móviles, servidores y terminales de punto de venta), tamaño de la organización (pequeña y mediana). empresas y grandes empresas), industria de usuarios finales (BFSI, TI y telecomunicaciones, manufactura, atención médica y venta minorista) y geografía (América del Norte (Estados Unidos, Canadá), Europa (Alemania, Reino Unido, Francia y resto de Europa) , Asia Pacífico (India, China, Japón y resto de Asia-Pacífico), Oriente Medio y África y América Latina).

Los tamaños de mercado y las previsiones se proporcionan en términos de valor (millones de dólares) para todos los segmentos anteriores.

| Soluciones |

| Servicios |

| Basado en la nube |

| En la premisa |

| Estaciones de trabajo |

| Dispositivos móviles |

| Servidores |

| Terminales de Punto de Venta |

| Pequeñas y medianas empresas |

| Grandes Empresas |

| BFSI |

| TI y telecomunicaciones |

| Fabricación |

| Cuidado de la salud |

| Minorista |

| Otras industrias de usuarios finales |

| América del norte | Estados Unidos |

| Canada | |

| Europa | Alemania |

| Reino Unido | |

| Francia | |

| El resto de Europa | |

| Asia Pacífico | Porcelana |

| Japón | |

| India | |

| Resto de Asia Pacífico | |

| Medio Oriente y África | |

| América Latina |

| Por componente | Soluciones | |

| Servicios | ||

| Por tipo de implementación | Basado en la nube | |

| En la premisa | ||

| Por tipo de solución | Estaciones de trabajo | |

| Dispositivos móviles | ||

| Servidores | ||

| Terminales de Punto de Venta | ||

| Por tamaño de organización | Pequeñas y medianas empresas | |

| Grandes Empresas | ||

| Por industria de usuario final | BFSI | |

| TI y telecomunicaciones | ||

| Fabricación | ||

| Cuidado de la salud | ||

| Minorista | ||

| Otras industrias de usuarios finales | ||

| Por geografía | América del norte | Estados Unidos |

| Canada | ||

| Europa | Alemania | |

| Reino Unido | ||

| Francia | ||

| El resto de Europa | ||

| Asia Pacífico | Porcelana | |

| Japón | ||

| India | ||

| Resto de Asia Pacífico | ||

| Medio Oriente y África | ||

| América Latina | ||

Preguntas frecuentes sobre investigación de mercado de Detección y respuesta de endpoints (EDR)

¿Qué tamaño tiene el mercado de Detección y respuesta de endpoints?

Se espera que el tamaño del mercado de detección y respuesta de endpoints alcance los 4,58 mil millones de dólares en 2024 y crezca a una tasa compuesta anual del 23,88% hasta alcanzar los 13,37 mil millones de dólares en 2029.

¿Cuál es el tamaño actual del mercado Detección y respuesta de endpoints?

En 2024, se espera que el tamaño del mercado de detección y respuesta de endpoints alcance los 4,58 mil millones de dólares.

¿Quiénes son los actores clave en el mercado Detección y respuesta de endpoints?

Carbon Black Inc., Cisco Systems Inc., Crowdstrike Inc., Broadcom Inc. (Symantec Corporation), Cybereason Inc. son las principales empresas que operan en el mercado de respuesta y detección de endpoints.

¿Cuál es la región de más rápido crecimiento en el mercado Detección y respuesta de endpoints?

Se estima que Asia Pacífico crecerá a la CAGR más alta durante el período previsto (2024-2029).

¿Qué región tiene la mayor participación en el mercado Detección y respuesta de endpoints?

En 2024, América del Norte representa la mayor cuota de mercado en el mercado de respuesta y detección de endpoints.

¿Qué años cubre este mercado de Detección y respuesta de endpoints y cuál fue el tamaño del mercado en 2023?

En 2023, el tamaño del mercado de detección y respuesta de endpoints se estimó en 3.700 millones de dólares. El informe cubre el tamaño histórico del mercado de Detección y respuesta de endpoints durante los años 2021, 2022 y 2023. El informe también pronostica el tamaño del mercado de Detección y respuesta de endpoints para los años 2024, 2025, 2026, 2027, 2028 y 2029.

Última actualización de la página el:

Informe de la industria de respuesta y detección de endpoints

Estadísticas para la participación de mercado, el tamaño y la tasa de crecimiento de ingresos de Detección y respuesta de endpoints en 2024, creadas por Mordor Intelligence™ Industry Reports. El análisis de detección y respuesta de endpoints incluye una perspectiva de previsión del mercado hasta 2029 y una descripción histórica. Obtenga una muestra de este análisis de la industria como descarga gratuita del informe en PDF.