Markt-Trends von Ransomware-Schutz Industrie

Die Cloud-Bereitstellung spielt eine wichtige Rolle beim Schutz vor Ransomware

- Cloud-Speicher ist nicht resistent gegen Ransomware-Bedrohungen und nicht narrensicher. Ransomware kann durchaus Auswirkungen auf Cloud-Speicher haben, insbesondere wenn die Cloud-Speicher-Händler nicht proaktiv Anti-Ransomware-Technologie einsetzen. Tatsächlich kann Ransomware Auswirkungen auf alle mit dem Internet verbundenen Strategien haben. Dazu gehören IoT-Geräte wie Sicherheitsthermostate, Kameras, Türklingeln und andere wie PCs, Datei-, E-Mail- und Datenserver sowie Cloud-basierte Server, die als Cloud-Speicher fungieren.

- Cloud-Speicheranbieter sollten ihre Sicherheitslösungen ständig evaluieren, testen und aktualisieren und mehrschichtige Verteidigungsmethoden einsetzen. Unternehmen sollten Händler bitten, ihre genauen und spezifischen Verfahren zur Erkennung, Quarantäne und Entfernung von Ransomware mitzuteilen.

- Unternehmen können auch Anti-Ransomware-Schutzsoftware auf allen Geräten bereitstellen, einschließlich Cloud-Servern und Cloud-Speicher. Diese Software sollte im Falle eines Ransomware-Angriffs über Redundanz und Failover-Schutz verfügen. Von Organisationen wird außerdem verlangt, dass sie über Richtlinien und Pläne zur Datensicherung und -wiederherstellung verfügen, die tatsächlich umgesetzt und praktiziert werden. Und (sie sollten) im Rahmen dieser Notfallwiederherstellungsrichtlinien fortlaufende Sicherungen aller Daten durchführen.

- Darüber hinaus kommt es eher auf ein solides Design und eine solide Architektur als auf die Erkennung von Eindringlingen und Sicherheitsanalysen an. Sicherheit in der Cloud ist einzigartig. Hacker versuchen, Cloud-Fehlkonfigurationen auszunutzen, die es ihnen ermöglichen, gegen die APIs Ihrer Cloud-Steuerungsebene vorzugehen und Daten von unten zu stehlen, anstatt in das Netzwerk einzudringen und Systeme auszusperren.

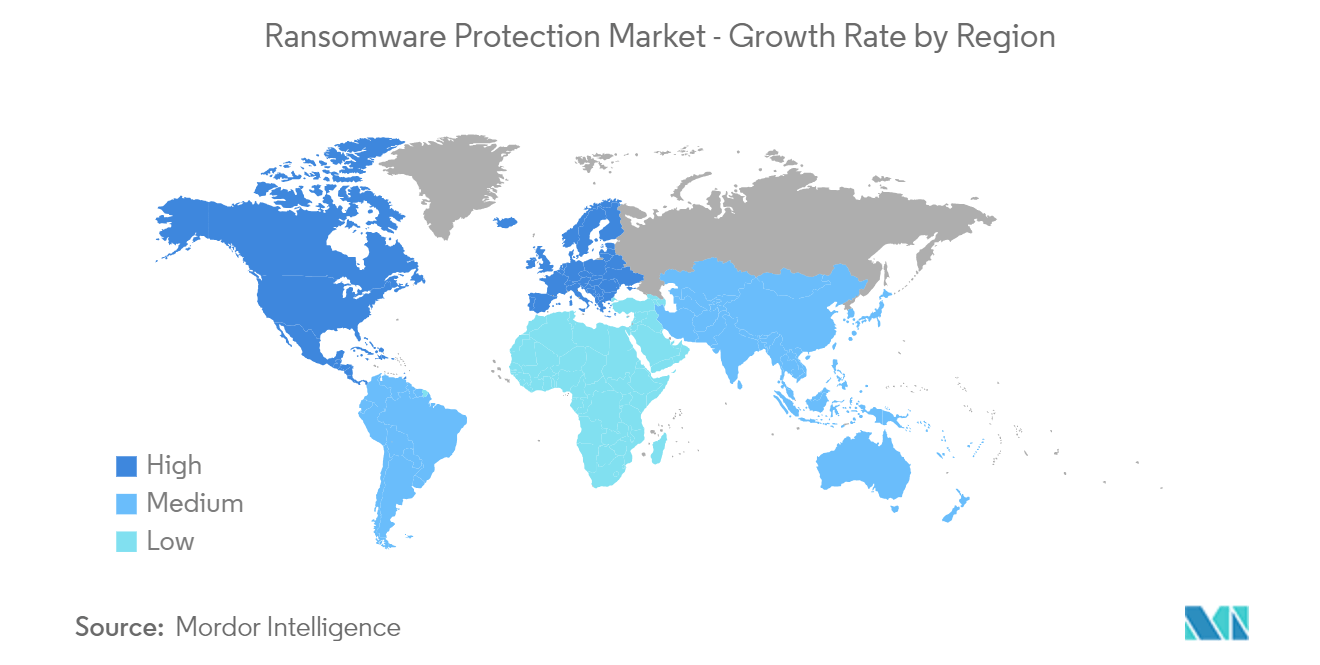

Nordamerika hält den größten Marktanteil im Markt für Ransomware-Schutz

- Die Region ist für Infiltration und Cyberangriffe bekannt. Beispielsweise wurde die SamSam-Ransomware verwendet, um die IT-Infrastruktur von Atlanta anzugreifen, indem sie in das Netzwerk eindrang und ihre Präsenz verbarg, während sie Anmeldeinformationen sammelte, um sie auf mehrere Computer zu verbreiten, bevor sie diese sperrte. Dies führte zu einer Massenabschaltung städtischer Online-Dienste und zu geschätzten Kosten von mindestens 2,6 Millionen US-Dollar für Aufräum- und Reaktionsmaßnahmen.

- Darüber hinaus warnt das FBI im September 2023 Unternehmen in den Vereinigten Staaten, sich vor doppelten Ransomware-Angriffen in Acht zu nehmen, bei denen dieselbe Organisation mehr als einmal in schneller Folge angegriffen wird. Das FBI gab außerdem an, dass verschiedene Ransomware-Tools in unterschiedlichen Kombinationen eingesetzt werden, was möglicherweise katastrophale Folgen für die angegriffenen Unternehmen haben könnte. Der Einsatz dualer Ransomware-Varianten führte zu Datenverschlüsselung, Exfiltration und finanziellen Verlusten durch Lösegeldzahlungen.

- Es gibt einen kontinuierlichen Anstieg der Bedrohungen aus anderen Ländern, die versuchen, die kritische Infrastruktur der USA zu beeinträchtigen. WannaCry war eine dieser gezielten Ransomware-Programme, bei der Park Jin-hook, ein nordkoreanischer Staatsbürger, beschuldigt wurde, Teil eines WannaCry-Angriffs gewesen zu sein im Auftrag der nordkoreanischen Regierung. Solche Maßnahmen haben Unternehmen dazu veranlasst, das Sicherheitssegment zu verbessern und ihre IT-Sicherheit durch die Aktualisierung der Dienste zu stärken.

- Darüber hinaus kündigte Malwarebytes, ein Unternehmen, das Echtzeit-Cyberschutz bietet, im November 2023 die Einführung von ThreatDown an, einer Produktfamilie, die Organisationen mit eingeschränkter IT-Abteilung effektive und benutzerfreundliche Cybersicherheit bietet.