Markt-Trends von Malaysia Cybersicherheit Industrie

Identity Access Management wird den Markt antreiben

- Die Zunahme von Cloud-Diensten, sozialen und mobilen Diensten, hat die traditionelle Firewall zunehmend veraltet gemacht. Die digitale Identität ist für die Durchsetzung von Zugangskontrollen von entscheidender Bedeutung. Infolgedessen wird erwartet, dass das Identitäts- und Zugriffsmanagement für moderne Unternehmen zu einer Priorität wird.

- IAM, das einst als operatives Back-Office-Problem angesehen wurde, hat nach mehreren Verstößen auf hoher Ebene aufgrund des Versäumnisses von Unternehmen, den Benutzerzugriff effektiv zu verwalten und zu kontrollieren, an Transparenz auf Vorstandsebene gewonnen. Die Bedeutung von IAM wurde durch eine sich entwickelnde regulatorische Landschaft und Trends wie Bring Your Device (BYOD) und Cloud-Einführung weiter erhöht. Auch die Risiken im Zusammenhang mit dem Zugang zu Informationen und Daten haben zugenommen.

- Die Auswirkungen einer identitätsbezogenen Cybersicherheitsverletzung durch organisierte Kriminalität, staatlich gefördertes Militär und andere sind vollgepackt mit Auswirkungen, die sich auf die Produktivität und Moral der Mitarbeiter auswirken können, abgesehen von erheblichen finanziellen und potenziellen Verlusten an Menschenleben und dem IT-Netzwerk und dem Ruf des Unternehmens. Diese Risiken erfordern ein neues Niveau an Identitäts- und Zugriffsmanagementlösungen.

- Die sich ändernden Geschäftsprozesse brachten Millionen neuer Geräte in das Netzwerk und erforderten effektive Zugriffsverwaltungslösungen, um geistiges Eigentum und sensible Daten vor Sicherheitsverletzungen zu schützen. In den letzten Jahren haben Unternehmen erheblich in IAM-Lösungen investiert, um Aufgaben zu erledigen, die für Menschen unerreichbar sind, da Hacker und böswillige Mitarbeiter in erster Linie unbekannt sind und dem Inneren eines Unternehmens massiven Schaden zufügen können.

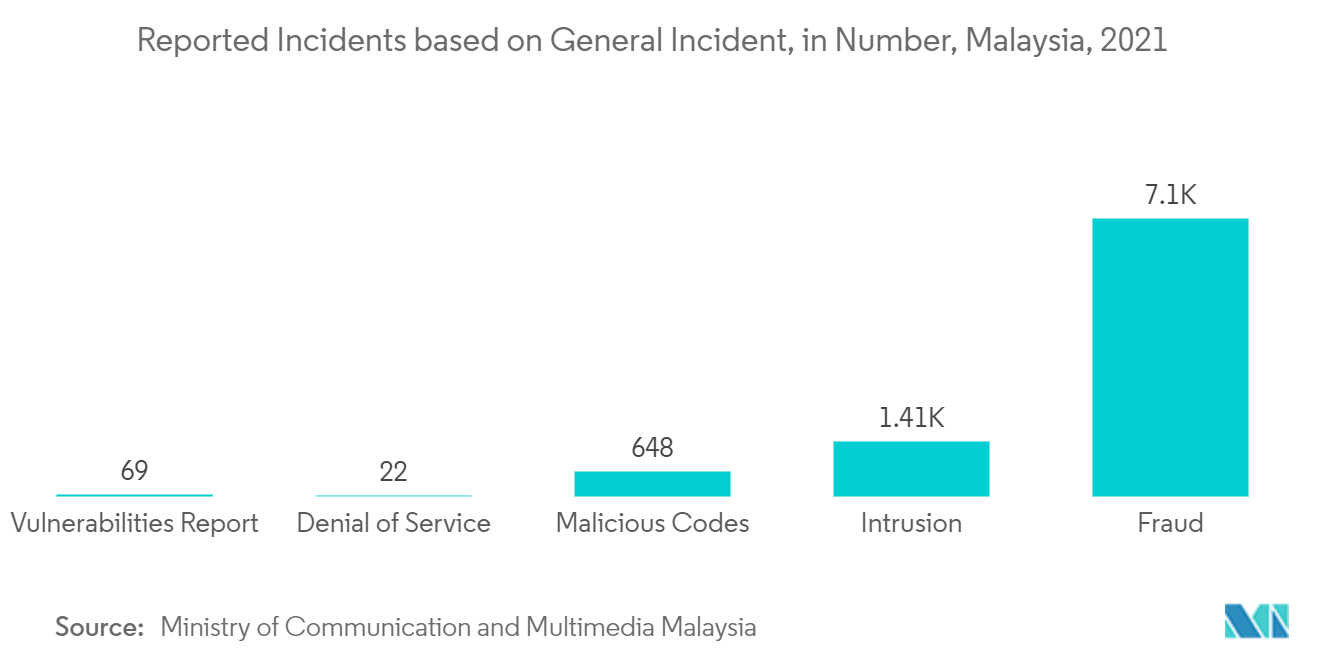

- Da IAM die Autorisierung und Authentifizierung zentralisiert, ist es ein erstklassiger Kandidat, um alle Zugriffe für Blockchain-Plattformen sicher zu verfolgen. Dies ist oft für die Compliance erforderlich und hilft dem Unternehmen, Betrug zu erkennen und zu verhindern. Ein Audit-Trail-Eintrag wird jedes Mal protokolliert, wenn sich ein Benutzer anmeldet oder bestimmte Berechtigungen in einem bestimmten Kontext anfordert. Nach Angaben des malaysischen Ministeriums für Kommunikation und Multimedia war die Zahl der Betrugsvorfälle in der Region im vergangenen Jahr mit 7.098 gemeldeten Vorfällen höher, gefolgt von Einbrüchen mit 1.410 gemeldeten Vorfällen und bösartigen Codes mit 648 Vorfällen.

Das verarbeitende Gewerbe ist einer der Sektoren, die den Markt antreiben

- Jeder Sektor der Fertigungsindustrie, einschließlich der Automobilindustrie, zahlreicher technischer Disziplinen, Energiesysteme, Konsumgüter und Chemie, hat digitale Technologien eingesetzt, um die Gesamtbetriebseffizienz zu verbessern und die Produktionskosten zu senken. Aufgrund der Bemühungen der Sektoren, Daten zu sammeln und für Analysen zu nutzen, um Ausfallzeiten zu vermeiden und den Fertigungssektor 24/7 funktionsfähig zu halten, haben die M2M-Kommunikation und -Vernetzung zugenommen.

- Industrieanlagen sind auf Langlebigkeit ausgelegt, wobei Maschinen teuer, umständlich und kostspielig zu ersetzen sind. Obwohl das IoT der Branche mehrere positive Facetten bietet, werden diese Innovationen oft schrittweise in bestehende Montagelinien integriert, da Lücken zwischen älteren und modernen Industriegeräten die Hauptziele für Hacker sind.

- Die durch COVID-19 verursachte Arbeitsplatzverlagerung hat die Art und Weise, wie die Arbeit ausgeführt wird, verändert. Mit der Verwaltung von Montagelinien in der Cloud oder aus der Ferne stieg die Internetnutzung exponentiell an. Dieser Übergang war zwar notwendig, wurde aber aufgrund des Tempos und der Intensität der Pandemie überstürzt, so dass mehrere Unternehmen Sicherheitsrichtlinien für ihren Maschinenbetrieb festlegen mussten.

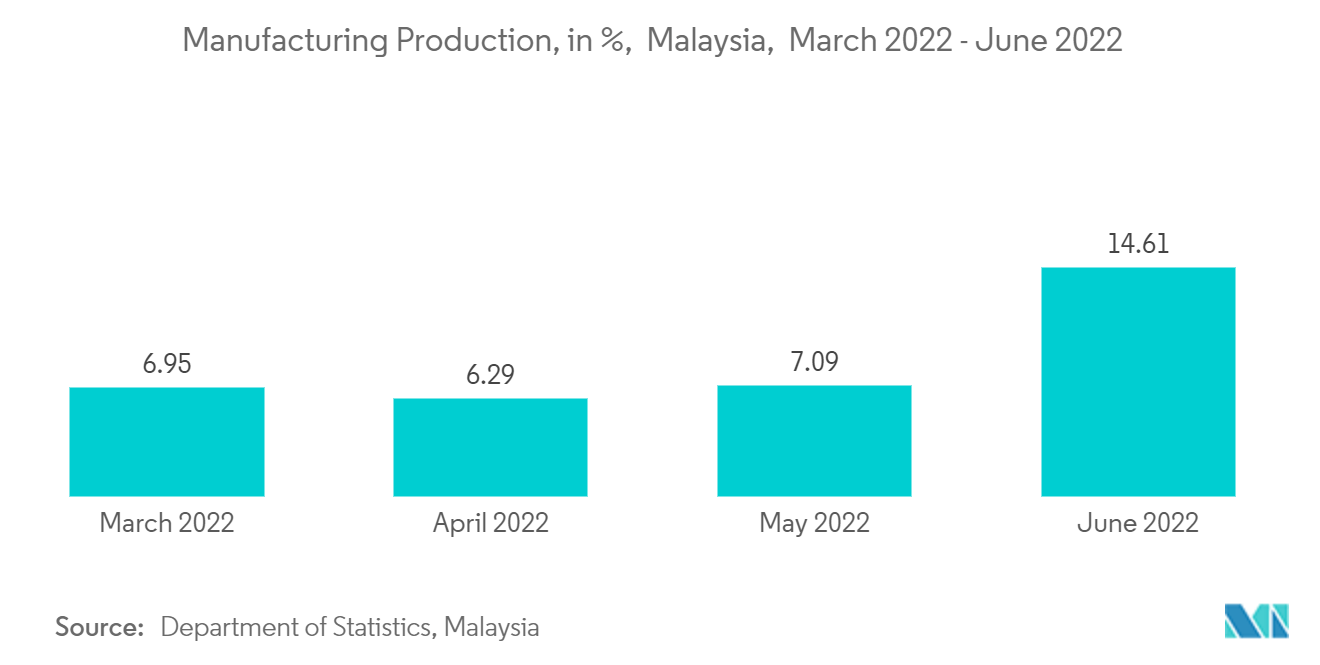

- Die Konvergenz von Betriebs- und Informationstechnologie wirkt sich auf die Sicherheits-, Überwachungs- und Datenerfassungssysteme (SCADA) industrieller Steuerungssysteme (ICS) aus. Die Designs sind zunehmenden Bedrohungen und Zielen für Hacker ausgesetzt, die in Terrorismus, Cyberkriegsführung und Spionage verwickelt sind. Nach Angaben des Statistikministeriums stieg die Produktion des verarbeitenden Gewerbes in Malaysia von März bis Juni um 52 %.

- Zunehmend vernetzte und automatisierte Industriegeräte mit breiteren Netzwerken von Industrie 4.0 bieten breitere Angriffsflächen. Zuverlässige Industrie 4.0-Cybersicherheit, intelligente Fertigung und andere industrielle Abläufe können dazu beitragen, dass die Pipeline während eines Verfahrens nicht ins Stocken gerät. Legacy-Geräte müssen über eine proaktive Echtzeitprävention verfügen. Sie können ein Standbein für Angreifer sein, um sich im gesamten Netzwerk auszubreiten, da älteren Geräten, die mit Konnektivität ausgestattet sind, in der Regel keine Überwachungsfunktionen auf dem Gerät vorhanden sind, um die Sicherheit des IoT-Netzwerks zu gewährleisten.