Markt-Trends von Endpunkterkennung und -reaktion Industrie

Bring Your Own Device (BYOD)-Einführung und verstärkte Fernarbeit

- Aufgrund der wachsenden Beliebtheit und schnellen Einführung hybrider Arbeitsmodelle sind Mitarbeiter in der Lage, ihre Arbeit von jedem Ort aus und auf jedem Gerät, das sie haben, zu erledigen. Andererseits unterstreichen Hybrid- und Remote-Arbeitsrichtlinien die Bedeutung effektiver Datenschutz- und Endpunktsicherheitslösungen.

- Wie aus dem Vorstoß der Bundesregierung zur Implementierung von CMMC 2.0 hervorgeht, ist die Fähigkeit sowohl kommerzieller als auch öffentlicher Organisationen, Compliance zu gewährleisten und die in Branchenrahmen festgelegten Cybersicherheits- und Datenschutzstandards zu übernehmen, wichtiger denn je.

- Bring-Your-Own-Device-Modelle (BYOD) stellen mehrere Bedrohungen für das Unternehmen dar, in dem sie implementiert werden. Bei einigen geht es um Unternehmensdaten, bei anderen um Datenschutzbedenken. Im Folgenden sind einige der häufigsten Gefahren bei der Implementierung von BYOD aufgeführt Nicht autorisierte Programme, die auf einem Gerät platziert werden, können Sicherheitsbedenken aufwerfen, da sie die Integrität, Verfügbarkeit und Vertraulichkeit der Informationen und Systeme einer Organisation gefährden. Bedrohungsakteure können Programme verwenden, um den böswilligen Zweck auszuführen und möglicherweise Zugriff auf den Standort, die Netzwerkeinstellungen, Dateien, Anwendungen und Daten des Geräts zu erhalten. Kryptoviren können die Datenverfügbarkeit und -integrität beeinträchtigen. Es wird erwartet, dass solche Bedrohungen den untersuchten Markt antreiben werden.

- Unternehmen sollten Sicherheitsanforderungen bewerten und gleichzeitig Regeln zum Schutz von Geräten und Daten entwickeln. Beispielsweise ist Compliance in vielen Unternehmen ein wichtiges Anliegen; Die Implementierung von Risiko- und Compliance-Lösungen auf Endpunkten kann für den angemessenen Schutz sensibler Informationen von entscheidender Bedeutung sein. Darüber hinaus sollten BYOD-Regeln eine geplante Reaktion auf verschiedene Krisenszenarien, wie zum Beispiel verlorene Geräte oder entlassene Mitarbeiter, beinhalten.

- Laut CapRelo gaben letztes Jahr 48,4 % der weltweiten Befragten an, dass die Möglichkeit, aus der Ferne zu arbeiten, bei zukünftigen Berufsentscheidungen von Bedeutung sei. 87,4 % der Befragten antworteten, dass Remote-Arbeit für zukünftige Karriereentscheidungen von entscheidender Bedeutung sei.

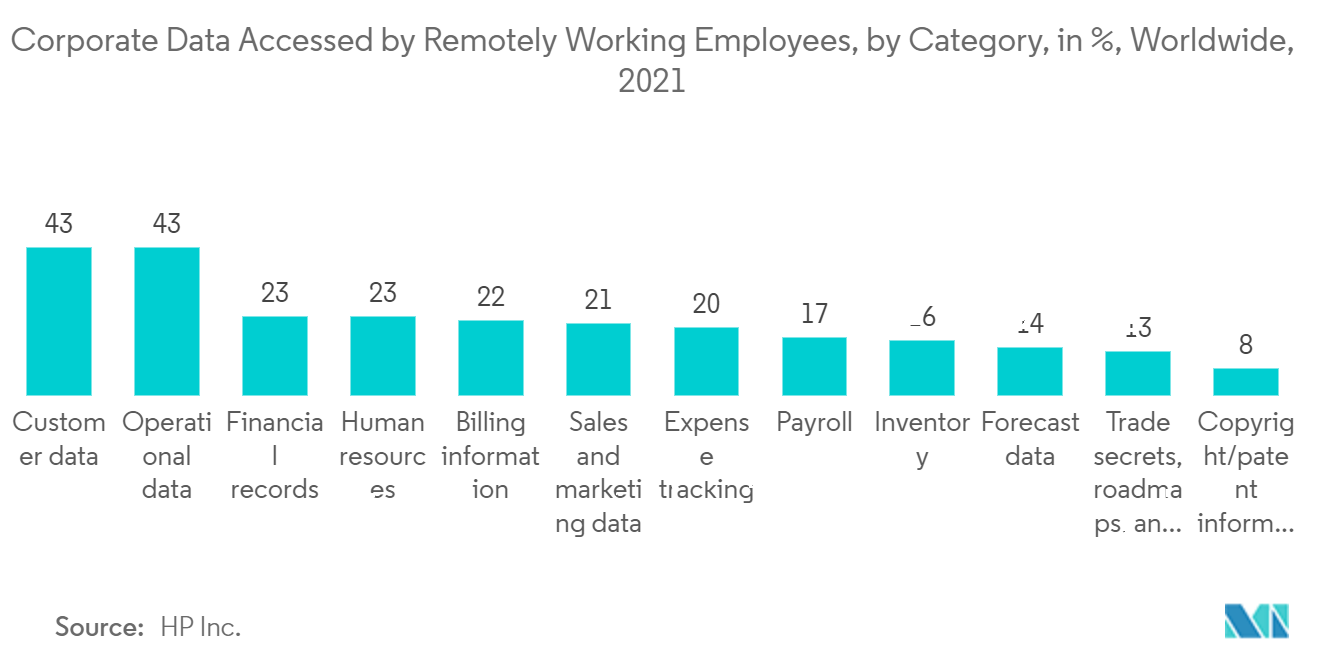

- Darüber hinaus gaben laut HP, Inc. im vergangenen Jahr 41 % der Remote-Mitarbeiter weltweit an, Zugriff auf Kundendaten gehabt zu haben. Andere Formen von Daten, auf die bei der Remote-Arbeit häufig zugegriffen werden kann, sind Betriebsdaten, Finanzinformationen und Personaldaten. Da die Firewall des Unternehmens verteilte Mitarbeiter nicht absicherte, führte dies zu IT-Sicherheitslücken. Dies würde die Nachfrage für den untersuchten Markt steigern.

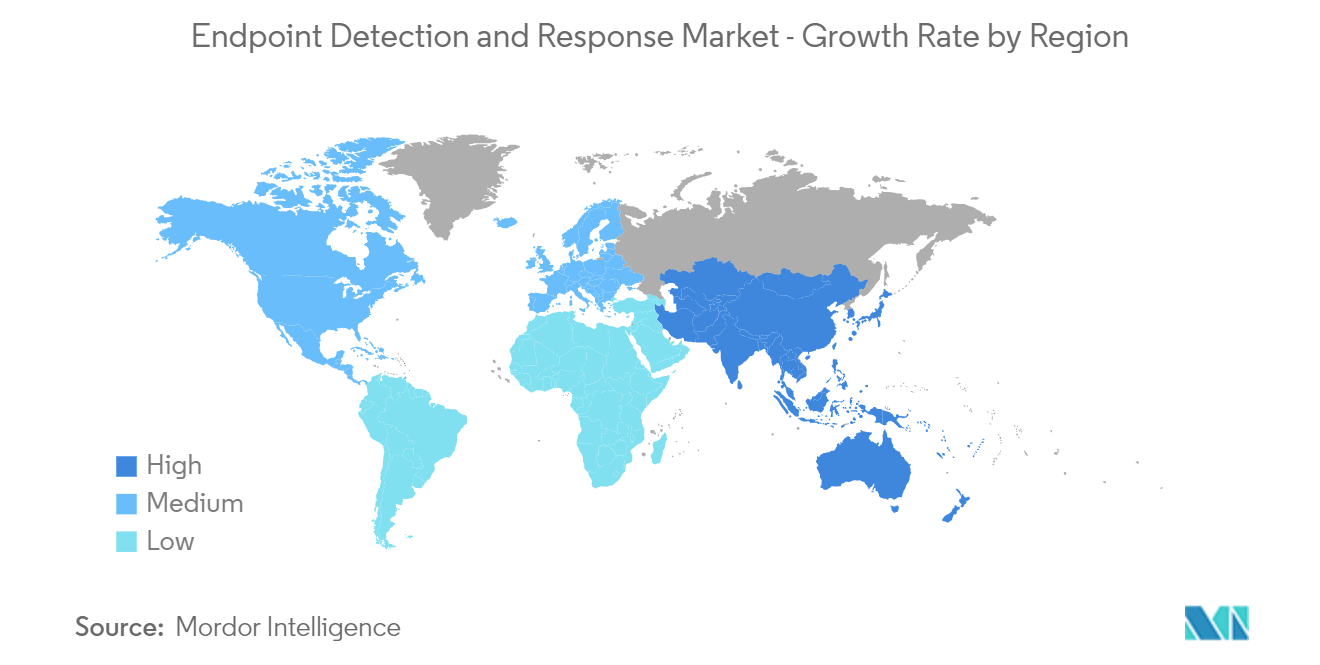

Der asiatisch-pazifische Raum wird das höchste Wachstum verzeichnen

- Die Zunahme der Cyberkriminalität in der Region würde Chancen für Lösungen zur Endpunkterkennung bieten. Der japanische Videospielriese Capcom hat einen Cyberangriff gemeldet. Capcom wurde mit einer Lösegeldforderung in Höhe von 8,8 Millionen US-Dollar als Gegenleistung für die Rückgabe gestohlener Waren konfrontiert, doch das Unternehmen weigerte sich zu zahlen. Es besteht jedoch der Verdacht, dass eine russische Cyberkriminalitätsgruppe namens Ragnar Locker hinter dem Diebstahl von rund 350.000 vertraulichen Dokumenten steckt.

- Die Betonung von POS-Terminals durch Regierungsbehörden treibt auch das Wachstum des POS-Terminal-Marktes in der Region voran. Beispielsweise ist der Einsatz von POS-Terminals in halbstädtischen und ländlichen Gebieten von zentraler Bedeutung für die Initiative Digital India der indischen Regierung. Außerdem hat die Reserve Bank of India kürzlich 80 Millionen US-Dollar bereitgestellt, um den Einsatz von Zahlungsterminals in ländlichen Gebieten zu steigern, wobei der Schwerpunkt auf Staaten im Nordosten des Landes liegt. Diese Initiativen werden den Markt vorantreiben.

- Sicherheit war in jedem Schritt des Cloud-Einführungszyklus ein entscheidender Aspekt, da sich die IT-Bereitstellung von vor Ort auf außerhalb der Unternehmensmauern verlagert hat. Kleine und mittlere Unternehmen (KMU) bevorzugen die Cloud-Bereitstellung, da sie sich dadurch auf ihre Kernkompetenzen konzentrieren können, anstatt ihr Kapital in die Sicherheitsinfrastruktur zu investieren, da sie nur über begrenzte Cybersicherheitsbudgets verfügen. Darüber hinaus erweitert die Bereitstellung öffentlicher Cloud-Dienste die Vertrauensgrenze über das Unternehmen hinaus und macht Sicherheit zu einem wichtigen Bestandteil der Cloud-Infrastruktur. Allerdings hat die zunehmende Nutzung cloudbasierter Lösungen die Einführung von Cybersicherheitspraktiken durch Unternehmen erheblich vereinfacht.

- Um den unterschiedlichen Anforderungen der Kunden gerecht zu werden und den Marktanteil zu erhöhen, entwickeln Endpunkterkennungsunternehmen neue Lösungen. Da sich Mitarbeiter von entfernten Standorten über mobile und tragbare Geräte mit Unternehmensnetzwerken verbinden, rückt die Endpunktsicherheit in den Mittelpunkt und wird zur neuen Perimeterverteidigung.

- Beispielsweise stellte Seqrite, ein Anbieter von Cybersicherheitslösungen für Unternehmen, im November dieses Jahres die erweiterte Version seines Flaggschiffangebots Endpoint Security vor. Es heißt End Point Security 8.0 (EPS 8.0) und behauptet, angeschlossene Geräte vor Cyber-Bedrohungen zu schützen. Seqrite behauptet, dass diese Version den Umfang des Systems weiter verbessert hat, um eine große Anzahl von Endpunkten für das KMU-Segment zu verwalten. Nach Angaben des Unternehmens wird dies den Kunden dabei helfen, ihren Deployment-Footprint und die damit verbundenen Wartungsaufgaben zu reduzieren. Diese Version schützt Linux in Echtzeit und umfasst erweiterte Compliance-Berichte für Aufsichtsbehörden, Prüfer und Kunden.