حجم سوق الأمن السيبراني في المجر

| فترة الدراسة | 2019 - 2029 |

| السنة الأساسية للتقدير | 2023 |

| فترة بيانات التنبؤ | 2024 - 2029 |

| فترة البيانات التاريخية | 2019 - 2022 |

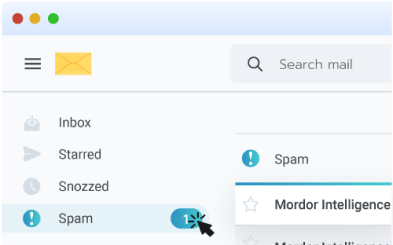

| CAGR | 6.50 % |

| تركيز السوق | متوسط |

اللاعبون الرئيسيون

*تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين |

كيف يمكننا المساعدة؟

تحليل سوق الأمن السيبراني في المجر

من المتوقع أن ينمو سوق الأمن السيبراني في المجر بمعدل نمو سنوي مركب قدره 6.5٪ خلال فترة التوقعات. من المتوقع أن تزداد هجمات برامج الفدية وهجمات DDoS بشكل أكبر خلال فترة التنبؤ وأكثر استهدافا للمؤسسات الكبيرة في المناطق التي لا يكون فيها معدل اعتماد حلول الأمن السيبراني مرتفعا. أيضا ، تم تقدير عروض برامج الفدية كخدمة ومجموعات البناء الخاصة بها لتغذية هذه الزيادة ، لا سيما كأداة سهلة للمجرمين المبتدئين أو ذوي المهارات المنخفضة.

- شهدت السياقات الوطنية والدولية للأمن السيبراني تغييرات كبيرة بسبب ظهور الفضاء السيبراني ، وهو وسيط جديد أصبح عاملا رئيسيا في القرن 21st. تهدف استراتيجية الأمن السيبراني الهنغارية إلى تطوير فضاء إلكتروني حر وآمن وحماية السيادة الوطنية. بالإضافة إلى ذلك ، تسعى جاهدة لحماية عمليات الاقتصاد الوطني والمجتمع ، وتكييف التطورات التكنولوجية بأمان لتعزيز النمو الاقتصادي ، وإقامة تعاون عالمي في هذا المجال بما يتماشى مع المصالح الوطنية لهنغاريا. ولإنشاء إطار استراتيجي مناسب للتعاون والتنسيق المحليين وكذلك للتعاون الدولي، تمت كتابة كلا النصين مع مراعاة الأمثلة الدولية، وأهمية المشاركة الدولية، والاتجاهات والمشاكل.

- الهدف الأكثر شيوعا في مجال الشركات والمؤسسات، وفقا لأحدث تقرير الدفاع الرقمي MS، هو التجزئة (13٪)، يليه قطاع الخدمات المالية (12٪)، والتصنيع (12٪)، والإدارة الحكومية (11٪)، والرعاية الصحية (9٪). وقد لاحظ فريق المرونة في التهديدات السيبرانية، الذي تديره T-Systems، وهو قسم من Magyar Telekom، اتجاهات مماثلة. كل يوم ، يقوم CTRL بتقييم والنظر في مئات حوادث تكنولوجيا المعلومات المحتملة. بالإضافة إلى ذلك ، يكتشف عشرات الحوادث الحقيقية التي يتم إبلاغ الأطراف المعنية بها والتحقيق فيها بدقة. وقد وجد CTRL أن العزلة النسبية وصعوبة اللغة الهنغارية لم تعد تشكل حاجزا لأن المجرمين يوظفون الآن أشخاصا مهرة لغويا لإجراء عمليات التحقق اللازمة من الخلفية.

- غالبية الشركات عرضة لهجمات DDoS بسبب الزيادة الهائلة في استخدام النطاق الترددي. وفقا ل Accenture ، بدأت المؤسسات التي كان لديها في السابق عرض النطاق الترددي المفرط للتعامل مع هجمات DDoS المحتملة في استخدامه للموظفين عن بعد. وقد أدى ذلك إلى انخفاض في عرض النطاق الترددي المتاح للدفاع ضد هجمات DDoS. مع معظم القوى العاملة التي تعمل عن بعد ، تتمتع هجمات DDoS بإمكانية قوية للتسبب في مشكلات تعطل التشغيل للمؤسسات.

- المجر ، تعتمد الشركات على مجموعة واسعة من الخبراء لحماية أنظمتها وموظفيها وبياناتها. نظرا لأن التهديدات السيبرانية تنمو بسرعة أكبر من أي وقت مضى ، فإن الشركات في جميع أنحاء العالم تكافح لتحديد الأفراد المؤهلين الذين يمكنهم مساعدتهم في التخفيف من هذه المخاطر. بالنسبة للشركات من جميع الأحجام والقطاعات ، لا يزال نقص القوى العاملة في مجال الأمن السيبراني يمثل تحديا. تعد وظائف الأمن السيبراني اليوم متعددة الأوجه ومتنوعة بشكل متزايد عبر التخصصات والشركات والصناعات ، وهو ما تبرزه الحاجة المتزايدة إلى مزيج أوسع من القدرات التقنية وغير التقنية.

اتجاهات سوق الأمن السيبراني في المجر

من المتوقع أن يتبنى قطاع التصنيع الأمن السيبراني

- مع إدخال الصناعة 4.0 ، أصبحت الصناعة التحويلية أكثر انفتاحا على الهجمات الإلكترونية مع اقترابها من التحول الرقمي. نتيجة لذلك ، يجب على الشركات إعادة تنظيم أنظمة الأمان الخاصة بها للصناعة. لتحسين الكفاءة التشغيلية الشاملة وخفض تكاليف الإنتاج ، تبنى كل قطاع من قطاعات الصناعة التحويلية ، بما في ذلك السيارات والخدمات اللوجستية والعديد من التخصصات الهندسية وأنظمة الطاقة والسلع الاستهلاكية والمواد الكيميائية ، التقنيات الرقمية. نظرا لجهود القطاعات لجمع البيانات واستخدامها للتحليلات لمنع التوقف عن العمل والحفاظ على عمل القطاع الصناعي على مدار 24 ساعة في اليوم ، زادت الاتصالات والشبكات M2M.

- نتيجة لحاجتهم إلى الاتصال ، قد تكون العديد من الشركات عرضة للهجمات الإلكترونية. تعتمد سلسلة القيمة الصناعية على الأصول الرقمية المعقدة والمترابطة في كثير من الأحيان وتبادل البيانات المستمر لإكمال أي مهمة بكفاءة. تستهدف الهجمات الإلكترونية الصناعة بنشاط. على الرغم من مقارنتها بالصناعات الأخرى عالية الاستهداف مثل الرعاية الصحية والبنوك ، إلا أن الحلول الدفاعية الإلكترونية أقل تطورا.

- تلاحظ العديد من شركات التصنيع طفرة في الأحداث المتعلقة بالفضاء الإلكتروني المرتبطة بأنظمة التحكم المستخدمة للإشراف على العمليات الصناعية. يمكن تضمين PLCs والأنظمة المدمجة وأنظمة التحكم الموزعة وأجهزة إنترنت الأشياء الصناعية في هذه الأنظمة. تشكل أنظمة التحكم هذه التقنيات التشغيلية (OT) التي تمكن المرافق من العمل ككل. في حين أن الإنتاجية المحسنة ، والكشف الأسرع عن مشكلات الجودة وتصحيحها ، وتحسين التعاون بين الوظائف كلها فوائد للاتصال ، إلا أنها يمكن أن تزيد أيضا من المخاطر المحتملة للمصنع الذكي.

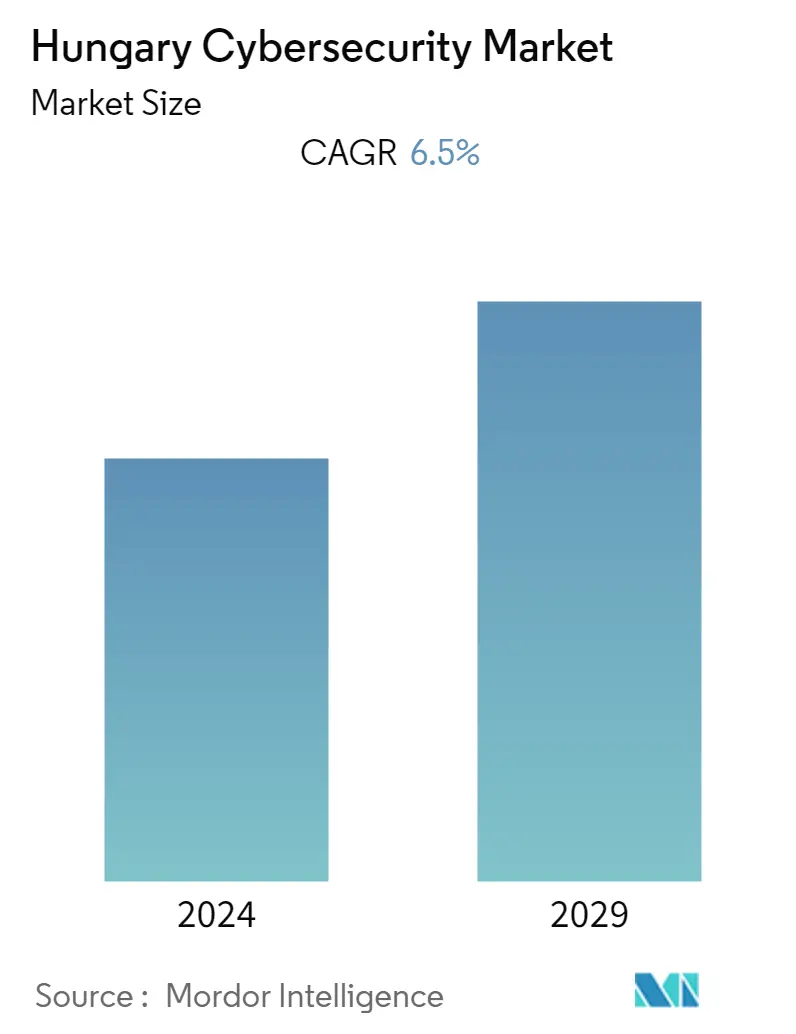

- مع استمرار زيادة مبادرات المصانع الذكية عبر البصمة العالمية للمصنعين ، من المتوقع أن تنمو المخاطر السيبرانية. إن الاستعداد السيبراني للعديد من الشركات المصنعة أقل نضجا مما هو ضروري على الأرجح للحماية من التهديدات الحالية والتهديدات ونقاط الضعف الجديدة التي تخلقها التقنيات الرقمية. علاوة على ذلك ، وفقا لمكتب الإحصاء المركزي المجري ، ارتفع الناتج المحلي الإجمالي للمجر من التصنيع من 2016417 مليون فورنت هنغاري في الربع الأول من عام 2022 إلى 2047185 مليون فورنت هنغاري في الربع الثاني.

- يجب على شركات التصنيع الاستثمار في برنامج شامل للإدارة السيبرانية يمتد عبر المؤسسة (تكنولوجيا المعلومات والتكنولوجيا التشغيلية) لتحديد الهجمات الإلكترونية وحمايتها والاستجابة لها والتعافي منها. يجب على المؤسسات مراعاة هذه الخطوات عند بناء برنامج فعال للأمن السيبراني للتصنيع إجراء تقييم نضج الأمن السيبراني ، وإنشاء برنامج رسمي لحوكمة الأمن السيبراني يأخذ في الاعتبار التكنولوجيا التشغيلية ، وتحديد أولويات الإجراءات بناء على ملفات تعريف المخاطر ، وبناء الأمان.

من المتوقع أن تدفع عوامل نشر السحابة السوق

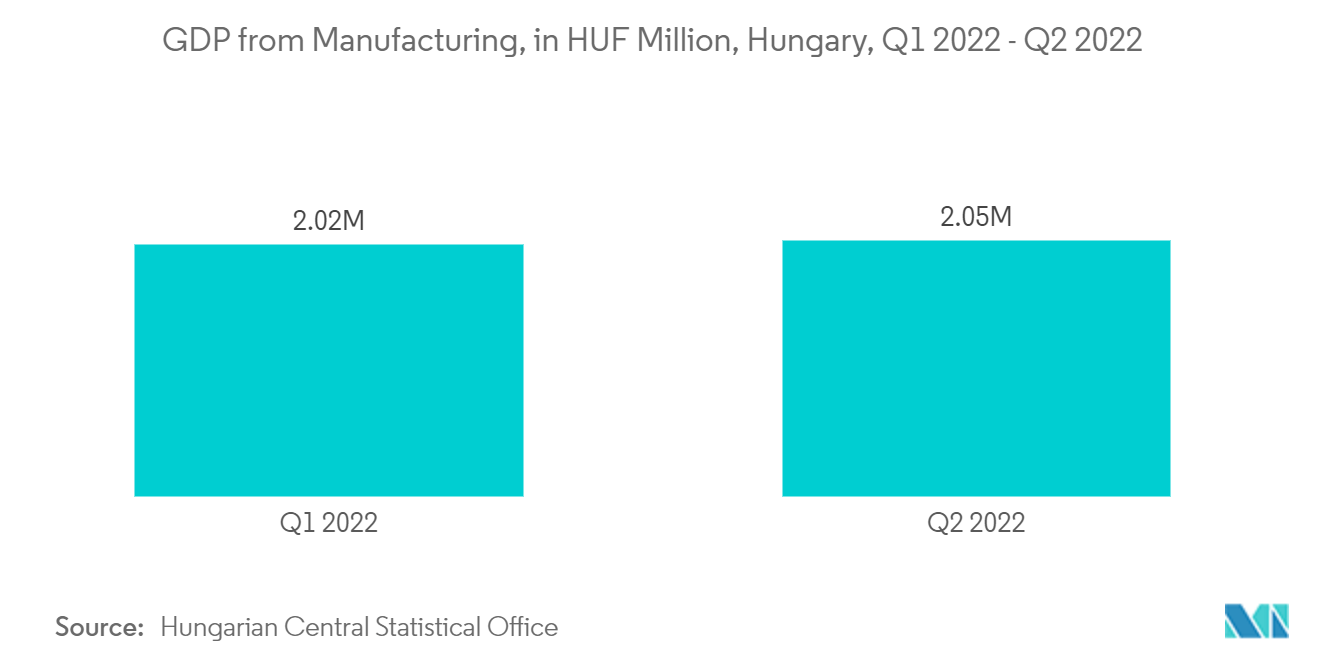

- ويأتي اعتماد الخدمات الأمنية عند الطلب في المنطقة مدفوعا بالاعتراف المتزايد بين الشركات بأهمية توفير الأموال والموارد من خلال نقل بياناتها إلى السحابة بدلا من إنشاء وصيانة تخزين بيانات جديد. من المتوقع أن تعمل المنصات السحابية والنظم الإيكولوجية على تسريع وتيرة ونطاق الابتكار الرقمي على مدى السنوات العديدة القادمة بسبب عدد من المزايا.

- علاوة على ذلك ، في نوفمبر 2021 ، تم توزيع مجموعة شاملة من منتجات وخدمات AWS بواسطة Ingram Micro Cloud عبر شبكة الموزعين الخاصة بها في المجر وبولندا ، كما ذكرت الشركة. ويعزز هذا الإجراء العرض العالمي لسوق إنجرام مايكرو السحابي، وهو واحد من أكثر مجموعات المنتجات السحابية اكتمالا واستخداما في العالم.

- نظرا لأن خدمة تكنولوجيا المعلومات قد تحولت من تقديمها في مكان العمل إلى تقديمها خارج حدود الشركة ، فقد كان الأمان عاملا حاسما في كل مرحلة من مراحل دورة اعتماد السحابة. تفضل الشركات الصغيرة والمتوسطة النشر السحابي لأنه يحررها للتركيز على مهاراتها الأساسية بدلا من استثمار أموالها المحدودة للأمن السيبراني في البنية التحتية الأمنية.

- يعد الأمان مكونا حاسما في بنية السحابة نظرا لأن استخدام الخدمات السحابية العامة يوسع حدود ثقة المؤسسة خارجها. ومع ذلك ، فإن الاستخدام الواسع النطاق للحلول المستندة إلى السحابة قد سهل على الشركات تبني إجراءات الأمن السيبراني. نظرا لأن الخدمات السحابية مثل Google Drive و Dropbox و Microsoft Azure أصبحت أكثر استخداما على نطاق واسع وأصبحت مكونا أساسيا لعمليات الشركات ، يجب على المؤسسات التعامل مع المخاطر الأمنية ، بما في ذلك فقدان السيطرة على البيانات الحساسة. نتيجة لذلك ، يتم تنفيذ حلول الأمن السيبراني عند الطلب بشكل متكرر.

- بالإضافة إلى ذلك ، نظرا لأن خدمات أمان البريد الإلكتروني المستندة إلى السحابة أصبحت أكثر شيوعا ، فكذلك الخدمات التي تتكامل مع منصات الأمان الأخرى مثل IPS و NGFW. هذا الاتجاه يثني الشركات عن الاستثمار في البريد الإلكتروني المتخصص في مكان العمل أو حلول الأمان عبر الإنترنت.

نظرة عامة على صناعة الأمن السيبراني في المجر

تم دمج سوق الأمن السيبراني في المجر بشكل معتدل ، مع وجود عدد قليل من الشركات الكبرى. تستثمر الشركات باستمرار في إقامة شراكات استراتيجية وتطوير المنتجات لكسب المزيد من حصة السوق. بعض التطورات الأخيرة في السوق هي:.

- أكتوبر 2022 كان قانون المرونة الإلكترونية للاتحاد الأوروبي أول قانون على مستوى الاتحاد الأوروبي يضع متطلبات الأمن السيبراني على الشركات المصنعة. سيكون المصنعون والمطورون مسؤولين عن أمان الأجهزة المتصلة بموجب هذه القاعدة ، والتي ستنطبق على الأجهزة والبرامج. وفقا للمفوضية الأوروبية ، ستعالج اللائحة مشكلتين انخفاض درجة الأمن السيبراني للعديد من هذه الأدوات ، والأهم من ذلك ، حقيقة أن العديد من الشركات المصنعة لا تقدم تحديثات لمعالجة نقاط الضعف في جميع أنحاء المناطق الأوروبية.

قادة سوق الأمن السيبراني في المجر

-

Seon. fraud fighters

-

Hackrate

-

Avatao

-

IBM Corporation

-

Oracle Corporation

*تنويه: لم يتم فرز اللاعبين الرئيسيين بترتيب معين

أخبار سوق الأمن السيبراني في المجر

أبريل 2022 عززت شركة التكنولوجيا العالمية HCL Technologies (HCL) تحالفها الاستراتيجي مع Microsoft لتزويد العملاء في جميع أنحاء العالم (المجر والولايات المتحدة وألمانيا والهند وغيرها) بقدرات أمنية قوية. تم تحقيق جميع تخصصات الأمان المتقدمة الأربعة التي يتأهل لها شركاء Microsoft بواسطة HCL Technologies. تؤكد هذه التخصصات قدرة شركاء Microsoft على تقديم أفضل خدمات الأمان المتخصصة في فئتها في مجالات الحلول الصعبة باستخدام Azure الحماية من المخاطر ، وإدارة المعلومات وحمايتها ، وإدارة الهوية والوصول ، وأمان السحابة هي من بين التخصصات المتقدمة المتاحة.

فبراير 2022 أعلنت Secure-IC ، حل الأمن السيبراني الشامل للأنظمة المدمجة والأشياء المتصلة ، عن إطلاق منصة فريدة لإدارة دورة حياة الأمن السيبراني للكيانات ذات الصلة (منصة خدمات الأمن المتكاملة SecuryzrTM). ستقدم Secure-IC SecuryzrTM iSSP لأول مرة ومعاينتها في المؤتمر العالمي للجوال في برشلونة. ومن المتوقع أيضا أن تتاح في هنغاريا.

تقرير سوق الأمن السيبراني في المجر - جدول المحتويات

1. مقدمة

1.1 افتراضات الدراسة وتعريف السوق

1.2 مجال الدراسة

2. مناهج البحث العلمي

3. ملخص تنفيذي

4. رؤى السوق

4.1 نظرة عامة على السوق

4.2 تحليل سلسلة القيمة

4.3 تحليل القوى الخمس لبورتر

4.3.1 تهديد الوافدين الجدد

4.3.2 القوة التفاوضية للمشترين

4.3.3 القوة التفاوضية للموردين

4.3.4 تهديد البدائل

4.3.5 شدة التنافس تنافسية

4.4 تأثير كوفيد-19 على السوق

5. ديناميكيات السوق

5.1 العوامل المحركة للسوق

5.1.1 زيادة الطلب على الرقمنة والبنية التحتية لتكنولوجيا المعلومات القابلة للتطوير

5.1.2 الحاجة إلى معالجة المخاطر الناجمة عن اتجاهات مختلفة مثل مخاطر الموردين الخارجيين، وتطور مقدمي خدمات الخدمات السحابية (MSSPs)، واعتماد استراتيجيات السحابة أولاً

5.2 قيود السوق

5.2.1 نقص المتخصصين في مجال الأمن السيبراني

5.2.2 الاعتماد الكبير على طرق المصادقة التقليدية والاستعداد المنخفض

5.3 تحليل الاتجاه

5.3.1 تستفيد المنظمات في المجر بشكل متزايد من الذكاء الاصطناعي لتعزيز استراتيجيات الأمن السيبراني الخاصة بها

5.3.2 النمو الهائل المتوقع في الأمن السحابي

6. تجزئة السوق

6.1 من خلال تقديم

6.1.1 حماية

6.1.1.1 الأمن السحابي

6.1.1.2 أمن البيانات

6.1.1.3 إدارة الوصول إلى الهوية

6.1.1.4 أمن الشبكات

6.1.1.5 أمن المستهلك

6.1.1.6 حماية البنية التحتية

6.1.1.7 أنواع الأمان الأخرى

6.1.2 خدمات

6.2 عن طريق النشر

6.2.1 سحاب

6.2.2 داخل الشركة

6.3 بواسطة المستخدم النهائي

6.3.1 بفسي

6.3.2 الرعاىة الصحية

6.3.3 تصنيع

6.3.4 الحكومة والدفاع

6.3.5 تكنولوجيا المعلومات والاتصالات

6.3.6 المستخدمون النهائيون الآخرون

7. مشهد تنافسي

7.1 ملف الشركة

7.1.1 Seon. fraud fighters

7.1.2 Hackrate

7.1.3 Avatao

7.1.4 IBM Corporation

7.1.5 Oracle Corporation

7.1.6 Juniper Networks

7.1.7 McAfee

7.1.8 Cisco Systems

7.1.9 AVG Technologies

7.1.10 Fortinet

8. تحليل الاستثمار

9. مستقبل السوق

تجزئة صناعة الأمن السيبراني في المجر

تمكن حلول الأمن السيبراني المؤسسة من مراقبة التهديدات السيبرانية واكتشافها والإبلاغ عنها ومواجهتها وهي محاولات قائمة على الإنترنت لإتلاف أنظمة المعلومات أو تعطيلها واختراق المعلومات الهامة باستخدام برامج التجسس والبرامج الضارة والتصيد الاحتيالي للحفاظ على سرية البيانات. يتم تقسيم سوق الأمن السيبراني في المجر حسب العرض (الأمن (الأمن السحابي ، أمن البيانات ، إدارة الوصول إلى الهوية ، أمن الشبكات ، أمن المستهلك ، حماية البنية التحتية) والخدمات) ، والنشر (السحابة والمحلية) ، والمستخدم النهائي (BFSI ، والرعاية الصحية ، والتصنيع ، والحكومة والدفاع ، وتكنولوجيا المعلومات والاتصالات السلكية واللاسلكية).

| من خلال تقديم | ||||||||||||||||

| ||||||||||||||||

|

| عن طريق النشر | ||

| ||

|

| بواسطة المستخدم النهائي | ||

| ||

| ||

| ||

| ||

| ||

|

الأسئلة الشائعة حول أبحاث سوق الأمن السيبراني في المجر

ما هو حجم سوق الأمن السيبراني الحالي في المجر؟

من المتوقع أن يسجل سوق الأمن السيبراني في المجر معدل نمو سنوي مركب قدره 6.5٪ خلال فترة التنبؤ (2024-2029)

من هم اللاعبون الرئيسيون في سوق الأمن السيبراني في المجر؟

Seon. fraud fighters ، Hackrate ، Avatao ، IBM Corporation ، Oracle Corporation هي الشركات الكبرى العاملة في سوق الأمن السيبراني المجري.

ما هي السنوات التي يغطيها سوق الأمن السيبراني في المجر؟

يغطي التقرير حجم السوق التاريخي لسوق الأمن السيبراني في المجر لسنوات 2019 و 2020 و 2021 و 2022 و 2023. يتوقع التقرير أيضا حجم سوق الأمن السيبراني في المجر لسنوات 2024 و 2025 و 2026 و 2027 و 2028 و 2029.

تقرير صناعة الأمن السيبراني في المجر

إحصائيات لحصة سوق الأمن السيبراني في المجر لعام 2024 وحجمها ومعدل نمو الإيرادات ، التي أنشأتها تقارير صناعة الاستخبارات™ من Mordor. يتضمن تحليل الأمن السيبراني في المجر توقعات توقعات السوق حتى عام 2029 ونظرة عامة تاريخية. احصل على عينة من تحليل الصناعة هذا كتقرير مجاني لتنزيل ملف PDF.